For et drøyt år siden ble en ny versjon av HTTP (Hypertext Transfer Protocol) godkjent. Den kalles for HTTP/2 og skal blant annet bidra til mer fart og økt sikkerhet på weben. Selv om svært mange nettsteder ennå ikke har tatt i bruk HTTP/2, er det trolig mange millioner som har gjort det.

Den nye utgaven av protokollen støttes av i alle fall de mest kjente programvarealternativene for webservere. Nå har sikkerhetsanalytikere ved Imperva Defense Center studert HTTP/2-implementeringene i fem ulike webserverprogrammer og funnet at samtlige er berørt av minst én av til sammen fire alvorlige sårbarheter.

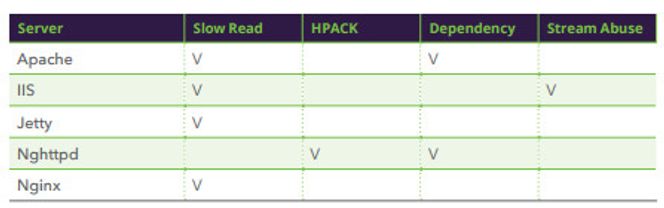

De aktuelle webserverprogrammene er Apache HTTPD, Microsoft IIS, Nginx, Jetty og nghttp2.

To av sårbarhetene som ble funnet, tilsvarer velkjente og mye utnyttede sårbarheter knyttet til HTTP/1.x.

Attraktivt for angripere

– De generelle forbedringene i webytelsen og spesifikke forbedringer for mobilapplikasjoner som er introdusert i HTTP/2, er en potensiell fordel for internettbrukere. Men det å gi ut en stor mengde ny kode i løpet av kort tid, skaper utmerkede muligheter for angripere, sier Amichai Shulman, medgründer og teknologidirektør i Imperva, i en pressemelding.

– Selv om det er urovekkende å se at kjente HTTP/1.x-trusler blir introdusert i HTTP/2, er det neppe overraskende. Som med all ny teknologi, er det viktig for virksomheter å utføre en teknisk undersøkelse og å gjennomføre sikringstiltak for å herde den utvidede angrepsflaten, slik at kritiske forretnings- og forbrukerdata beskyttes mot kybertruslene som hele tiden er under utvikling, sier Shulman.

Sårbarhetene

Selve sårbarhetene er omtalt i en rapport som er tilgjengelig her. Nedenfor kommer en oppsummering av hver av dem.

- Slow Read – får ondsinnede klienter til be webserveren om å sende en respons veldig langsomt. Dreier det seg om store mengder data, vil dette kunne ta svært lang tid. Ber man klienten om å opprette mange samtidige datastrømmer, noe som er enklere med HTTP/2 siden protokollen støtter multipleksing av flere strømmer over samme TCP-forbindelse, vil webserveren til slutt ikke ha arbeidstråder igjen til å betjene andre klienter. Dette er altså en for form tjenestenektangrep (DoS) som ifølge Imperva er velkjent fra HTTP/1.x, men som fortsatt er uløst.

- HPACK Bomb – en form for zip-bombe, hvor en angriper utformer en liten og tilsynelatende uskyldig melding som resulterer i at minnet til webserveren fylles opp med gigabyte med data etter dekomprimering.

- Dependency Cycle Attack – en ondsinnet klient utformer en spørring som forårsaker en avhengighetssyklus som tvinger webserveren inn i en uendelig løkke i forsøket på å prosessere avhengighetene. Et slikt angrep utnytter flytkontrollmekanismer som HTTP/2 introduserer for nettverksoptimalisering.

- Stream Multiplexing Abuse – en angriper utnytter måten serveren implementerer multipleksingen av datastrømmene, slik at serveren krasjer.

Som tabellen over viser, er det ingen av de fem serverprogramvarene som er berørt av alle sårbarhetene, og det er heller ingen av sårbarhetene som berører all programvaren.

Men i flere tilfeller skal sårbarhetene være fjernet i nyere utgaver av programvaren. Imperva gir bare en delvis oversikt over dette i rapporten.

- Les om norske Varnish: Har satt fart på weben i ti år