Ved flere anledninger de siste årene har eksperter innen IT-sikkerhet uttalt til digi.no at det er praktisk talt umulig å slette data fra flashminne, det vil si den typen lagring som brukes i USB-pinner, avanserte mobiltelefoner og flashdisker (SSD for «solid state disk»).

Les også:

- [07.11.2014] Mye vanskeligere å redde data på SSD

- [05.05.2009] Husk at mobilen ikke kan «wipes»

- [01.09.2006] Umulig å slette data i avanserte mobiler

Thomas Dahl, som har mange års erfaring som dataetterforsker i Kripos, og som i dag leder dataetterforskningsavdelingen i Ibas, sier til digi.no at de ikke har funnet noen effektiv metode for virkelig å slette data i enheter basert på flashminne, og at dette er en stor utfordring ved avhending av mobiltelefoner, for ikke å snakke om USB-minnepinner.

Forskere ved Non-Volatile Systems Laboratory til University of California, San Diego (UCSD) har nylig publisert to dokumenter som bekrefter utfordringen: Reliably Erasing Data from Flash-Based Solid State Drives (pdf, 13 sider) og Fast, Verifiable Sanitization for SSDs (pdf, 5 sider).

På magnetiske lagringsmedier som harddisker, finnes det flere pålitelige metoder for å behandle filer eller hele disker slik at det ikke er mulig å gjenvinne tidligere lagret data. Sletting er noe annet enn utvisking eller sanering. Sletting innebærer i hovedsak å fjerne adresser i et filsystem, uten å gjøre noe for å fjerne selve dataene. Skal man være sikre på at tidligere lagrede data virkelig er fjernet, må filen eller disken saneres.

UCSD-forskerne peker på at SSD-er og andre flashminnebaserte lagringsenheter har en intern arkitektur som er svært forskjellig magnetiske enheter. Det er derfor i utgangspunktet slett ikke gitt at metoder som er effektive overfor harddisker vil lykkes tilsvarende på en SSD.

Arbeidet deres belegger empirisk at SSD-enheter ikke kan saneres med de samme metodene som magnetiske disker. Det gjelder spesielt metoder for å sanere individuelle filer.

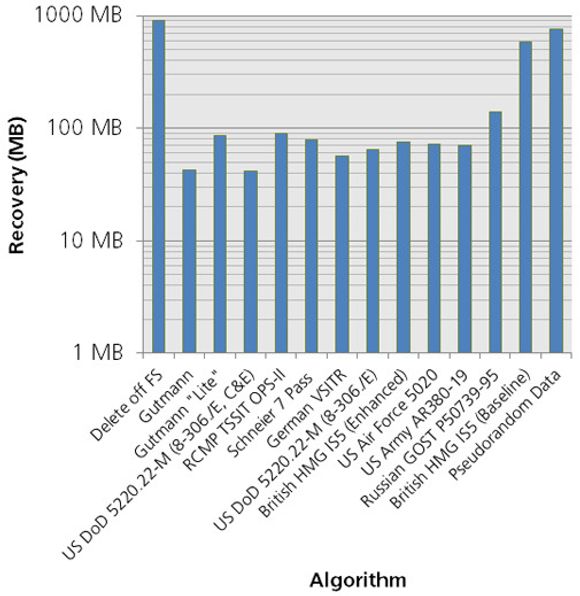

Grafen nedenfor viser resultatet av et forsøk der en fil på 1000 megabyte er forsøkt slettet med flere ulike saneringsalgoritmer som alle har vist seg effektive på vanlige harddisker. Søylene viser hvor mye av den opprinnelige filen som lot seg gjenvinne. Merk at skalaen er logaritmisk. Grafen viser for eksempel at etter Gutmann, den andre algoritmen fra venstre, er over 30 megabyte av de opprinnelige 1000 megabyte fortsatt lesbare. Etter «British HMG IS5» (den andre fra venstre) er 600 megabyte fortsatt lesbare.

Forskerne peker på at effektiv sanering av enkeltfiler på en SSD krever endringer i laget – FTL for «flash translation layer» – som styrer overgangen mellom logisk og fysisk adressering i flashminnet. De har utviklet tre ulike metoder som kan benyttes for effektiv sanering av enkeltfiler, men det er uvisst om eller når en leverandør vil ta dem i bruk.

Forskerne har også kjørt SSD-er gjennom en degausser, som er den raskeste måten å hindre gjenvinning av harddiskdata. Ideen var at de raskt alternerende magnetfeltene i degausseren kunne tenkes å utløse tilstrekkelig sterke elektriske strømmer i minnebrikkenes metallag til å gjøre brikkene uleselige. Det viste seg ikke å stemme.

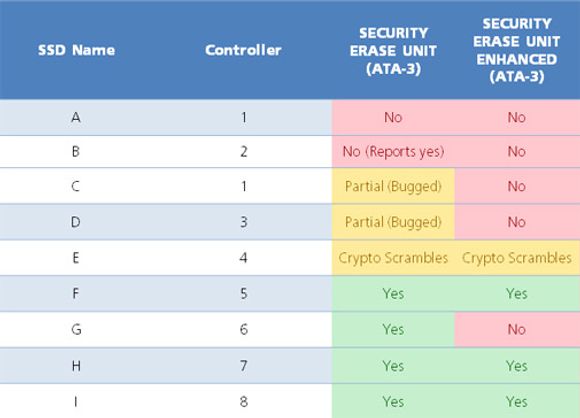

Noen SSD-produsenter tilbyr egne saneringskommandoer. Forskerne konstaterer at disse kan være effektive, men de ikke alltid er korrekt implementert. Denne tabellen gjengir forsøk med ni ulike SSD-er, hvorav to har den samme kontrolleren, der saneringskommandoen er vurdert opp mot to ulike standarder for utvisking. Ser man bort fra enheten som ordner sanering gjennom kryptering, er det fire av åtte som tilfredsstillere den enkleste standarden, og bare tre som tilfredsstiller den strenge.

Merk at en av SSD-ene melder om vellykket sanering, mens forskerne konstaterer at samtlige filer er intakte.

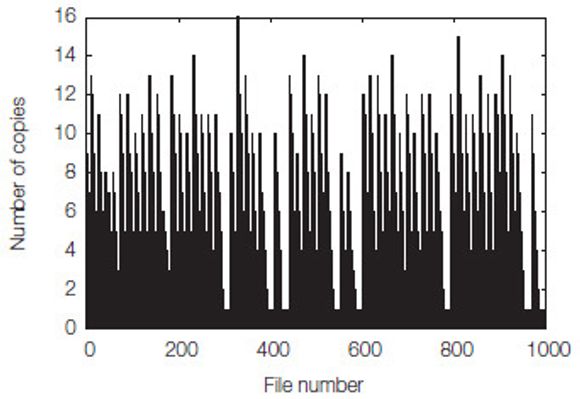

En av grunnene til at sanering er vanskelig på SSD er at FTL rutinemessig lagrer kopier av data. SSD-ene som ble testet innholdt opptil 25 prosent mer fysisk kapasitet enn det leverandørene oppga som logisk kapasitet. For å undersøke denne egenskapen lagret forskerne 1000 små filer før de plukket SSD-en fra hverandre og saumfarte minnebrikkene på jakt etter filkopier. Denne grafen viser hvor mange kopier det ble lagret av hver fil, identifisert etter filnummer:

Det typiske er minst tre kopier. Noen av småfilene ble lagret i 16 eksemplarer!

Forskerne peker på at utstyret de bruker for å analysere SSD-er direkte, uten å gå veien om FTL, ikke er spesielt avansert. De tror at en enkel utgave vil kunne settes sammen av komponenter for til sammen 200 dollar, og at den påkrevde kompetansen ikke er spesielt høy.

Flere nye SSD-er tilbyr løpende datakryptering som standardinnstilling. I teorien vil en kryptert SSD lett kunne saneres, ved å gjøre krypteringsnøkkelen uleselig. Det er denne metoden som brukes i løsninger for å «wipe» bortkomne mobiltelefoner ved å sende en kommando over nettet.

Metoden er svært rask. Hvor effektiv den er, avhenger av hvorvidt nøkkelen bare slettes, eller virkelig saneres. UCSD-forskerne mener det kan være utillatelig optimistisk å gå ut fra at leverandører faktisk er i stand til å sanere enkeltfilen som huser krypteringsnøkkelen. Rapportene deres gir ikke empirisk dekning for verken den ene eller den andre konklusjonen.

Derimot foreslår de en framgangsmåte som skal øke sannsynligheten for at krypterte data ikke kan gjenvinnes. Den går ut på ikke bare å sanere nøkkelen, men også å slette hver blokk i flashlagringsmatrisen.

Chester Wisniewski i IT-sikkerhetsleverandøren Sophos har kommentert UCSD-forskernes rapporter på selskapets Naked Security-blogg. Her anbefaler han rapportene. Han anbefaler også at man alltid sørger for å kryptere hele SSD-en straks operativsystemet er på plass. Han konstaterer at det kan være vanskelig, og i noen tilfeller umulig, å utrydde data på en SSD som har vært brukt uten kryptering.

Det sier Ibas' Thomas Dahl seg enig i.