I går kom Kaspersky Lab med en rapport basert på analysen av en rekke hendelser som hvor angripere har kombinert en kjent angrepskode med et nytt og spesielt tilpasset skadevareprogram som kalles for MiniDuke. Analysen er gjort i samarbeid med CrySys Lab.

Den kjente angrepskoden utnytter en sårbarhet (CVE-2013-6040) som finnes i alle nyere utgaver av Adobe Reader.

Det er flere faktorer som gjør disse angrepene spesielle. For det første er de rettet mot høyt profilerte mål, hvorav flere allerede har blitt utsatt for vellykkede angrep. Dette inkluderer datamaskiner som tilhører myndighetene i Ukraina, Belgia, Portugal, Romania, Tsjekkia og Irland, i tillegg til i alle fall et forskningsinstitutt, to tenketanker og en helseleverandør i USA. Også en ungarsk forskningsstiftelse skal være berørt.

Angrepet har skjedd ved hjelp av sosiale teknikker, hvor PDF-dokumenter med svært relevant innhold har blitt sendt til ofrene. Dette inkluderer fabrikkert informasjon om et seminar om menneskerettigheter, Ukranias utenrikspolitikk og Natos medlemskapsplaner.

PDF-dokumentet inneholder en versjon av den kjente angrepskoden som er i stand til å omgå sikkerhetssandkassen i Adobe Reader 9, 10 og 11.

Fortid møter nåtid

Så snart sandkassen har blitt omgått, blir et nedlastingsprogram («downloader») plassert i systemet. Det er dette som kalles for MiniDuke og som nå vekker spesiell oppsikt.

– Dette er et veldig uvanlig kyberangrep, sier grunnleggeren av Kaspersky Lab, Eugene Kaspersky, i en pressemelding.

– Jeg husker denne typen ondsinnet programmering fra slutten av 1990-tallet og begynne av 2000-tallet. Jeg lurer på om disse skadevareforfatterne, som har vært i dvale i mer enn et tiår, plutselig har våknet og sluttet seg til en sofistikert gruppe trusselforfattere som er aktive kyberverdenen. Disse eliteforfatterne av «old school» skadevare var den gang ekstremt effektive til å lage svært komplekse virus. De kombinerer nå denne kompetansen med ny, avansert angrepskode for å omgå sandkasser, slik at de kan angripe instanser til myndigheter og forskningsinstitusjoner i flere land, sier Kaspersky.

Ifølge Kaspersky Labs er MiniDuke skrevet i Assember og er unik for hvert system. Filen er på bare 20 kilobyte og inneholder blant annet en bakdør.

Når MiniDuke lastes under oppstarten av systemet, bruker den et sett med matematiske beregninger til å skape et unikt fingeravtrykk av datamaskinen. Ifølge Kaspersky Labs brukes disse dataene deretter til å kryptere kommunikasjon på en unik måte.

_logo.svg.png)

Skadevaren dekryptere gradvis seg selv og avslører da stadig mer funksjonalitet. Men dette gjøres først etter å ha sjekket om systemet tilfredsstiller visse krav. Dersom det oppdages at visse verktøy, som vmtools.exe eller regmon.exe, finnes på systemet, vil skadevaren bare fortsett å kjøre på tomgang i framtiden, mens den egentlige funksjonaliteten skjules bak kryptering.

– Dette indikerer at skadevareforfatterne vet nøyaktig hva sikkerhets- og antiviruseksperter gjør for å analysere og identifisere skadevare, skriver Kaspersky Lab.

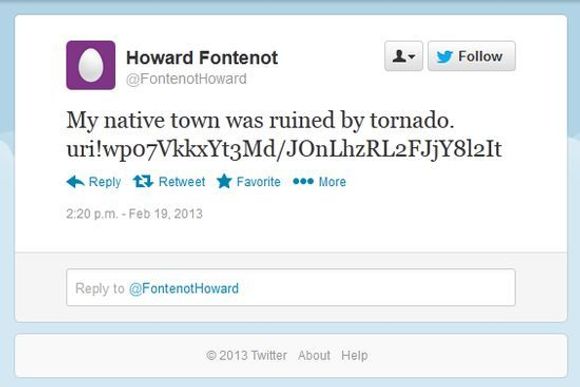

Dersom det er trygt for skadevaren å gå over til neste trinn, vil den i bakgrunnen se etter spesifikke Twitter-meldinger. Meldingene publiseres av operatører som kontroller og kommanderer (C&C) skadevaren. Twitter-meldingene inneholder spesielle tagger som egentlig er krypterte URL-er. Disse URL-ene gir skadevaren tilgang til C&C-servere og kan også brukes til å forsyne skadevaren med kommandoer og mer kode som er skjult i GIF-filer.

Skadevaren skal også ha en reserveløsning, dersom Twitter er utilgjengelig eller Twitter-kontoene har forsvunnet. Da benytter i stedet Google Search til å finne krypterte strenger som leder til en annen C&C-server.

Flere detaljer om MiniDuke finnes i dette dokumentet. Der finnes også en liste over tiltak man kan gjøre for å beskytte seg mot disse angrepene.

Les også:

- [18.06.2013] 20 år med PDF