Mandag og tirsdag denne uken arrangerte Harvard University sitt femte arbeidsseminar viet problemstillinger rundt økonomi og informasjonssikkerhet: Ninth Workshop on the Economics of Information Security (WEIS 2010).

IT-sikkerhetsforsker Sam Ransbotham ved Boston College Carroll School of Management brukte anledningen til å presentere en undersøkelse av empirisk materiale hentet fra snokvarslingssystemet til en amerikansk tilbyder av IT-sikkerhetstjenester. Materialet omfatter til sammen 400 millioner varsler fra nærmere 960 bedriftskunder. Ransbotham har analysert det i lys av sårbarhetsbeskrivelser i den offisielle, og svært omfattende, amerikanske databasen over sårbarheter i kjente applikasjoner, National Vulnerability Database (NVD).

Undersøkelsen er døpt An Empirical Analysis of Exploitation Attempts Based on Vulnerabilities in Open Source Software (pdf, 25 sider) og handler altså om faktiske observerte angrep gjennom sårbarheter i programvare der kildekoden er åpen for alle, sammenliknet med angrep mot programvare der kildekoden er en vel bevart forretningshemmelighet.

Merk at undersøkelsen ikke går ut på hvor hyppig det oppdages nye sårbarheter i henholdsvis åpen og lukket kildekode. Den bryr seg heller ikke om hvor alvorlig sårbarhetene er. Fokuset er utelukkende på hva som skjer den første tiden etter at en sårbarhet er kjent, og på forskjellene i angrepsmønstre mot applikasjoner skrevet i henholdsvis åpen og lukket kildekode.

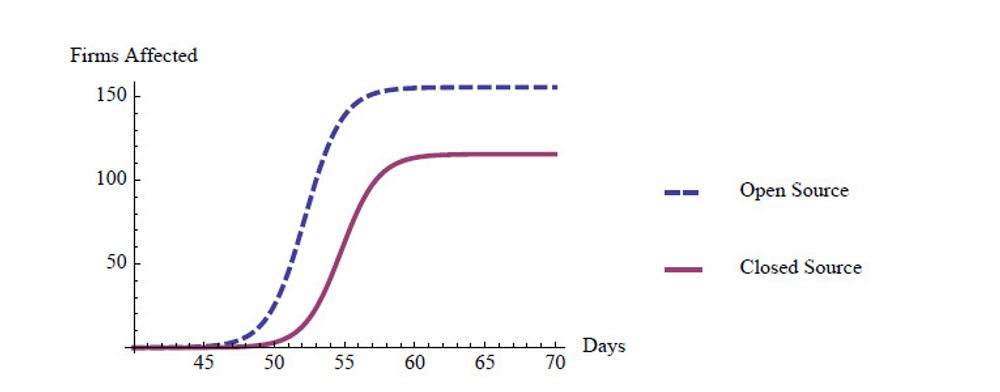

Konklusjonen er entydig: Det empiriske materialet viser at nye sårbarheter i åpen kildekode angripes raskere enn nye sårbarheter i lukket kildekode. Hvis sårbarheten gjelder åpen kildekode, vil også flere bedrifter oppleve angrep enn om hullet er oppdaget i lukket kildekode (se grafen øverst i artikkelen).

Ransbotham formulerer sin konklusjon slik:

– Sammenliknet med lukket kildekode, innebærer sårbarheter i åpen kildekode større risiko for angrep, raskere spredning av angrep og større omfang av angrep.

Forklaringen til Ransbotham er at skurker følger løpende med på all publisering av nye sårbarheter, og at innsynet i kildekoden gjør det enklere å lage angrepskode. Angrepskoden blir også gjerne bedre enn den som lages uten innsyn i kildekode.

– Når en sårbarhet oppdages, utløses et fornyingskappløp mellom angripere og forsvarere. Angripere lager angrepskode tilpasset sårbarheten. På sin side må forsvarerne varsle distributører, rette på koden, distribuere oppdateringer og overbevise brukerne om at de må oppdatere sine systemer. Tilgangen til kildekoden forenkler oppgaven til angriperne ved å redusere tiden det tar å lage angrepskode, og gjør angrepskoden bedre tilpasset selve sårbarheten, heter det i rapporten.

Ransbotham er enig i at før en applikasjon er ferdig, bidrar åpen kildekodemodellen til bedre kodekvalitet.

Han mener det er sannsynlig at dette mer enn veier opp for den påvist økte risikoen som åpen kildekode innebærer når en sårbarhet oppdages i etterkant. Han peker på at dette ikke er empirisk bevist, og at det her ligger en oppgave for framtidig forskning.

_logo.svg.png)

Undersøkelsen har vakt oppsikt, og Ransbotham er allerede beskyldt for å spre «FUD» («fear, uncertainty, doubt») og for å være kjøpt og betalt av Microsoft (se for eksempel den nærmest hysteriske The Ransbotham FUD attack on open source fisks itself, på ZDnet). Det legges ikke fram noe som skulle tyde på at Ransbotham har latt seg styre i noen bestemt retning.

På den andre siden er undersøkelsen også gjenstand for den seriøse drøftingen den faktisk fordrer, se for eksempel FOSS: Insecure by Design? i Linux Insider.

Les også:

- [06.08.2010] Avgjørende vendepunkt for åpen kildekode