Selv om tidsbegrensede engangskoder via SMS på ingen måte er den sikreste formen for to-faktor autentisering (2FA), så er det mye brukt. Noe av årsaken er trolig at det er enkelt og ikke krever noe annet enn en mobiltelefon. Uansett er det en bedre løsning enn brukernavn og passord alene.

Microsoft: – Ikke bruk SMS-basert totrinnsverifisering

Nå har Apples Webkit-prosjekt kommet med et forslag som skal kunne gjøre SMS-baserte engangskoder både mer praktiske og sikrere for nettleserbrukere. Dette er omtalt av blant annet ZDNet.

Automatisk lesing

Mange Android-brukere har nok opplevd at når de registrerer seg som brukere av enkelte mobilapper, så sendes det en engangskode via SMS som mobilappen automatisk leser, dersom appen gis tilgang tekstmeldingene på enheten. I IOS fungerer dette litt annerledes.

Dette fungerer derimot ikke med webapplikasjoner i dagens nettlesere.

Knyttet til domenenavn

Fordelen med en slik løsning er at brukeren slipper i taste inn koden, med de feilene det kan føre til. Men Webkit-teamet tenker også å integrere en enkel sikkerhetsfunksjon i løsningen, nemlig domenenavnet til nettstedet som har sendt koden.

Nytt angrepsverktøy kaprer Microsoft- og Gmail-kontoer

Ifølge forslaget skal det nemlig ikke være slik at det aktuelle nettstedet får lese hele innholdet i SMS-en. Dette ville i så fall kunne utnyttes av phishingsider. I stedet må nettleseren kun overlate engangskoden til et nettsted med samme opphav som er oppgitt i SMS-en.

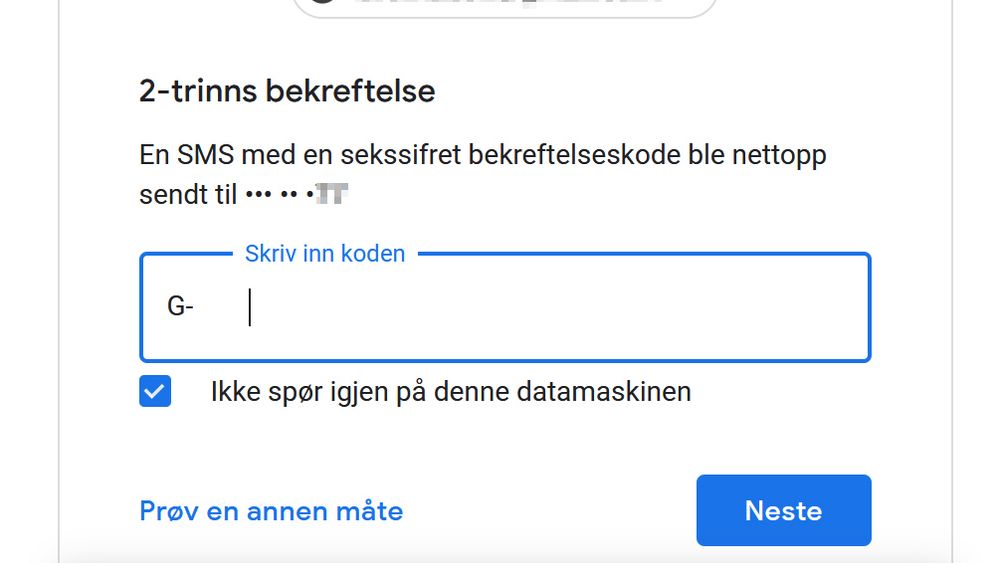

Et eksempel på hvordan en slik SMS vil kunne se ut, vises nedenfor.

Den første linjen er valgfri og ment for brukeren. Den andre linjen er maskinlesbar og benytter tegnene @ og # til å identifisere de ulike dataene.

Fungerer delvis i Safari

Det er ikke nevn i forslaget hvordan en nettleser faktisk skal kunne lese SMS-en helt automatisk. Apple har allerede implementert en variant i Safari (Security Code AutoFill), som også fungerer i MacOS, men den avhenger nok av at brukeren kun benytter Apples egne produkter.

Ifølge Webkit-teamet har forslaget blitt presentert for Google allerede på et tidlig stadium. Google-ansatte som jobber med Chrome skal ha kommet med mye feedback og skal så langt være positive til forslaget.

Det er uklart hvordan andre nettleserleverandører stiller seg til dette.

I én av tilbakemeldingene som har kommet, pekes det på at dette forslaget ikke reduserer risikoen for SMS-kapring. Tvert imot, hevdes det, kan det oppgitte domenenavnet øke mulighetene for å lykkes med slik kapring.

Superavansert «hack» kan ha gitt angripere full Iphone-tilgang i flere år