Mens automasjon og kontrollsystemer er i fokus, spiller telekomsystemene en avgjørende rolle som kommunikasjonsbærere i OT-nettverket (operasjonell teknologi) og utgjør essensiell støtte til kritiske operasjoner offshore. OT, eller industrielle IT-systemer, brukes blant annet til å overvåke og styre fysiske prosesser. Ettersom flere av telekomsystemene blir installert i «tekniske» nett, er disse en del av OT-infrastrukturen. Flere av disse systemene er også essensielle for å kunne opprettholde normal drift, og de er ofte sentrale i nettverksstrukturen for OT-nettverket.

Veiledning fra standarder og retningslinjer

Det er da naturlig å klassifisere telekomsystemene installert i OT-nettverkene som underliggende til IEC 62443, som gir gode retningslinjer for design, prosjektering, drift og vedlikehold.

Telekomsystemene utgjør altfor ofte svekkelser i den planlagte herdingen av offshorenettverkene. I dette innlegget utforskes viktige prinsipper for å beskytte disse systemene og dermed gjøre offshore operasjoner sikrere.

For å ivareta sikkerheten og beskytte telekommunikasjonssystemene offshore, er IEC 62443 en mye brukt internasjonal standard. Telekomsystemene blir ofte uriktig klassifisert og blir dermed ikke vurdert i henhold til krav til OT-nettverk. I flere eksisterende telekommunikasjons-installasjoner offshore har det vært ufullstendig gjennomføring av IEC 62443-standarden.

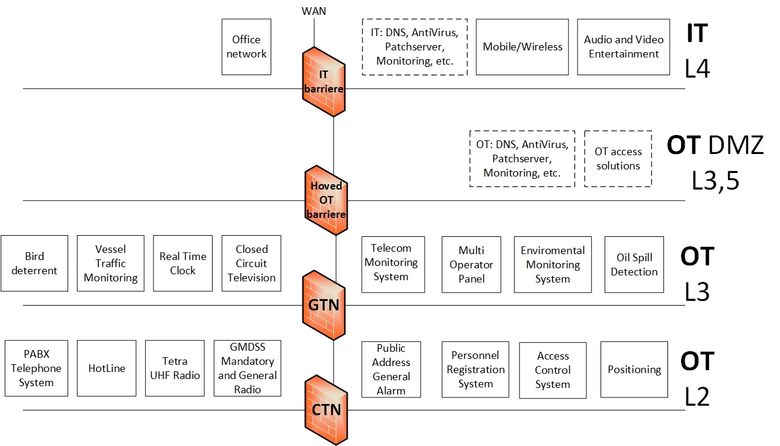

Ett eksempel kan være tilkobling av eksternt flotell til installasjonens egne sikkerhetssystemer. Dette gir ofte et eksternt nettverksbein helt inn i CTN (Critical Technical Network) via GTN (General Technical Network). Vi har sett flere eksempler på at slike tilkoblinger i OT-nettverket knyttes ukritisk mot ekstern infrastruktur utenfor installasjonseiers egen kontroll.

.jpg)

DNV etablerer cybersikkerhetsenhet med 500 ansatte

Retningslinjene må oppdateres jevnlig

DNVs sammenfatning av standarden gir i RP-G108 gode retningslinjer for hvordan benytte IEC 62443 i olje- og gassindustrien. Det er imidlertid viktig å forstå at sikkerhetslandskapet er i stadig endring, og retningslinjene må oppdateres jevnlig. Det er en pågående diskusjon i CDS-forumet, hvor det blant annet arbeides med å etablere et nytt Cybersecurity Barrier Management-system for offshore implementering. Ett av resultatene er at telekomsystemene skal komme klarere definert.

NORSOK T-101-standarden spesifiserer funksjons- og tekniske krav for telekomsystemer. Den understreker viktigheten av IEC 62443 og DNV RP-G108. IT-delen av systemene kan sikres etter IEC 27001/2-standarden, som er beskrevet i Offshore Norges guideline 104. Ved å benytte disse standardene og retningslinjene tidlig i prosjektene, blir den integrerte cybersikkerhet enklere å vedlikeholde gjennom systemenes levetid og bedre rustet mot stadig mer økende cybertrusler.

Temu selger elektronikk som kan overvåke og spionere

IEC 62443 i praksis

Implementeringen av IEC 62443 begynner med en grundig risikovurdering for å identifisere relevante trusler og sårbarheter. Det bør defineres hva som anses som akseptabel risiko og hva som er urealistisk eller upraktisk å oppnå. Risikoakseptansen fastsettes, og dette danner grunnlaget for sikkerhetskravene. Viktige virkemidler inkluder tilgangskontroll, kryptering og autentisering for å oppnå en tilfredsstillende beskyttelse. Dette fører til Purdue-modellen, som er et lagdelt sikkerhetskonsept som innebærer segmentering av nettverket for effektivt å avgrense angrepsflaten.

Sikkerhetskravene bør være spesifikke, målbare og realistiske. Figuren nedenfor viser hvordan telekomsystemene kan klassifiseres etter risiko, fra Purdue-lag 2 (minst utsatt til et eventuelt cyberangrep) til Purdue-lag 4 (mest utsatt).

Et annet viktig tiltak, som også kan benyttes mot eksisterende systemer, er å evaluere installasjonen mot det nåværende sikkerhetskravet. Det er lettere å planlegge for å trygge et system når man vet hvor avvikene er størst.

I tillegg til vanlig ytelsesovervåkning gir kontinuerlig inntrengingsovervåkning evne til å oppdage avvik i tilnærmet sanntid og gir da mulighet til å svare raskt på potensielle trusler. Som en effekt av denne overvåkningen får man ofte en oversikt over hvilken program- og maskinvarekode som kjører i systemet.

Sårbarhetshåndtering og regelmessige oppdateringer av programvare og maskinvare er avgjørende for å beskytte systemet mot kjente trusler og sårbarheter som kan oppstå. Dersom infeksjon blir et faktum, er gode lagringsrutiner viktige. Disse bør også ivareta konfigurasjonslagring. Dette kan gi evne til å gjenoppbygge utstyret slik det var før infeksjonen fant sted og dermed minimere nedetid. Opplæring og bevissthet blant personalet er like viktig, da menneskelige feil og uaktsomhet statistisk sett er hovedårsak til sikkerhetsbrudd.

Styrets ansvar for cybersikkerhet strammes til

Ikke bare en teknisk utfordring

IEC 62443 gir et godt rammeverk for å beskytte integriteten og sikkerheten til OT-systemer, inkludert offshore telekommunikasjonssystemer. Cybersikkerhet er et stadig utviklende område, og det er viktig å holde seg oppdatert og dele kunnskap for å beskytte systemene effektivt. Bruk av IEC 62443 kan oppsummeres i en fempunktsliste:

- Vurdering av risiko

- Definere sikkerhetskrav

- Implementering av sikkerhetstiltak

- Verifisering av implementerte tiltak

- Bevissthet og kunnskap

Operatørene i petroleumssektoren må forplikte seg til å være proaktive og investere tid og ressurser i cybersikkerhet for å skape tryggere og mer robuste offshore telekommunikasjonssystemer. Systemleverandørene må ha et aktivt forhold til koden som blir benyttet i systemene de leverer og evaluere denne mot dagens trusler. Dette gir ofte viktige serviceordrer.

Cybersikkerhet er ikke bare en teknisk utfordring, men en helhetlig tilnærming som krever kontinuerlig overvåkning, opplæring og oppdatering for å håndtere stadig skiftende trusselbilder.

Bruker VR i eksponeringsterapi