Det dukker stadig opp nye detaljer om og rundt Duqu-trojaneren, som spionerer på industrielle kontrollsystemer, og knyttes til miljøet bak den beryktede Stuxnet-ormen.

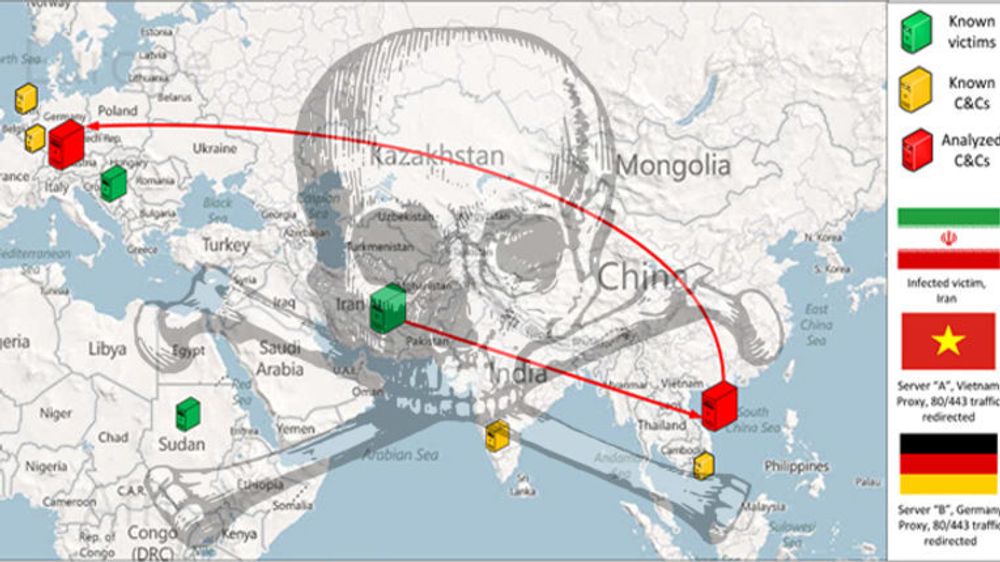

Kaspersky Labs sier de så langt har funnet et dusin ulike varianter av trojaneren. Disse ble styrt via hackede Linux-maskiner benyttet som kontrollservere i en mengde land, deriblant India, Storbritannia, Tyskland, Sveits, Belgia, Vietnam og Nederland.

En rekke andre noder skal ha vært med å utgjøre infrastrukturen rundt spionvaren, blant annet i form av proxy-servere brukt av bakmennene for å skjule sine spor.

Forsøkte å skjule spor

Et interessant funn de har gjort nå er hvordan angriperne brått ryddet opp etter seg. Det skjedde den 20. oktober 2011, altså bare få dager etter at Duqu ble oppdaget og dermed gjenstand for bred presseomtale.

Denne dagen skal angriperne ha forsøkt å slette spor fra alle serverne de hadde benyttet, så langt tilbake som i november 2009.

- Alle Duqus kommandoservere vi har funnet så langt kjørte (Linux) CentOS versjon 5.4, 5.5 eller 5.2. Det er uklart om det er en tilfeldighet eller om angriperne har en forkjærlighet for CentOS 5.x (en sårbarhet?), spekulerer Kasperskys eksperter i et omfattende blogginnlegg.

Ryddeoperasjonen skal likevel ikke ha vært vellykket. Kanskje grunnet hastverk?

Selv om filene var slettet, klarte Kaspersky å gjenopprette deler av sshd.log-filene og kommandoer utført i bash-shell.

- Dette var litt uventet, men bør tjene som god lærdom om Linux og ext3-filsystemet. Selv om en fil slettes betyr ikke det at det ikke er spor eller deler igjen. Årsaken er at Linux fortløpende reallokerer ofte brukte filer for å unngå fragmentering. Det gjør det mulig å gjenskape deler av eller eldre utgaver av en fil, selv om den har vært grundig slettet, oppgir de.

La inn oppgraderinger

Ved hjelp av lignende teknikker viste etterforskningen at angriperne oppgraderte OpenSSH fra versjon 4.3 til 5.8 på alle de kompromitterte Linux-serverne.

Det er så langt uklart hvordan angriperne lyktes å kompromittere maskinene i utgangspunktet, eller hvorfor de fant det nødvendig å oppgradere programvare når de først hadde skaffet seg administrative rettigheter.

Kaspersky Lab stusser også over at angriperne skal ha demonstrert overraskende lite kunnskap om kommandolinjesyntaksen til iptables, sshd_config, så vel som FTP-klienten til Linux.

Ved flere anledninger måtte de også ty til oppslag i brukermanualen, ifølge gjenskapt Bash-historikk.

Videre har angriperne aktivert Kerberos-autensiering. Hvorfor gir ikke ekspertene i sikkerhetsselskapet noe svar på.

Ber om hjelp

Etterforskningen pågår, men Kaspersky Labs føler seg usikre på motivene som angriperne må ha hatt for å oppgradere og gjøre de nevnte tilpasningene.

De ber derfor om innspill fra publikum, som oppfordres til å bidra til å kaste lys over Duqu-mysteriet ved å kontakte dem på e-post "stopduqu AT Kaspersky DOT com".

Les også:

- [20.03.2012] «Mystisk» Duqu-språk identifisert

- [29.12.2011] Fant flere Stuxnet-avleggere

- [13.12.2011] Microsoft skal fjerne 20 sårbarheter

- [14.11.2011] Duqu traff Irans atomanlegg

- [11.11.2011] Slik oppdager du Duqu

- [10.11.2011] – Kyberkrigen har såvidt startet

- [04.11.2011] Microsoft med nødtiltak mot Duqu

- [02.11.2011] Duqu-trojaneren lå gjemt i Word

- [19.10.2011] Frykter de har funnet «Stuxnet 2»