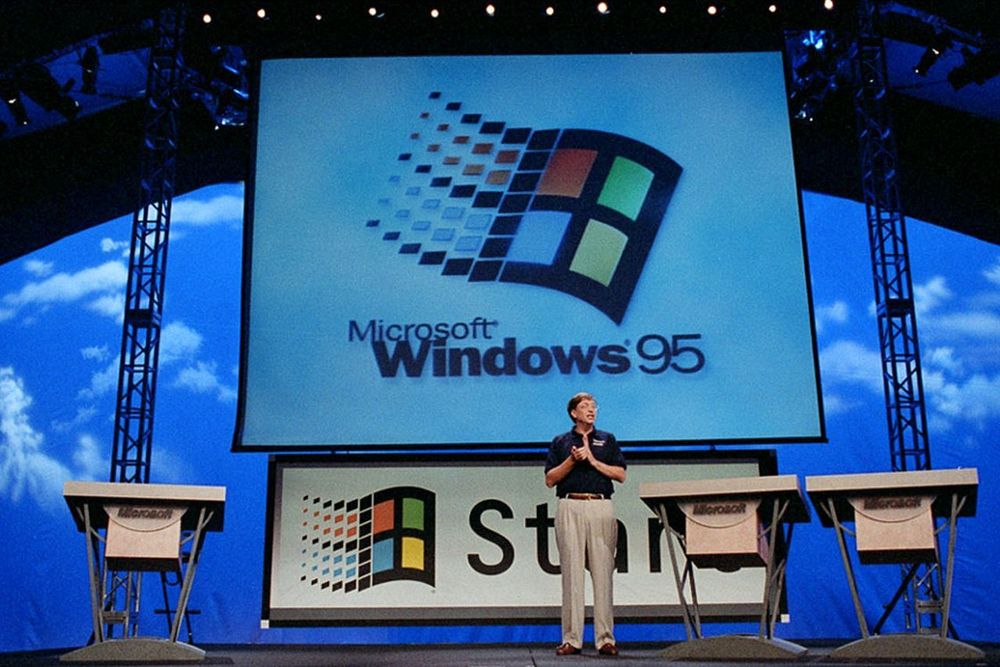

Microsoft fjernet en rekke sårbarheter fra selskapet produkter denne uken, men det er én som virkelig skiller seg ut fordi den skal berøre alle Windows-versjoner helt tilbake til Windows 95, som ble lansert for 21 år siden.

Sårbarheten skal ha blitt oppdaget av sikkerhetforskeren Yang Yu, som også er grunnleggeren av Tencent’s Xuanwu Lab. Til Forbes forteller han at sårbarheten kan utnyttes til å forfalske forbindelser via NetBIOS-teknologien, som egentlig tilrettelegger for kommunikasjon via et lokalnett.

Men ifølge Yu kan angrepet gjøres fra utsiden av lokalnettet fordi Windows stoler på forbindelser fra enhver IP-adresse i forbindelse med visse NetBIOS-spørringer og identifikatorer, hvor de siste skal ha vært mulige å gjette.

- Leste du denne? Viktig sikkerhetsfunksjon i Windows kan omgås med kort kommando

Kan få full trafikkontroll

En angriper kan på denne måten få det til å se ut som om hans egen datamaskin er en del av det interne nettverket, for eksempel en print- eller filserver. Eventuelt kan all nettverkstrafikk ledes gjennom et punkt som angriperen kontrollerer. Dette gjør at angriperen både kan lytte til trafikken og modifisere dataene som sendes til de interne datamaskinene. Dette skal også inkludere Windows Update-data.

– Angrepet kan lykkes selv når det er brannmur og NAT-enheter mellom [nettverkene, journ. anm.]. Brannmurer stopper ikke angrepet fordi UDP er en forbindelsesløs protokoll. Vi bruker den til å etablere en tunnel. Det er derfor sårbarheten kalles BadTunnel, forklarer Yu til Softpedia.

Bruken av UDP (User Datagram Protocol) blir ikke nærmere forklart, men til Kaspersky Lab-eide Threatpost sier Yu at angrepskoden bare er et enkelt verktøy for å sende UDP-pakker.

– For å implementere et vellykket BadTunnel-angrep må offeret åpne en URL (i Internet Explorer eller Edge), eller åpne en fil (et Office-dokument), eller sett inn en USB-pinne, forteller Yu til Threatpost.

Angrepet skal kunne fungere alle steder hvor en fil-URI (Uniform Resource Identifier) eller UNC-sti (Universal Naming Convention) kan integreres.

– For eksempel, dersom en fil-URI eller UNC-sti er integrert i en shortcut-lenkefil (Microsofts LNK), kan BadTunnel-angrepet utløses i det øyeblikket brukeren viser filen i Windows Explorer. Derfor kan den utnyttes via websider, e-post, flashenheter og andre medier. Den kan til og med være effektiv mot servere, opplyser Yu i en teknisk beskrivelse som Threatpost har fått tilgang til.

Black Hat

Softpedia tilbyr muligens den mest teknisk detaljerte beskrivelsen av hvordan angrepet kan utføres og tilgangen opprettholdes. Yu skal presentere flere detaljer i et foredrag han skal holde under Black Hat USA 2016 i begynnelsen av august.

Til Forbes sier sikkerhetsspesialisten Ollie Whitehouse i NCC Group at sårbarheten vil være vanskelig å utnytte fordi den krever utnyttelse av en kjede med ulike sårbarheter.

Men Yu mener at en angriper som forstår prinsippene i angrepskjeden, vil kunne skrive angrepskoden på 20 minutter.

- Mange andre muligheter: Millioner av servere tilbyr interne IT-tjenester helt åpent på internett

Unikt?

– Dette er trolig første tilfellet i historien av en vellykket kapring av kringskastingsprotokollen til et lokalnett fra internett. Det er trolig første gang i historien at noen har lykkes med å skape en tunnel som går gjennom brannmur- og NAT-enheter og angriper intranettenheter fra internett, sier Yu til Forbes.

Microsoft omtaler selv sårbarheten her. Selskapet forteller at det dreier seg om en sårbarhet som åpner for økte privilegier når Web Proxy Auto Discovery-protokollen (WPAD) bruker en sårbar proxy-oppdagelsesprosess som reserve.

Sikkerhetsfiksen korrigerer hvordan Windows håndterer slik proxy-oppdagelse. Men denne sikkerhetsfiksen tilbys bare Windows Vista og nyere, samt Windows Server 2008 og nyere.

Brukere av eldre Windows-utgaver kan potensielt motvirke angrep ved å skru av støtten for NetBIOS over TCP/IP, slik det er beskrevet her.

Ifølge Yu vil man kunne oppnå det samme ved å blokkere utgående trafikk over UDP-porten 137.

- Les også: Arven fra Windows 95 lever videre etter 20 år