Microsoft kom denne uken med en oppdatering til Windows XP og nyere som fjerner tilliten til tre ulike, uautoriserte sertifikater, hvorav i alle fall to har blitt brukt til å signere komponenter i Flame-ormen. Signeringen har gjort det mulig for programvaren å utgjøre seg for å være laget av Microsoft.

Ifølge Microsoft skal Flame-utviklerne ha utnyttet en eldre krypteringsalgoritme i Terminal Server Licensing Service for å få utstedt de ikke-autoriserte sertifikatene. Slike sertifikater kan ifølge Microsoft brukes til å forfalske innhold, utføre phishing-angrep eller til å utføre «man-in-the-middle»-angrep.

Flame har i alle fall vært i stand til å gjøre det sistnevnte innenfor lokalnett. Alexander Gostev i Kaspersky Labs skriver her at mens det fortsatt er uklart hvordan den første infeksjonen av pc-er i en virksomhet har skjedd – det utelukkes ikke at det skyldes en eller flere nulldagssårbarheter, så er det nå klart at videre infeksjon av pc-er i det samme lokalnettet skyldes blant annet komponenter som er signert med nevnte sertifikatene.

Når andre pc-er i det samme nettverket har forsøkt å sende en forespørsel til Windows Update-tjenesten til Microsoft, har denne blitt fanget opp av pc-en som først ble infisert. Denne utgjør seg for å være en proxy-server for domenet, noe som oppnås via WPAD (Web Proxy Autodiscovery Protocol). En forutsetning for at dette skal fungere, er at proxy-innstillingen i systemet på de øvrige pc-ene er satt til «Auto».

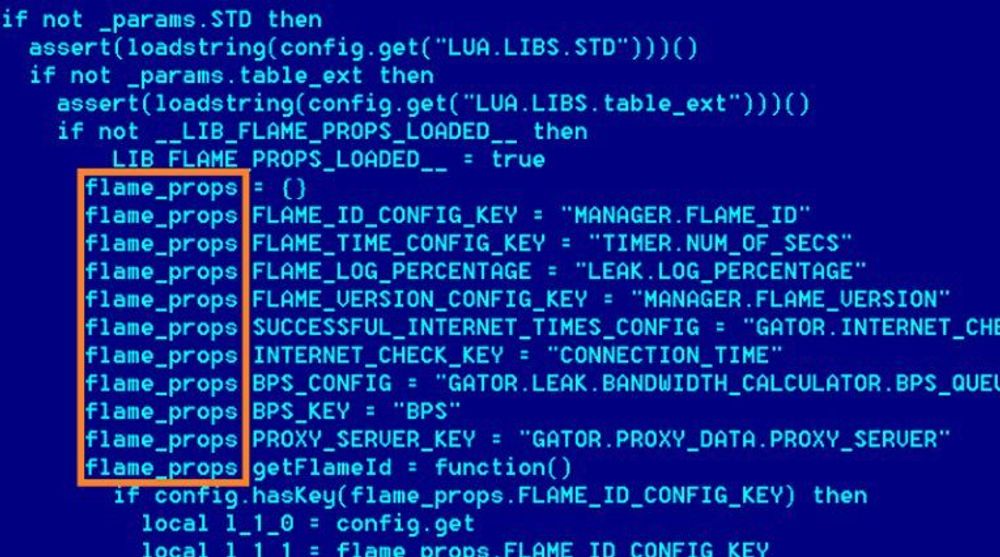

En modul i Fake som kalles for «Munch» utgjøre seg for å være en Windows Update-server som de øvrige pc-ene ledes til via proxy-oppsettet i nettverket. Denne falske utgaven av Windows Update-serveren tilbyr så en oppdatering som kalles for «Desktop Gadget Platform». Dette er en komponent i Flame som kalles for «Gadget», og som egentlig er en «downloader» som laster ned selve Flame-skadevaren.

Fordi blant annet disse komponentene har blitt signert med et av de nevnte sertifikatene, kan infeksjonen skje helt uten advarsler.

Oppdateringen som ugyldiggjør sertifikatene gjør at denne metoden ikke lenger kan brukes. Men Windows-maskiner som befinner seg i et infisert nettverk vil selvfølgelig aldri motta denne oppdateringen.

Trolig er de fleste antivirus-verktøy nå i stand til å gjenkjenne de viktigste komponentene som Flame består av. Men det er fortsatt moduler som sikkerhetsekspertene ikke vet hensikten med.

Les også:

- [18.03.2013] Solid nedgang i Windows-sårbarheter

- [20.06.2012] - Flame skulle bremse Irans atomprogram

- [08.06.2012] Selvmordsordre til «Flame»

- [04.06.2012] - Flame-hysteriet er bullshit-bingo

- [30.05.2012] Utbredt sikkerhetsbrikke har egen «bakdør»

- [29.05.2012] Fant nytt super-kybervåpen