Google kommende nettleser, Chrome, som nå er tilgjengelig i en betaversjon, tar i bruk kode som også benyttes av andre nettlesere, blant annet Apples Safari og Mozillas Firefox. Dette har både fordeler og ulemper.

Fordelene er at man kan hente de beste fra flere ulike aktører, uten å måtte finne opp hjulet på nytt. Blant annet benytter Chrome den samme presentasjonsmotoren som Safari, Webkit.

Men dette gjør Google samtidig veldig avhengig av at de andre leverandørene.

_logo.svg.png)

Avin Raff, leder for trojanforskningsteamet ved RSA-divisjonen til EMC, skriver i et blogginnlegg at Google må følge nøye med på alle sikkerhetssårbarheter i funksjonaliteten de henter fra de andre nettleserne, for så å fikse disse i Chrome også.

- Dette vil sannsynligvis kun skje etter at disse sårbarhetene har blitt fikset av andre leverandører eller når sårbarhetene har blitt offentlig kjent. Dette vil utsette Chrome-brukerne for risiko over en lang periode, mener Raff.

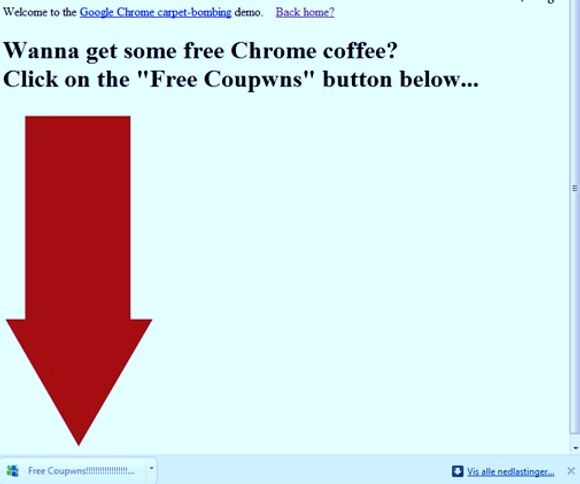

Ifølge Raff benytter Chrome-betaen en gammel versjon av WebKit, 525.13. Dette er den samme versjonen som ble benyttet av den eldre Safari v3.1. Safari har senere blitt oppdatert to ganger og er nå i versjon 3.1.2. I de nyere versjonene har man fjernet flere alvorlige sårbarheter, blant annet den mye omtalte «Carpet Bombing»-sårbarheten som ble kjent denne våren. Apple var i første omgang ikke interesserte i å fjerne sårbarheten, men skiftet senere mening. Sårbarheten gjorde det mulig å kjøre filer på Windows-skrivebordet via Internet Explorer uten at brukeren ble gitt beskjed.

Denne sårbarheten har nå gjenoppstått med Chrome. Raff har laget et ufarlig konseptbevis som blant annet utnytter en svakhet i Java Runtime Environment og nedlastingsfeltet som Chrome oppretter, til å narre brukeren til å kjøre nylig nedlastede filer. Les i blogginnlegget hvordan dette skal fungere.

Raff mener alt i alt Chrome på ingen måte er like sikker som det Google har kunngjort.

- Den låner flere usikre egenskaper fra andre nettlesere, og har dessuten egne feil i sikkerhetsdesignen, hevder Raff.

Raff er dog ikke den eneste som har funnet en sårbarhet i Chrome. Rishi Narang skriver i denne artikkelen om sårbarhet som får Chrome til å krasje med alle fanene, til tross for at de kjøres i separate prosesser. Dette kan gjøres ved å få Chrome-brukeren til å klikke på en lenke med som inneholder en ukjent handler fulgt av et spesielt tegn, for eksempel:

evil:%

Det er tilstrekkelig å skrive nettopp strengen over i adressefeltet - Chrome krasjer umiddelbart, men spør om den skal starte på nytt. Ofte kan slike krasj åpne for innsetting av vilkårlig kode i minnet og kjøring av denne koden.

Krasjen er litt interessant, for blant de viktigste egenskapene til Chrome er den at fanene skal kjøres som egne prosesser, slik at en krasj i én prosess ikke skal dra med seg hele nettleseren. Men det er nettopp det som skjer her. Samtidig må man ha i tankene at det er snakk om en uferdig utgave av nettleseren.

En tredje ting som ikke alle tolker like positivt, er at Google Chrome ser ut til å ha en form for støtte for ActiveX-kontroller gjennom en plugin. ActiveX en Microsoft-teknologi som gjennom historien har skapt mange sikkerhetsproblemer.

Skriver man «about:plugins» i adressefeltet til Chrome, er dette det første man ser:

Les også:

- [09.09.2008] Google lapper sikkerheten i Chrome

- [06.09.2008] Se digi- video om IE8 og Google Chrome

- [05.09.2008] Pangstart for Googles nettleser

- [04.09.2008] Chrome skal støtte brukerskapte utvidelser

- [04.09.2008] Chrome's friprog-lisens får ingen betydning

- [04.09.2008] Chrome gir børsnedgang for Opera

- [04.09.2008] Google skal endre lisensbetingelser

- [03.09.2008] Slik er Googles nye nettleser

- [02.09.2008] Google Chrome er klar for nedlasting