Det er rundt fire og et halvt år siden vi skrev om DNSChanger, en skadevare som modifiserte DNS-innstillingene på brukernes pc-er slik at de pekte til andre DNS-servere – som så igjen injiserte «ondsinnede» annonser på nettsider brukeren besøkte. I mai 2012 arresterte FBI og estlandske justismyndigheter personene som sto bak DNSChanger. En person fra Estland innrømmet å ha stått bak skadevaren, som infiserte fire millioner pc-er over hele verden – noe som skal ha gitt bakmennene en inntekt på 14 millioner dollar (120 millioner kroner).

Nå har imidlertid en ny og forbedret versjon av DNSChanger dukket opp – og denne gangen er det trådløse rutere som er målet. Det skriver The Register.

Det er sikkerhetsselskapet Proofpoint som har oppdaget den nye DNSChanger-varianten. De advarer nå om at den ondsinnede koden ikke bare kan berøre brukerne av nettverket som blir kompromittert – men også andre på internett, ettersom infiserte rutere i teorien kan inngå i et botnet.

«Mens brukere må ta ansvar for fastvareoppdateringer, må ruterprodusentene også gjøre sikkerhet enkelt og bakt inn i produktene fra start – spesielt på utstyr som er designet for SOHO-markedet», skriver Proofpoint i et innlegg.

Slik fungerer angrepet

Ifølge Proofpoint fungerer et DNSChanger-angrep vanligvis gjennom Chrome-nettleseren på Windows eller på Android-enheter – men så snart en ruter er infisert vil alle brukere som kobler seg til ruteren være sårbare for ytterlige angrep.

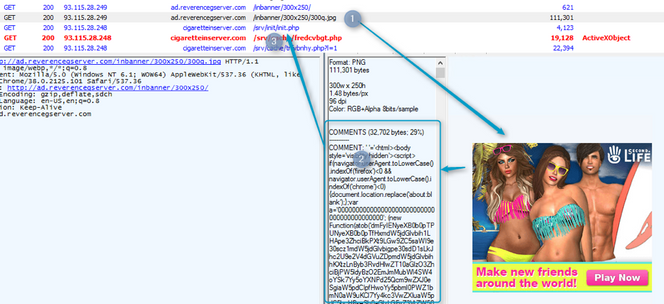

Angrepet er forholdsvis sofistikert, og skjer via JavaScript-kode som er skjult i annonser plassert på ulike nettsider via annonsenettverk. JavaScript-koden sjekker om brukerens lokale IP-adresse er innenfor et gitt område. Hvis IP-adressen er utenfor det aktuelle området, får brukeren bare servert en falsk annonse uten ondsinnet kode. Er imidlertid IP-adressen innenfor «riktig» IP-adresseområde vil brukeren bli servert en falsk annonse som inneholder en PNG-grafikkfil hvor HTML-kode er skjult i metadataene. JavaScriptet henter så denne HTML-koden, som igjen får brukeren til å koble seg til en nettside som inneholder DNSChanger-koden.

(Artikkelen fortsetter under)

DNSChanger henter så en AES-krypteringsnøkkel som er gjemt i et bilde ved hjelp av såkalt steganografi, en metode for å kamuflere for eksempel tekst i et bilde. Krypteringsnøkkelen brukes så til å dekryptere enda mer kode – samt en pakke med 166 «fingeravtrykk» som brukes for å identifisere hva slags ruter brukeren har. I pakken ligger også standard brukernavn og passord for ruterne.

Den ondsinnede koden, som nå kjører i brukerens nettleser, vil nå forsøke å identifisere hvilken ruter brukeren har, og deretter hente ned nødvendig kode for å utnytte eventuelle sårbarheter i ruteren slik at ruteren kan «kapres».

Tvinger deg til å se annonser de tjener penger på

Om angrepet er vellykket, vil DNSChanger endre DNS-innstillingene i ruteren slik at den peker til «ondsinnede» DNS-servere. Det betyr at alle som etter det er koblet til nettverket vil være i faresonen. Angriperne kan for eksempel omdirigere brukerne til falske nettsider som er opprettet for å stjele innloggingsinformasjon, de kan omdirigere nedlastinger for å lure brukere til å laste ned ondsinnet programvare og installere det på sine pc-er, eller servere falske annonser.

Selv om det er mulig for angriperne å utføre ganske alvorlige angrep, ser det for øyeblikket ut til at de kun omdirigerer forbindelser til legitime annonsenettverk – men andre annonsenettverk enn det som opprinnelig var meningen. Dermed kan de tvinge brukernes nettlesere til å vise kun de annonsene som kjeltringene tjener penger på.

Blant annet disse ruterne skal være berørt, ifølge Proofpoint:

- D-Link DSL-2740R

- COMTREND ADSL Router CT-5367 C01_R12

- NetGear WNDR3400v3 (and likely other models in this series)

- Pirelli ADSL2/2+ Wireless Router P.DGA4001N

- Netgear R6200

Proofpoint har en detaljert gjennomgang av hvordan angrepet fungerer her, for de som er interessert i det.

Ingen enkel måte å unngå angrep på

Ifølge Proofpoint er det ingen enkel måte å beskytte seg mot denne typen angrep på. Men de anbefaler at man alltid sørger for at man har installert siste fastvareversjon. Når det gjelder dette bestemte angrepet kan det også hjelpe å endre det lokale IP-adresseområdet til noe annet enn det som er standard.

Interessert i å lese mer om sikkerhet? Sjekk vår samleside om datasikkerhet »