De siste tretti årene er det blitt alminnelig å utstyre pacemakere og andre aktive implantater med radio, slik at de kan kontrolleres og justeres uten å måtte operere pasienten. Det har vært advart at ordningene for å sikre signalene til og fra slike apparater ikke er tilstrekkelig à jour med moderne teknologi for overvåking og signalmanipulasjon.

En gruppe forskere, vesentlig fra University of Massachusetts, Amherst, mener å ha påvist dette gjennom eksperimenter redegjort for i denne rapporten som skal presenteres på et IEEE-symposiuim og sikkerhet og personvern i mai: Pacemakers and Implantable Cardiac Defibrillators: Software Radio Attacks and Zero-Power Defenses (pdf).

Forskerne understreker at trusselen dette innebærer overfor brukerne er tilnærmet null.

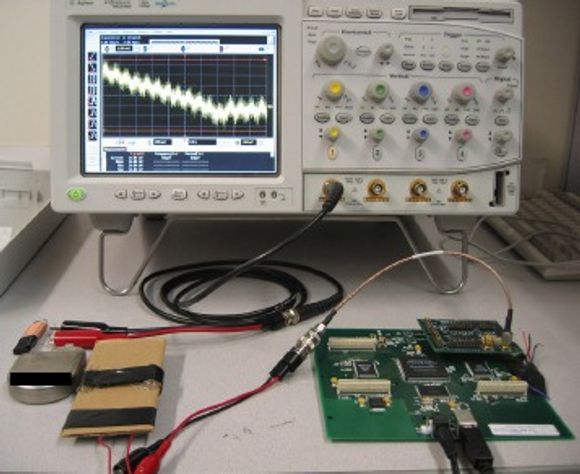

Utstyret de utviklet krevde langvarig innsats av mange spesialister, og utstyr verdt 150 000 kroner.

Bildet til høyre viser dette utstyret, oppstilt for fotografen, og ikke slik det sto under eksperimentene. Oscillskopet bakerst ble brukt til å dekode signaler. Helt til venstre foran er antennen som fanget opp signalene fra implantatet (oransje og sort), deretter selv implantatet. Pappskiven er antennen som overfører signaler til implantatet, og helt til høyre er kretsen som ble bygget for å hacke det.

For å rekonfigurere eller reprogrammere implantatet, måtte utstyrets antenne plasseres innen fem centimeter fra det potensielle offerets venstre bryst.

Dessuten er det under alle omstendigheter langt farligere for en pasient som trenger pacemaker å få apparatet fjernet enn å bruke det. En pacemaker som kan overvåkes og reprogrammeres uten kirurgisk inngrep utgjør også en vesentlig risikoreduksjon for pasienten, understrekes det.

Det er heller ikke registrert noe tilfelle der det er mistanke om at uvedkommende kan ha hacket radiostyrte pacemakere eller defibrillatorer.

Apparatet som ble hacket i forskernes laboratorium, var en kombinert pacemaker og defibrillator fra selskapet Medtronic, av typen Maximo. Medtronic er den ledende amerikanske leverandøren av pacemakere og defibrillatorer.

Da forskerne hadde funnet ut av hvordan Maximos radio kommuniserte med omverdenen, var de i stand til å konstruere kretser som sendte tilsvarende signaler over en tilsvarende protokoll. De kunne bruke dette sambandet på tre måter:

- Tappe pacemakeren for følsomme personlige opplysninger

- Stanse pacemakeren

- Få defibrillatoren til å sende så kraftige støt at de ville vært dødelige for pasienten

Eksperimentene ble ikke utført direkte på en pasient, men på et apparat pakket inn i lag med bacon og kjøttdeig, etter en anerkjent praksis for simulert hjerte.

Rapporten som skal presenteres på IEEE-symposiet inneholder også forskernes ideer til hvordan deres hackeangrep kunne blitt hindret ved hjelp av en enkel konstruksjon basert på RFID-teknologi. Denne konstruksjonen tapper ikke implantatet for strøm.

Forskerne har holdt det amerikanske legemiddeltilsynet FDA løpende orientert om sitt arbeid, men først nå informert leverandøren Medtronic. Til New York Times sier Medtronic at de ser fram til å granske rapporten nøye og til å samarbeide med ekspertene om framtidige forbedringer. De understreker at millioner av pasienter har fått radiostyrte implantater de siste 30 årene, uten at det er meldt om noe tilfelle der uvedkommende skal ha greid å fjernstyre dem. Det samme sier de to største konkurrentene, Boston Scientific og St. Jude Medical, som legger til at de har egne sikkerhetsordninger.