BARCELONA (digi.no): Ondsinnet og kriminell hacking dreier seg i stadig oftere grad om målrettede angrep mot utvalgte personer. Hensikten behøver ikke være å ramme den utvalgte spesielt. Poenget kan helt enkelt være å få et fotfeste innenfor en brannmur, og så gå videre derfra for å høste hemmeligheter.

– Vi er alle vant med plumpe e-postmeldinger som er lett å gjennomskue, sier Vicente Diaz fra Kaspersky Lab i en sikkerhetsbriefing på Gartner Symposium/ITxpo. – Men hva med de mer forseggjorte angrepene?

Han viser til et kjent eksempel: I våres mottok fire ansatte i RSA Security en e-postmelding tilsynelatende fra jobbsøkertjenesten Beyond.com, som de fire mottakerne hadde korrespondert med tidligere. Selve meldingen var på én linje: «I forward this file to you for review. Please open and view it.» Den inneholdt ett vedlegg: «2011 Recruitment plan.xls» Meldingen havnet i mottakernes spammapper. En av mottakerne, kanskje fordi han ventet noe fra Beyond.com, hentet den fram og klikket på vedlegget. Excel-filen inneholdt et giftig Flash-objekt som ble spilt av automatisk. Det utløste en kjede begivenheter som førte til at RSA tapte 91 millioner dollar og en god del anseelse. En av kundene deres, Lockheed-Martin, kan ha blitt tappet for militære hemmeligheter.

_logo.svg.png)

Les også:

- [26.08.2011] Avslører koden som torpederte RSA

– Det avgjørende her var at angriperne hadde funnet fram til hva slags melding de kunne sende til en liten gruppe med tanke på å få minst én av dem til å åpne et vedlegg. Meldingen var ellers laget med tanke på å vekke minst mulig oppsikt.

Diaz går så over i demo-modus, for å vise hvordan hackerne kan tenkes å ha gått fram.

– Det finnes, i fritt omløp, en klasse av sosialt orienterte hackerverktøy. Disse gjør det enkelt å finne fram til egnede personer og egnede sosiale metoder, ved å tappe informasjon fra ulikt hold og lage avanserte forfalskninger.

De to verktøyene Diaz demonstrerer, kan hentes fra et initiativ kalt Social-Engineer.org, med undertittelen Security Through Education.

Nettstedet peker på at sosial manipulering – det er den beste oversettelsen jeg kommer på for «social engineering» – er både vitenskap og kunst. Åpningssiden har denne advarselen:

I likhet med alle annen vitenskap, kan sosial manipulering brukes til ulike formål. Om du driver med salt, politikk, penetrasjonstesting, håndhevelse av lov og orden, eller bare ønsker å forbedre din omgang med andre: Dette er nettstedet for deg.

Portalen inneholder et «rammeverk for sosial manipulering» – Social Engineering Framework – som ifølge Wikipedia ble lansert i 2009 av sikkerhetskonsulent Christopher Hadnagy. Omtalen av rammeverket innledes med en klar advarsel: «Denne kunnskapen er IKKE ment å lære deg å lure folk, lyve overfor andre, eller forsyne deg av andres verdier. Forsøk på å bruke denne informasjonen uten korrekt øvelse og uten profesjonalitet vil som regel slå helt feil.»

Portalen inneholder også begge hackerverktøyene Diaz demonstrerer: Social Engineer Toolkit (SET) presenteres som et standardverktøy for penetrasjonstesting, med «angrep som aldri har tidligere vært oppdaget i noe hackerverktøy». The Harvester er et verktøy i åpen kildekode «for å høste e-postadresser og brukernavn fra offentlige kilder som Google eller LinkedIn».

Diaz viser fra scenen hvordan The Harvester raskt henter fram relevante e-postadresser til ansatte i RSA Security, og – for ordens skyld – vilkårlig valgte selskaper som Cisco, LinkedIn og Gartner. Alt man trenger å gjøre er å legge noen til side for bruk i SET.

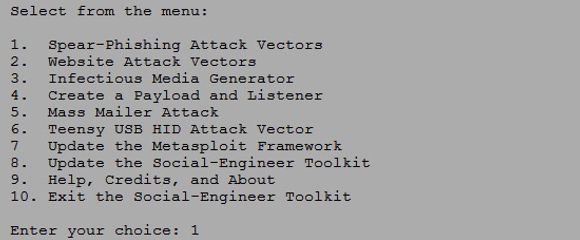

Brukergrensesnittet til SET er ikke spesielt avansert: Verktøyet styres fra en kommandolinje. Åpningsmenyen ser slik ut:

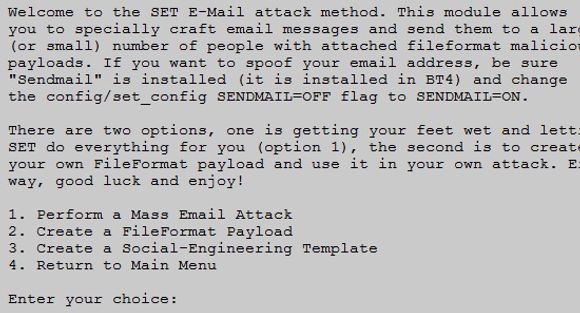

Her har man trykket «1». Da vises følgende:

– Sånn er det hele veien gjennom. Under «social engineering attacks» kan man velge «phishing». Neste skritt er å velge sårbarhet, og hvilken fil man skal legge angrepet i. Det er svært enkelt å lage fullt ut automatiserte angrep.

Demonstrasjonen er over på ett minutt.

– Vår erfaring er at fire bransjer skiller seg ut som mål for angrep av denne typen: jurister, IT-sikkerhet, legemiddel og energi. Det skal ikke mer enn én «sprøyte» for å plante dop innenfor brannmuren. Våre undersøkelser tyder på at disse og de fleste andre bransjene ikke betrakter e-post som spesielt risikabelt. De har kompliserte sikkerhetssystemer for det meste, men er ikke spesielt på vakt overfor e-post. Folk bruker e-post overalt. Jobb-e-post sjekkes når som helst og hvor som helst. Angriperne vet at her er lenken svakest.

Diaz peker på at alle dagens utbredte mobilplattformer – iOS (iPad og iPhone), Android, Blackberry – har en rekke svakheter. I og med at halvparten av alle klienter mot nettet – og antakelig også mot e-post – nå bruker disse plattformene, har angriperne mye å øse av.

Igjen går Diaz over i demonstrasjonsmodus med SET og The Harvester. Nå gjelder det å sette opp et angrep gjennom etterlikninger av populære nettjenester. Det er gjort på et blunk, gjennom verktøyenes maler. Falske Facebook- og Google-mail tjenester er klare i Diaz’ virtuelle server på 30 sekunder.

– Det er bare opplæring som kan redusere sjansen for at slike angrep lykkes. Phishing er ikke bare forbeholdt plumpe svindlere med ubehjelpelige formuleringer. Folk må læres opp til å gjenkjenne målrettede angrep, såkalt «spearphishing». De fleste av disse anvender vedlegg i Word- eller Excel-format, eller pdf-dokumenter. Lær folk å tenke seg om når de får slikt, selv når avsenderen ser ut til å være noen de kan stole på.

Diaz har også råd i bruken av sosiale tjenester, der The Harvester henter e-postadresser og brukernavn.

– Personvernalternativene på tjenestene må innstilles riktig. Plei ikke omgang med venner gjennom sosiale tjenester når du er på jobb. Si ja til nye kontakter bare dersom du kjenner dem fra før. Sørg for at all tilgang går gjennom https. Kryss av for «send meg en e-post når en ukjent bruker besøker kontoen min», avslutter Diaz.