USA har et eget organ for å overvåke landets forbindelser til Folkerepublikken Kina, med vekt på økonomi og sikkerhet: US-China Economic and Security Review Commision. Dette organet, forkortet USCC, leverer en årlig rapport til den amerikanske kongressen. Årets rapport (pdf) inneholder, i likhet med fjorårets (se artikkelen Slik forbereder Kina seg på kyberkrig) innblikk i utviklingen av Kinas evner til offensiv og defensiv kyberkrigføring, og i hvordan kinesisk nettsensur påvirker forholdene mellom de to landene.

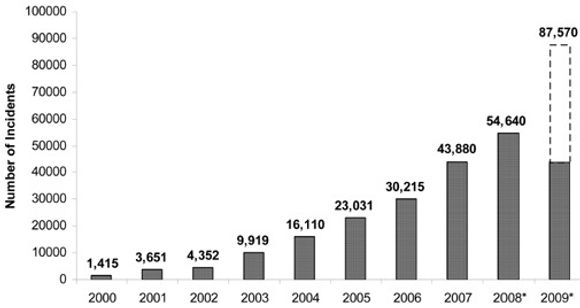

Det ventes i år at tallet på registrerte forsøk på datainnbrudd mot USAs forsvarsdepartement vil havne på 87 570 i 2009, 60 prosent mer enn i fjor. Økningen fra 2007 til 2008 var knappe 25 prosent: Stigningen på kurven er med andre ord mer enn bare eksponentiell. Ressursene som USAs militære bruker på å verne sine IT-nettverk mot inntrengere anslås til minst 200 millioner dollar i året.

USCC-rapporten tallfester ikke hvor mange av inntrengningsforsøkene som kan føres tilbake til Kina, og den sier ikke rett ut at den kinesiske regjeringen står bak. I stedet heter det:

_logo.svg.png)

– Omfattende indisier og spor gir en sterk antydning av at den kinesiske staten er engasjert i denne virksomheten, enten direkte gjennom statsorganer, eller gjennom grupper som sponses av staten.

Et viktig indisium som peker mot statlig delaktighet i de mange angrepene som stammer fra Kina, er det faktum at inntrengningsforsøkene mot forsvarsdepartementet og mot bedrifter tilhørende USAs forsvarsindustri, ikke samler informasjon som er typisk for vanlig kriminell virksomhet: Det er ikke snakk om verken kredittkort eller bankkontoer.

USCC viser også til kinesiske kilder der aktører knyttet til den kinesiske folkehæren åpent diskuterer konsepter som «elektronisk krigføring i integrerte nettverk».

Uttrykket «integrert» viser til at metodene er både digitale og fysiske. De omfatter støysending, ondsinnet kode, fysisk ødeleggelse gjennom stråling og andre våpen og så videre.

Egne avdelinger i Folkehæren har ifølge USCC utviklet spesiell kompetanse i kyberkrig. I tillegg kommer mer uformelle styrker: På den ene siden er et opprettet egne kybermilits eller «informasjonskrigmilits», på den andre er det grupper som omtales som «patriotiske hackere» eller «røde hackere».

Kina har hatt kybermilitsgrupper siden slutten av 1990-tallet. USCC siterer en undersøkelse fra sikkerhetsselskapet iDefense i 2008, som anslo at Kina disponerte til sammen 33 slike enheter. I mars 2008 forklarte nettstedet til lokale myndigheter i fylket Yongning i provinsen Ningxia at deres nye kybermilits hadde oppgaver i både krig og fred: «I krig, utstrakt innsamling av informasjon fra fiendtlige nettverk og etablere databaser over data vedrørende fiendtlige nettverk… I krig, angripe fiendtlige nettverk og motstå angrep fra fiendtlige nettverk.»

Kinesiske kilder beskriver «patriotiske hackere» eller «røde hackere» særlig i perioder der forholdet mellom Kina og USA er anstrengt, og der amerikanske nettsteder er vandalisert eller utsatt for tjenestenektangrep. USCC-rapporten peker på at myndighetene kan ha et anstrengt forhold til patriotiske hackere, siden det i februar ble gjort et nummer av at flere uavhengig hackere var blitt arrestert. På den andre siden har de også høstet anerkjennelse for delaktighet i vernet mot aktivister for demokrati, Tibet og Falungong. Rapporten viser til et tilfelle fra Henan-provinsen i februar 2006 der hackergruppen «Sorte ørn» uttrykte takknemlighet overfor den statlige sikkerhetstjenesten for den «oppfostrende veiledningen» de ble utsatt for den tiden de måtte tilbringe bak lås og slå.

I våres var digi.no blant mange medier som beskrev et nettverk oppdaget av den kanadiske forskergruppen SecDev, og som trolig ble brukt til å sanke følsom informasjon til fordel for mottakere i Kina.

Nettet – døpt «GhostNet» – omfattet 1 295 pc-er fordelt på 103 land, mange av dem i ambassader og utenriksdepartement. Et medlem av denne gruppen, Rafal Rohozinski, lot seg intervjue av USCC, og sa at nytt materiale forsterker mistanken om at det finnes ikke ett men mange GhostNet, og at de private gruppene som bedriver denne virksomheten sponses av kinesiske myndigheter.

USCC anbefaler kongressen å oppfordre regjeringen til å utvikle tiltak for å verne kritisk amerikansk infrastruktur og offentlige IT-systemer mot ondsinnet kinesisk kybervirksomhet.

USCC-rapporten slår fast, enda engang, at ugjennomtrengeligheten til «den store kinesiske brannmur» i stor grad skyldes amerikansk teknologi, særlig svitsjer og rutere fra Cisco.

Amerikanske selskaper som Google, Microsoft og Yahoo har også i varierende grad bidratt ved å etterkomme krav om filtrering og – for Yahoos tilfelle – innsyn i trafikkdata.

For et år siden kunngjorde Google, Yahoo og Microsoft et «Global Network Initiative» for å samordne praksis og etikk i forhold til Kina. Initiativet har ført til lite konkret, og nye sosiale nettverk som Facebook og Twitter deltar ikke. I kongressen er det et lovforslag, «Global Online Freedom Act», som tar sikte på å regulere amerikanske teknologiselskapers oppførsel i autoritære stater. Forslaget befinner seg fortsatt på et tidlig stadium i en langsom prosess fram til vedtak.

Rapporten ser ellers på striden i Kina rundt overvåkingsklienten «Green Dam Youth Escort» som opprinnelig skulle installeres på alle pc-er solgt i landet. Foranledningen for en slik overvåkingsklient synes å være en erkjennelse av at infrastrukturen for den store brannmuren var i ferd med å legge en for stor begrensning på den samlede ytelsen i det kinesiske internettet.

«Brannmuren» har to essensielle komponenter.

Den ene er at statskontrollerte operatører styrer all nettrafikk inn og ut av landet gjennom noder i Beijing, Shanghai og Guangzhou.

Den andre er at automatisk pakkefiltrering anvendes for å avdekke mulig undergravende kommunikasjon, og omdirigere henvendelser til såkalt pålitelige kilder. Hensikten med den påbudte klienten «Green Dam» var å avlaste disse sentrale ordningene, og gjøre det vanskeligere for teknisk kyndige å omgå dem.

Rapporten konstaterer at «Green Dam»-prosjektet støtte på motstand internt i Kina, på kritikk fra den amerikanske regjeringen, på passiv motstand fra amerikanske pc-leverandører, og på tekniske mangler ved selve klienten. Prosjektet ser ut til å være lagt på is inntil videre.

Les også:

- [05.11.2010] Burma slått ut av kyberangrep

- [05.03.2010] Kloner brukerkontoer automatisk

- [19.02.2010] - Angrep Google fra kinesiske skoler

- [05.02.2010] Kina har bedre kybersikkerhet enn USA

- [03.02.2010] USAs sjefsspion anklager Kina

- [19.01.2010] Vil forsvare Norge mot dataangrep

- [18.12.2009] Russisk program fanger video fra USAs droner

- [01.07.2009] Kina utsetter påbudt webfilter

- [08.06.2009] Kina vil påby offentlig webfilter på nye pc-er

- [30.03.2009] Kinesisk spionnett i 103 land

- [26.11.2008] Slik forbereder Kina seg på kyberkrig