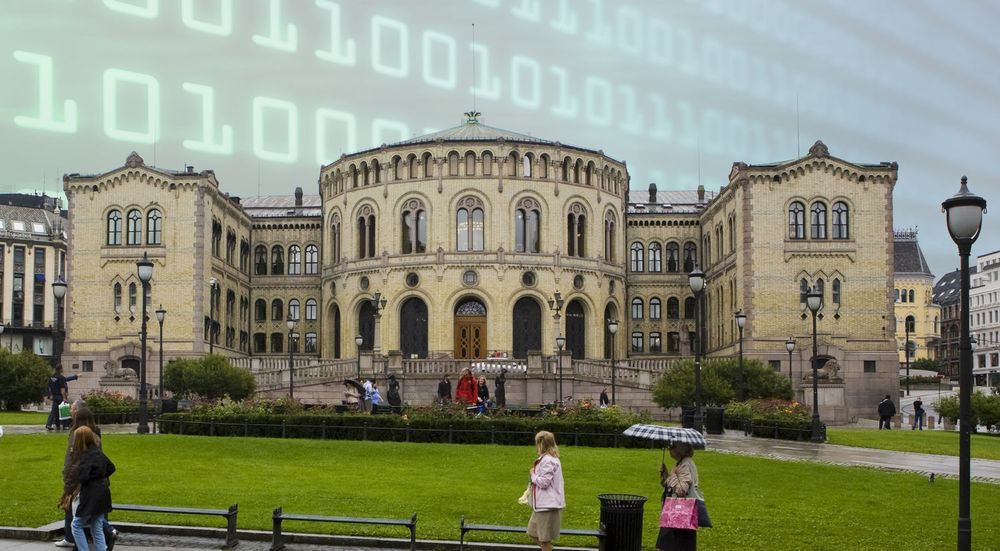

Aftenposten har i helgen avslørt at det rundt Stortinget, regjeringskvartalet og på Aker Brygge er oppdaget falske mobilbasestasjoner, også kalt IMSI-catchere, som kan utnyttes til å avlytte mobilsamtaler. I går ble det kjent at PST iverksetter etterforskning av det hele. Bakgrunnen er opplysninger om at basestasjonene kan være brukt til ulovlig etterretningsvirksomhet til fordel for fremmede stater.

Navnet IMSI-catcher stammer fra akronymet IMSI (International Mobile Subscriber Identity), som er et nummer med 15 siffer som lagres i SIM-kortet til abonnenten. Nummeret består av en landkode, en nettverkskode og et abonnementsnummer. Dette brukes til å identifisere abonnenten. Selv om nummeret vanligvis er beskyttet, overføres det ifølge Teknologirådet i full åpenhet når telefonen oppretter en forbindelse med en ny basestasjon.

Vanligvis utnytter IMSI-catchere og resten av avlyttingsutstyret flere svakheter ved GSM (2G) for å avskjære mobiltrafikk. Blant annet gjelder dette krypteringsalgoritmen som benyttes, A5/1. Den er betydelig svakere enn det den som benyttes i 3G-nettet, A5/3 «Kasumi». Digi.no omtalte mulighet for dekryptering av GSM-samtaler allerede i 1999.

I 2010 publiserte digi.no et videoopptak av at Frank Stevenson fra Bergen knekket GSM fra scenen under sikkerhetskonferansen Paranoia 2010. Et større intervju med Stevenson om GSM finnes her.

Selv om i alle fall ikke alle IMSI-catchere kan utnytte noe annet enn 2G, så betyr ikke dette at mobiler tilkoblet et 3G-nettverk er forskånet. IMSI-catchere fungerer fordi mobiler gjerne velger den basestasjonen som tilbyr høyest signalstyrke. Den falske basestasjonen kan tvinge mobilen som kobler seg til med 3G, ned på 2G og dermed utnytte svakhetene ved denne teknologien.

Allerede for mer enn ti år siden kunne slike falske basestasjoner narre mobiltelefonen til å skru av krypteringen.

En annen svakhet vesentlig svakhet er det at mens mobiler i 2G-nettet må identifisere seg for basestasjonen, så behøver ikke basestasjonen å identifisere seg for mobilen.

Ikke noe nytt

Det er nemlig slik at IMSI-catchere på ingen måte er noe nytt konsept. Det er heller ikke noe nytt ved at de faktisk brukes. De siste årene har det blitt funnet mange i blant annet USA.

Den norske avdelingen til det tyske selskapet Rohde & Schwarz demonstrerte slik teknologi for Post- og teletilsynet i 2000 eller 2001.

Den gangen var dette utstyr som var fullt lovlig å selge.

I dag er det mer begrenset. Ifølge Aftenposten kan norsk politi i dag få midlertidig tillatelse fra en domstol til å bruke falske basestasjoner i forbindelse med etterforskning.

Rohde & Schwarz i sin tid fikk patent på teknologien, men patentet ble ugyldiggjort i en rettssak i 2012.

I bruk på 1990-tallet

Men ifølge en artikkel Ars Technica publiserte i fjor, skal FBI har brukt utstyr med lignende funksjonalitet siden midten av 1990-tallet. I artikkelen omtales spesielt Harris Corporation, som i en årrekke har levert slike produkter til i alle fall amerikanske justismyndigheter siden 2004. Den opprinnelige produktfamilien kalles for Stingray, og den første utgaven kostet nærmere 70.000 dollar.

En håndholdt utgave kalt Gossamer kom trolig noe senere. Enheten kostet omtrent 20.000 dollar. FBI og to andre etater i USA skal ha kjøpt Gossamer-teknologi for 1,3 millioner dollar mellom 2005 og 2009.

Ars Technica-artikkelen omtaler også en rekke andre enheter. En virkelig kompakt utgave er Septier IMSI Catcher Mini, som er avbildet i denne artikkelen. Den har dog en rekkevidde begrenset til omtrent 100 meter.

Prisnivået på IMSI-catchere, i alle fall de enklere utgavene, har nok falt betydelig de siste årene. Kinesiske kopiprodukter er noe av årsaken til dette, men vi har kommet over en enhet fra tyske PKI Electronic Intelligence for 1800 dollar i en nettbutikk.

Det finnes også mottiltak. Et slikt er Android IMSI-Catcher Detector (AIMSICD), en åpen kildekode-basert app til Android. Hovedfunksjonen er å sammenligne basestasjonen med data som finnes i en åpen database, men appen kan også gjenkjenne uvanlig adferd, for eksempel rask økning i sendeeffekten til basestasjonen.

Oppdatert klokken 14.46: Saken er utvidet med et kort avsnitt om mangelfull 2G-autentisering.

Les også:

- [07.01.2015] – Vi må erkjenne at vi kan bli overvåket

- [17.12.2014] Falske basestasjoner avslørt i Sverige

- [16.12.2014] Nå starter jakten på IMSI-catchere

- [16.12.2014] Teleskapene vurderer tiltak mot overvåking

- [15.12.2014] PST-sjef: – Svært vanskelig å avdekke

- [04.05.2010] Han knekker GSM-koden