IT-sikkerhetseksperter i Symantec, SecureWorks og det sørkoreanske teletilsynet KCC (Korea Communications Commission) forteller at den ondsinnete koden som har kapret 20 000 og 65 000 pc-er, angivelig vesentlig i Sør-Korea, til distribuerte tjenestenektangrep mot viktige offentlige og private virksomheter i Sør-Korea og USA, er blitt oppdatert med en kode som tar sikte på å gjøre pc-ene ubrukelige.

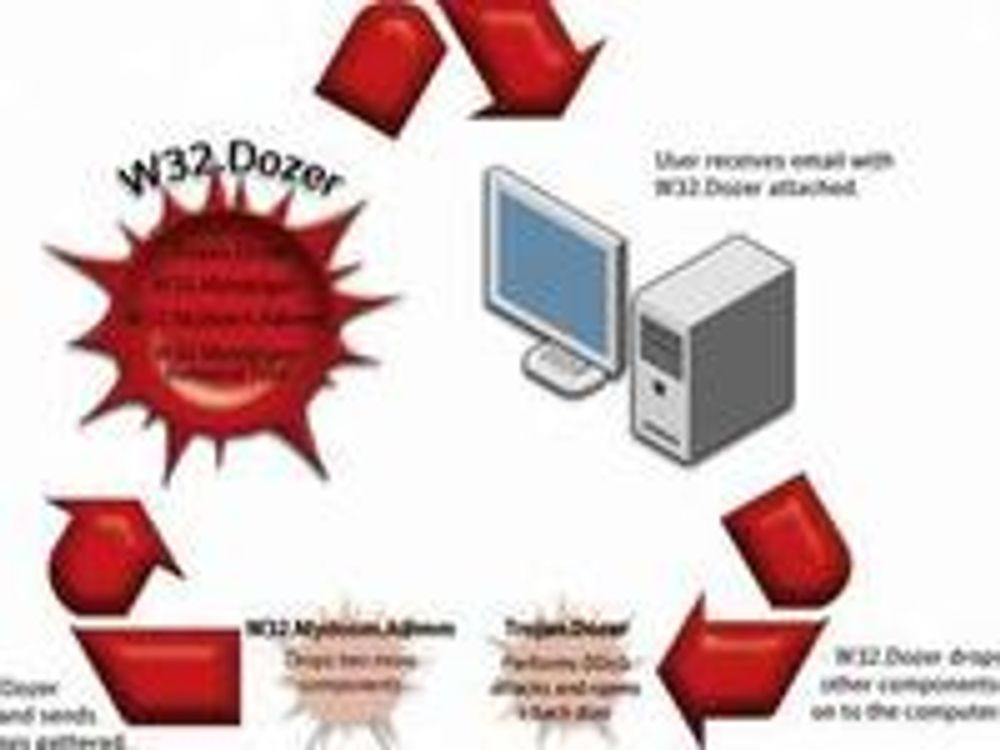

Det presiseres også at Mydoom bare er en av trojanerne som er brukt til å rekruttere zombie-pc-er til angrepet. I tillegg til Mydoom, er også Mytob!gen, W32.Dozer og Trojan.Dozer brukt. W32.Dozer brukes som en kontainer for å formidle de andre, heter det i en redegjørelse fra Symantec.

Potensielle ofre får en e-post med vedlegg som vesentlig består av W32.Dozer. Et klikk på vedlegget gjør at man får to atskilte typer ondsinnet kode på maskinen: Trojan.Dozer som utfører selve tjenestenektangrepet og åpner en bakdør, og Mydoom. Mydoom legger igjen fra seg både Mytob!gen og et verktøy for å avinstallere Mytob!gen. Oppgaven til Mytob!gen er å sende nye e-post med W32.Dozer som vedlegg.

Koden som skal gjøre pc-ene ubrukelige, gjør to ting. For det første kopieres alle filer med et trettitalls ulike hyppig brukte filetternavn – blant dem doc, pdf og xls – til en kryptert fil utilgjengelig for brukeren, og originalene overskrives slik at de ikke kan gjenopprettes.

For det andre endres pc-ens «master boot record», slik at den ikke lar seg starte igjen hvis man slår den av.

Denne ødeleggelsesprosessen er avhengig av at pc-ens interne klokke passerer 10. juli, altså sist fredag. Rapporter i sørkoreanske medier tyder på at de første pc-ene allerede er rammet.

Motivet for ødeleggelsen skal være å gjøre så vanskelig som mulig for etterforskere å oppspore opphavet til de distribuerte tjenestenektangrepene.

Meldinger i sørkoreanske medier tyder på at den sørkoreansk etterretningstjenesten NIS (National Intelligence Service) er stadig mer overbevist om at Nord-Korea står bak.

NIS erklærte seint lørdag kveld at de støttet seg på «ulike typer bevis» for å hevde dette. De mener også å ha belegg for å påstå at et nordkoreansk forskningsinstitutt har fått ordre om å ødelegge kommunikasjonsnettene i Sør-Korea.

Avisen Chosun Ilbo påstod fredag at Nord-Korea disponerer mellom og 500 og 1000 kvalifiserte hackere. De har også meldt at NIS har sporet angrepet, eller en del av det, til en IP-adresse brukt av en nordkoreaner med familienavn Yun. Nyhetsbyrået Yonhap meldte søndag at minst personopplysninger om 1,65 millioner sørkoreanere er kapret av Nord-Korea siden 2004. Byrået hevder også at et nordkoreansk forskningssenter kjent som «Number 110» står bak angrepene.

Nyhetsbyrået AP skriver at det ikke har vært mulig å få disse påstandene bekreftet av NIS.

Det sørkoreanske politiet opplyser at de har mottatt 27 pc-er som skal ha vært misbrukt i angrepene, og at disse nå underkastes en nitid analyse.

I tillegg til Symantec har også det sørkoreanske antivirusselskapet Hauri publisert en omfattende analyse av den ondsinnede koden som er brukt i angrepene. Rapporten er datert 9. juli, og omhandler ikke W32.Dozer: 7.7 DDoS Virus Report in Korea & USA (pdf).

Les også:

- [13.07.2009] Kyberberedskap ned i Sør-Korea

- [10.07.2009] Korea-angrep spores til IP-adresser i 16 land

- [10.07.2009] Angriper med IT-dinosaur