Et samarbeid mellom IT-sikkerhetsselskapene Kaspersky Lab og Seculert har avdekket avansert kyberspionasje mot 800 nøye utvalgte ofre i Midtøsten, i hovedsak Iran og Israel.

Fenomenet er døpt «Madi» eller «Mahdi», etter en profetert frelser av Islam. Det ble først oppdaget av Seculert. De tok kontakt med Kaspersky for å få avdekket eventuelle likheter med kyberangrepet Flame som i likhet med Stuxnet viste seg å være rettet mot Irans atomprogram.

Undersøkelsene til Kaspersky og Seculert avdekker at Madi dreier seg om kyberspionasje, ikke kybersabotasje. Opphavet er svært uklart. Mengder med persisk tekst i koden peker mot Iran, men kan også tolkes som en avledning. Det er ingen klare indisier som tyder på at en nasjonalstat står bak.

_logo.svg.png)

Kaspersky og Seculert redegjør for Madi på hver sin blogg, henholdsvis The Madi Campaign – Part I og Mahdi – The Cyberwar Savior?.

Bakmennene til Madi ser ut til å ha valgt ut sine ofre med omhu. Spredningsmetoden er klassisk «spearphishing»: Ofre får tilsendt en e-postmelding med vedlegg og øvrig innhold tilpasset deres interesse- og arbeidsfelt. De første tilfellene Seculert så, brukte en artikkel fra The Daily Beast:

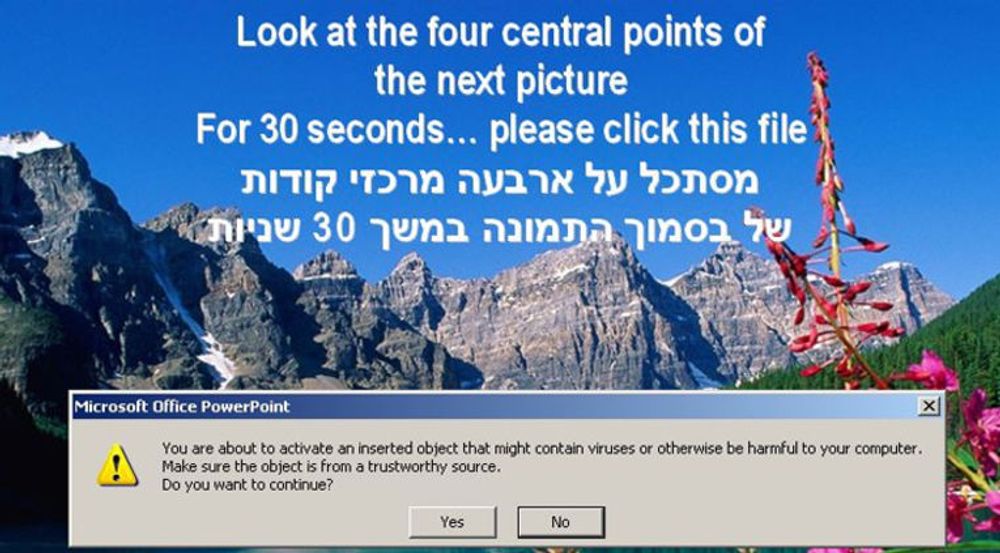

Etter hvert oppdaget Seculert og Kaspersky også Powerpoint-filer med smittede objekter (se bildet øverst i denne saken).

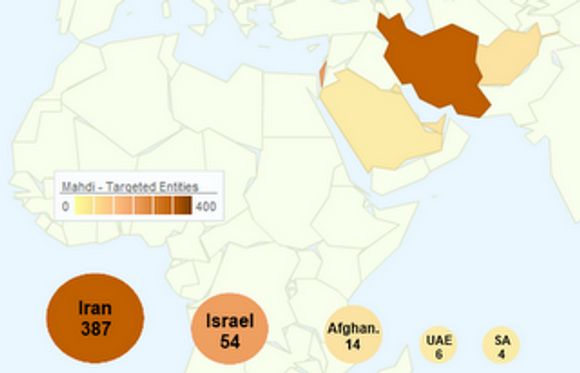

Åtte måneders arbeid med tapping av kommando- og kontrollserverne til Madi gjorde det mulig å identifisere i overkant av 800 ofre.

Disse beskrives som i hovedsak ansatte i private bedrifter, engasjert i oppdrag knyttet til kritiske infrastrukturprosjekter i Iran og Israel. Andre ofre var ansatte i israelske finansinstitusjoner, ingeniørstudenter i forskjellige land i Midtøsten, og ulike offentlige organer i land i Midtøsten.

Innholdet som avledet ofrenes oppmerksomhet var gjerne av religiøs eller politisk karakter.

De som lot seg lure ble infisert med ondsinnet kode. Koden gjorde det mulig for bakmennene til Madi å rappe følsomme filer, fange opp e-post og lynmeldinger, gjøre opptak av tale, logge tastetrykk og ta skjermdumper av det ofrene brukte sine pc-er til. Ofrene er til sammen tappet for mange gigabyte med data.

Madi-spionene har hatt tilgang til kontoer fra tjenester som Gmail, Hotmail, Yahoo Mail, ICQ, Skype, Google+ og Facebook. De har også kunne overvåke ERP- og CRM-systemer, og hente ut informasjon om forretningsavtaler og selskapenes økonomi.

Teknisk sett framstår ikke Madi, i motsetning til det som har vært hevdet om Flame og Stuxnet, som en bragd. Spredningsmetoden er først og fremst sosial, og krever en grad av personlig kunnskap om potensielle ofre.

Flere ulike scenarier kan tenkes. Iransk og israelsk etterretning kan ha et troverdig motiv for å overvåke privat ansatte som arbeider med kritisk infrastruktur, både egne landsmenn og blant dem som arbeider for fienden. De har også ressurser for å skaffe seg den nødvendige personkunnskapen.

Statistikken til Seculert viser at det er 387 Madi-ofre i Iran, mot 54 i Israel.

Dette er et indisium på at opphavet heller er iransk enn israelsk.

Det er typisk for politistater som Iran at man prioriterer overvåkning av egne innbyggere, og Iran har satset sterkt på å bygge opp et internt kyberforsvar for å unngå flere tilfeller som Stuxnet og Flame.