BARCELONA (digi.no): Utviklingen innen IT – virtualisering, nettskyen, mobilitet – bryter ned sikkerhetsmodeller knyttet til kontroll over fysiske enheter. En virtuell server må kunne ta med seg sin sikkerhet når den flyttes, ikke bare fra én fysisk maskin til en annen, men også til en annen datasentral eller en annen nettsky. Det er bortimot umulig for sikkerhetsregler knyttet til en fysisk brannmur.

Gartner-analytiker Neil MacDonald oppgir også en annen grunn til at det er behov for et paradigmeskifte innen IT-sikkerhet: Angriperne blir flinkere og mer målrettet. De opererer i industriell skala, og mange av dem støttes i det skjulte på nasjonalt nivå, av myndigheter og etterretningsorganer.

– Utviklingen innebærer at IT-avdelingene er i ferd med å miste kontroll. Vi eier ikke, og vi kontrollerer ikke, verken IT-stack, nettverk eller maskinvare. IT-anvendelse er å bruke en applikasjon, som vi heller ikke eier. Hva gjenstår? Informasjon. IT-sikkerhet må gå ut på å verne om informasjon, sier MacDonald.

Han foreslår en ny modell, kalt «context-aware security». Ideen her er at sikkerhetstiltakene må trekke veksler på kontekst, det vil si kunnskap om randbetingelsene for en hendelse.

På norsk blir dette å tilpasse seg en viss kontekst. Siden avgjørelsen om hvorvidt en handling skal tillates ikke kan tas manuelt, er konteksttilpasset automasjon en hensiktsmessig oversettelse.

MacDonald viser til hvordan denne tilnærmingen er brukt med stort hell av nettbanker, der man ikke har noen kontroll over sikkerhetsnivået i klienten som brukes til å gjennomføre transaksjoner, eller over forbindelsen mellom klient og server.

– La oss si du har godtatt en pålogging fra en bruker som ber om å få overført tusen dollar til en annen konto i en bank du kjenner. Spørsmålet er: Skal transaksjonen tillates? Nettbanken trekker inn kontekst. Den oppdager følgelig at påloggingen har skjedd fra en IP-adresse i Harbin i Kina, der klokken er 0100, og at den kommer fra en hittil ukjent fysisk enhet. Brukerens forrige pålogging var seks timer siden, fra en IP-adresse i Madrid. En automatisk analyse av dette tilsier at brukeren umulig kan ha flyttet seg fra Madrid til Kina på seks timer. Følgelig må transaksjonen avslås.

Eksemplet viser hvordan konteksttilpasset automasjon bedrer sikkerheten: Transaksjonen ble avvist, selv om påloggingen ble godkjent.

– Konteksttilpasning gjør det mulig å legge opp ulike tillitsnivåer for å ta standpunkt til ulike typer hendelser. Avhengig av karakteren til en forespørsel, kan listen legges høyere eller lavere. Informasjon som trekkes inn som kontekst kan komme fra flere kilder, knyttet til miljøet rundt hendelsen, til brukerens identitet, til fellesskapet rundt brukeren, til prosessen rundt transaksjonen, til innholdet i informasjonen som aksesseres, til applikasjonen som anvendes, til operativsystemet på klienten, til den fysiske enheten som initierer transaksjonen, eller til nettverket.

Omdømme står sentralt i den nye modellen. Omdømme kan knyttes til personer, til fysiske enheter, til innhold, til kode, til IP-adresse, til URL med mer.

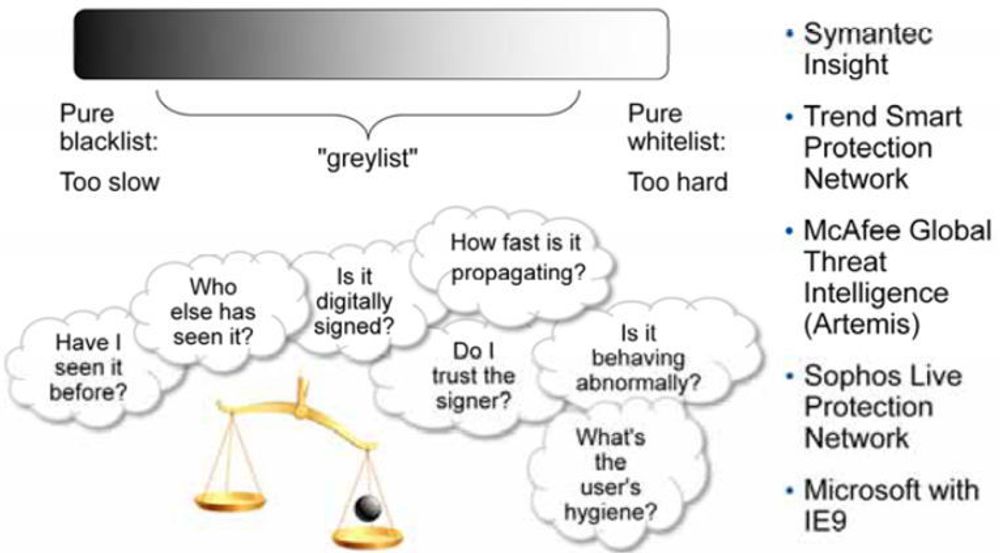

– Mange leverandører er i ferd med å bygge omdømmehåndtering inn i sine sikkerhetsløsninger. Cisco og Blue Coat står begge på trappene til å tilby tjenester knyttet til URL-omdømme. Norse arbeider med IP-adresseomdømme. Symantec, Microsoft og andre har løsninger for å vurdere omdømmet til eksekverbar kode, slik at man slipper rene svartlister og rene hvitlister.

MacDonald poengterer at nøkkelspørsmålet for en sikkerhetsløsning må være: Har jeg tilstrekkelig tillit til denne entiteten til å godta denne transaksjonen i denne gitte konteksten?

– Vi må bort fra tankegangen om at tillit er et allment ja eller nei spørsmål. Det er mange nyanser mellom de to ytterpunktene. Den nye modellen må følgelig bygge på definerte tillitsnivåer. Noen ganger kan man nøye seg med et lavt tillitsnivå. Andre ganger må nivået høynes.

Det kan være hensiktsmessig å trappe opp kravet til autentisering når en bruker anvender et apparat for første gang. En nettbank kan bruke vanlig tofaktor autentisering fra en gitt pc, men legge til en ny betingelse, for eksempel en kode sent til brukerens registrerte mobiltelefon dersom vedkommende anvender en annen pc eller et nettbrett.

Andre systemer kan trappe opp styrken på autentiseringen avhengig av følsomheten til informasjonen som søkes aksessert.

Det kan også være hensiktsmessig å legge inn spesielle betingelser for ekstraordinære situasjoner.

– La oss si at systemet på et sjukehus normalt sett begrenser en leges journaltilgang til kun egne pasienter. En slik betingelse er ikke hensiktsmessig når legen har vakt i akuttmottaket. Da gis legen tilgang til alle journaler. Samtidig kopler systemet inn en særskilt logging av all legens journaloppslag.

IBM, Oracle, Axiomatics og andre har løsninger for å styrke autentiseringen til eldre systemer, ved at disse overlater til eksterne tjenester å sjekke brukeres identiteter.

– Det er alltid viktig å skille mellom tjeneste og tilgang. Unngå for all del å hardkode tilgangskontroll i en applikasjon.

MacDonald forteller at paradigmeskiftet også er i ferd med å nå tradisjonelle leverandører av brannmurer.

– La oss si du vil generelt sett sperre Skype, men ser deg nødt til å gjøre et unntak for selgere. Det er i dag umulig å legge dette inn i en brannmur. Men neste generasjons brannmurer vil få bygget inn bevissthet om kontekst og identitet. Da vil man kunne lage en regel av denne typen.

En annen regel som konteksttilpasning gjør det mulig å plassere i en brannmur, er denne: Hvis en klient prøver å kommunisere med et botnett, skal denne kommunikasjonen sperres.

Løsninger for å verne mot datalekkasje – «data loss protection» eller DLP – er nærmest utenkelige uten konteksttilpasset automasjon.

– Alle de store leverandørene har teknologi for dette. I de mest ekstreme tilfellene kan man håndheve på klienten med en lokal agent. Da kan spørsmålet som DLP-systemet skal ta stilling til være av typen: Vil jeg la Neil kopiere dette innholdet til en USB-pinne? Svaret kan være: Ja, forutsatt at innholdet krypteres.

Lagring av data i nettskyen er et problem for mange. MacDonald peker på at konteksttilpasset automatisk kryptering kan være løsningen.

– Neste generasjon sikkerhetsgateway for skyen vil tillate kryptering. Det ligger til grunn for at tyske selskaper har tillatelse til å anvende CRM-tjenesten Salesforce.com, selv om dataene ikke lagres lokalt. Poenget er at alt som lagres i Salesforce, er kryptert. De som ikke har krypteringsnøkkelen, kan ikke tappe Salesforce for dine data.

Det avgjørende for en slik løsning, er ikke hvor dataene lagres fysisk, men hvor krypteringen og dekrypteringen skjer, og sikkerhetstiltakene rundt oppbevaringen av krypteringsnøklene. Tyske personvernmyndigheter har godkjent at så lenge krypteringen kontrolleres lokalt, spiller det ingen rolle hvor dataene lagres.

Løsninger av denne typen leveres av blant andre CipherCloud, Navajo Systems – som Salesforce.com nylig har kjøpt – og PerspecSys.

– Det er flere utfordringer, som å bevare indeksering og søk, å håndtere søk i tall og å bevare beregninger. Dessuten krever hver tjeneste en egen adapter. Kryptering gjennom nettskyen kan følgelig gjøre det vanskeligere å få tjenester til å spille sammen.

Paradigmeskiftet er med andre ord allerede på gang. Men vil ikke mer utstrakt bruk av automatisk konteksttilpasset sikkerhet belaste ressurser for sårt tiltrengt ytelse?

– Det er en gyldig innvending. Jeg tror den vil overkommes gjennom tre faktorer. Den første er at maskinvaren vil følge Moores lov i overskuelig framtid, og holde ytelsen à jour med kravene som konteksttilpasset automasjon krever. Den andre er den pågående overgangen til virtuelle sikkerhetskontroller, tett innpå arbeidsoppgavene som de skal verne. Den tredje er at ved å trekke inn kontekst kan man i visse tilfeller redusere belastningen fra sikkerhetstiltak. Et eksempel er at hvis man vet hvordan et system er patchet, kan man kutte ned på mengden virussignaturer man må teste mot, avslutter MacDonald.