Bruken av nøkkeltransformasjoner er svært sentralt innen IT-sikkerhet. Metoden kalles vanligvis for hashing og innebærer at en algoritme ved hjelp av matematiske funksjoner lager et slags fingeravtrykk basert på biter med data, for eksempel et passord. Fingeravtrykkene, som kalles for hasher, kan for eksempel brukes for å sjekke om en bruker har skrevet inn riktig passord under en innlogging, uten at passordet er lagret i fritekst i systemet.

Hasher er enveisfunksjoner, det finnes ingen praktisk måte å finne ut hva passordet er ved hjelp av hashen alene.

Et annet vanlig bruksområde er i forbindelse med PKI (Public Key Infrastructure) og digitale sertifikater, som blant annet brukes i forbindelse med sikre webforbindelser (HTTPS), for eksempel mellom en nettleser og en nettbank.

En av de mest brukte hashalgoritmene er MD5 (Message-Digest). Denne ble lansert i 1992 og har blitt gransket av sikkerhetseksperter helt siden da.

En svakhet med MD5-hashfunksjonen er at den tillater at ulike biter med data tildeles den samme hashen. Dette kalles for MD5-kollisjoner. Mellom 2004 og 2007 skal forskere ha vist at dette i teorien kan åpne for angrep. Men fram til nå har dette bare vært en teoretisk mulighet.

Les også:

- [03.02.2012] Verisign tiet om innbruddsbølge

- [25.10.2011] Skrekkverktøy slår ut «sikre» servere

- [06.02.2009] Bankene langt sikrere enn før

- [13.01.2009] 25 feil som ethvert program må unngå

- [19.09.2005] Microsoft kutter ut gammel krypto

- [18.02.2005] Utbredt krypteringsteknologi knekket

- [20.08.2004] Demonstrerte hull i kryptoalgoritmer

Under sikkerhetskonferansen 25th Chaos Communication Congress som ble arrangert i Berlin i romjulen, ble det presentert bevis for et vellykket angrep mot digitale X.509-sertifikater basert på MD5-algoritmen. Metoden gjør det mulig for en angriper å genere ytterligere digitale sertifikater med et annet innhold som har samme digitale signatur som et originalt sertifikat.

Sårbarheten som utnyttes finnes dermed i Internet Public Key Infrastructure (PKI), som brukes til å utstede digitale sertifikater til sikre nettsteder.

Metoden ble presentert under konferansen av forskere knyttet til institusjoner i USA, Nederland og Sveits. Blant forskerne som står bak rapporten, er nordmannen Dag Arne Osvik, som er tilknyttet École Polytechnique Fédérale de Lausanne i Sveits.

Som konseptbevis utførte forskerne et praktisk angrepscenario og lykkes med å opprette et falskt CA-sertifikat (Certification Authority) som blir akseptert av alle vanlige nettlesere. Ved hjelp av dette sertifikatet kan en angriper utgi seg for å være ethvert nettsted på weben, inkludert banker og nettbutikker som brukes HTTPS-protokollen.

Ifølge forskerne er det nettopp denne typen angrep CA-infrastrukturen er ment å forhindre. Forskerne mener at de nå har bevist at MD5-hashfunksjonen kan utnyttes i realistiske angrep. Til tross for de tidligere advarslene om at dette har vært teoretisk mulig, er det fortsatt noen CA-er på rotnivå som benytter denne MD5 i sertifikatene.

Ett av disse selskapene er Verisign. Selskapet kunngjorde på nyttårsaften at det allerede den 30. desember innførte en umiddelbar overgang til den nyere og sikrere SHA-1-algoritmen for nye RapidSSL-sertifikater. Kunder med eksisterende RapidSSLsertifikater kan få disse utstedt på nytt med SHA-1-algoritmen uten kostnader.

Men også i SHA-1 er det blitt funnet svakheter.

En demonstrasjon av det falske CA-sertifikatet kan oppleves på denne siden. Det krever dog at klokken på brukerens maskin midlertidig stilles tilbake til august 2004.

Både Microsoft og Mozilla har publisert informasjon om problemet, men svakheten ligger altså ikke i nettleserne.

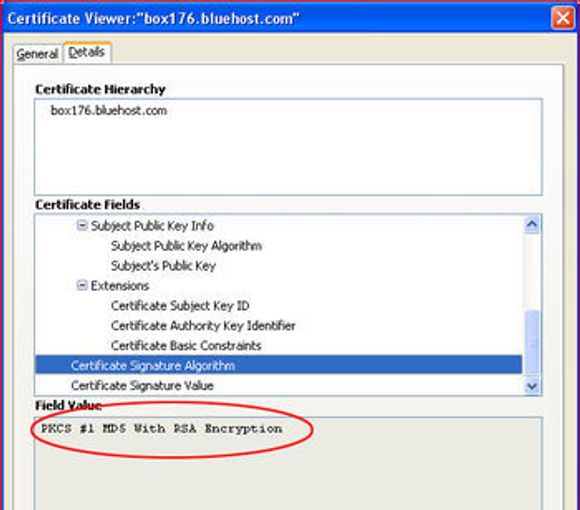

Forskerne skriver i rapporten at det lite nettleserbrukerne selv kan gjøre, annet enn å sjekke om sertifikatene nettsteder benytter er utstedt med MD5-fingeravtrykk. Men dette er lite praktisk gjennomførbart.

Bedre er det om leverandørene av nettlesere implementerer en advarsel som spretter opp når nettleseren støter på et MD5-baserte sertifikat. Dette kan bidra til å sette press på CA-ene til å ta i bruk sikrere metoder.

Forskerne mener at nettstedeiere bør sjekke at deres Certification Authority ikke benytter «uakseptable hashfunksjoner som MD5». I tilfellet bør nettstedeierne be CA-en om å gå over til sikrere hashfunksjoner, slik som SHA-2.

Rapporten fra forskerne inneholder langt mer detaljer om metodene som er benyttet. Forskerne mener at det ikke er sannsynlig at ondsinnede allerede har tatt i bruk metoden, siden den krever store mengder ressurser. Men med det faktum at forskerne har bevist at slike angrep er mulig, kan de ikke gi noen 100 prosent garanti om at de er alene om å ha greid dette.

Les også:

- [03.02.2012] Verisign tiet om innbruddsbølge

- [25.10.2011] Skrekkverktøy slår ut «sikre» servere

- [06.02.2009] Bankene langt sikrere enn før

- [13.01.2009] 25 feil som ethvert program må unngå

- [19.09.2005] Microsoft kutter ut gammel krypto

- [18.02.2005] Utbredt krypteringsteknologi knekket

- [20.08.2004] Demonstrerte hull i kryptoalgoritmer