Mange liker nok å tro av nettskymiljøer generelt er godt sikret, men nå foreligger det funn som tyder på at nettskyen har svært mye å gå på når det gjelder sikkerhet. Det melder blant andre nettstedet Threatpost.

Forskere ved Unit 42-avdelingen i sikkerhetsselskapet Palo Alto Network gjennomførte et eksperiment som gikk ut på å plassere ut lokkeduer, ofte kalt «honningkrukker», for å lære mer om angrep mot eksponerte tjenester i offentlige nettskyer. Resultatet var ikke oppmuntrende.

80 prosent angrepet på ett døgn

En honningkrukke er for ordens skyld et konsept som går ut på å «lokke» kriminelle til å angripe et nettverk eller del av nettverk som utgir seg for å være legitimt, men som i realiteten er avsondret og overvåket av sikkerhetsforskere.

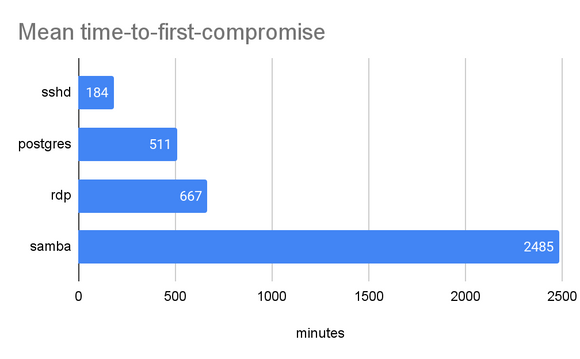

Unit 42-forskerne benyttet en honningkrukke-infrastruktur bestående av til sammen 320 noder plassert ut i både Nord-Amerika og Europa. Infrastrukturen hadde en jevn fordeling av SSH (secure shell), Samba-protokollen (Server Message Block), databasesystemet Postgres og RDP (remote desktop protocol).

Forskerne feilkonfigurerte tjenestene med vilje og benyttet svake passord på noen av kontoene. Hensikten var altså å se hvor raskt angripere ville finne svakhetene og utføre angrep.

Ifølge Palo Alto ble hele 80 prosent av de 320 honningkrukkene kompromittert i løpet av bare 24 timer, og samtlige av dem ble kompromittert i løpet av den første uken.

Den hyppigst angrepne applikasjonen var SSH, og forskerne sier at den mest «ettertraktede» SSH-honningkrukken ble utsatt for angrep hele 169 ganger på én dag. I gjennomsnitt ble hver av SSH-lokkeduene kompromittert 26 ganger daglig.

Gjenbruker ikke IP-adressene

Et annet urovekkende funn sikkerhetsselskapet gjorde, var at én enkelt aktør klarte å kompromittere nesten alle – nærmere bestemt 96 prosent – av de 80 Postgres-honningkrukkene forskerne hadde lagt ut i løpet av bare 30 sekunder.

Det opplyses dessuten at 85 prosent av IP-adressene til angriperne kun ble observert på én enkelt dag. Dette er et sikkert tegn på at IP-baserte brannmurer er temmelig ineffektive, siden angripere sjelden bruker den samme IP-en til å utføre flere angrep.

Sikkerhetsselskapet sier de først og fremst er overrasket over hvor raskt honningkrukkene ble sporet opp og utnyttet i angrep.

– Hurtigheten når det gjelder håndtering av sårbarheter måles vanligvis i dager eller måneder. Det faktum at angripere kunne finne og kompromittere våre honningkrukker på minutter, var sjokkerende. Denne forskningen viser risikoen ved usikrede, eksponerte tjenester, skriver sikkerhetsselskapet.

Forskerne feilkonfigurerte riktignok flere av tjenestene med vilje, men slik feilkonfigurering er – som forskerne peker på – svært utbredt. Digi.no har tidligere blant annet skrevet om hvordan feilkonfigurerte skytjenester har ført til massiv lekkasje av data fra mobilapper.

Flere detaljer om funnene finner du hos Palo Alto Networks.

Vmware-servere har kritisk sårbarhet – angripes av hackere akkurat nå