I månedsskiftet ble fire av internetts rotservere angrepet i et stort tjenestenektangrep. Resultatet var at tre av disse var nede i flere timer.

Nå er imidlertid rotservertjenestene et svært robust system, og FoU-leder i den svenske rotserveroperatøren Netnod, Patrik Fältström, sa i forrige uke til digi.no at det vil kreve et «et mer enn signifikant angrep» for å ramme hele tjenesten.

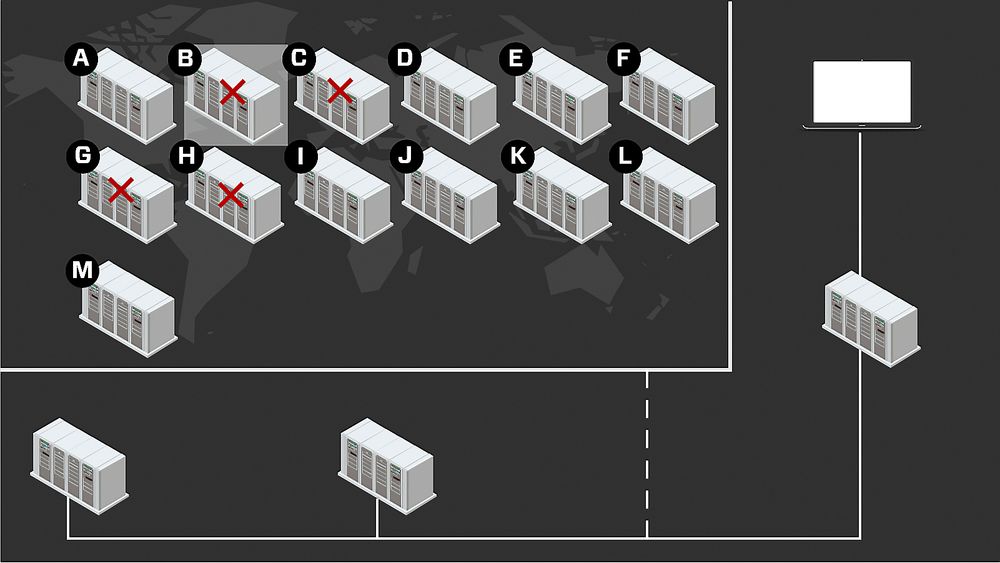

Nå har Verisign, som opererer A- og J-rotserverne, publisert en video hvor de visualiserer hvordan angrepet foregikk. I videoen kommer det frem at også disse serverne ble angrepet i hendelsen.

Videoen visualiserer IPv4-adresseområdet til A-serveren, men trafikken til J-serveren var identisk.

IP-spoofing

De konkluderer med at kilden har brukt IP-spoofing (forfalsking av IP-adresser), og at lave til moderate mengder av trafikken var ikke-sekvensielt fordelt over adresseområdet til rotserverne. I tillegg kom det store mengder sekvensiell trafikk fra flere kilder, som sendte trafikk mot et bestemt adresseområde.

Visualiseringen viser hvordan dette foregikk. Først kom det får forespørsler fordelt utover hele adresseområdet, deretter ble det sendt store mengder trafikk i en sløyfe mot et avgrenset adresseområde i stigende rekkefølge.

Trafikken ble antakelig generert av flerfoldige systemter, algoritmer eller prosesser i forskjellig hastighet.

Ukjent angriper

Hvem som står bak, og hva hensikten med angrepet var, er ikke kjent. I en artikkel hos CircleID.com, forklarer Verisigns forskningssjef Duane Wessels at intensjonene med angrepet fortsatt er uklare. Hvorvidt rotserverne var selve målet er ikke kjent.

_logo.svg.png)

En metode for å unngå at serverne blir satt ut av slike angrep, er å impementere RRL (Response Rate Limiting). Dette vil gjøre at serveren ignorerer forespørsler som vil generere samme respons til mottakeren som forrige gang.

Ulempen er at dette også kan blokkere legitime forespørsler. I så fall må forespørselen gjentas, eller formidles til en annen rotserver, forklarer Wessels.

Se video under.