Bruken av cookies, også kjent som informasjonskapsler, har i mange år vært den vanlige metoden å gjenkjenne ikke-innloggede brukere som besøker et nettsted, eventuelt også på tvers av nettsteder. Men cookies er enklere å blokkere i dagens nettlesere, enten direkte eller ved hjelp av nettleserutvidelser. Det har skapt et behov for nye mekanismer for å gjenkjenne ellers anonyme brukere.

En gruppe forskere ved KU Leuven i Belgia og Princeton University i USA kom nylig med en artikkel om en studie de har utført om persistente sporingsmekanismer som brukes på vanlige nettsteder. I alt beskrives tre ulike metoder, men det er spesielt én, «Canvas fingerprinting», som er oppsiktsvekkende fordi det er første gang man har sett denne metoden i bruk på vanlige nettsteder. Metoden ble ifølge forskerne beskrevet i en forskningsartikkel i 2012.

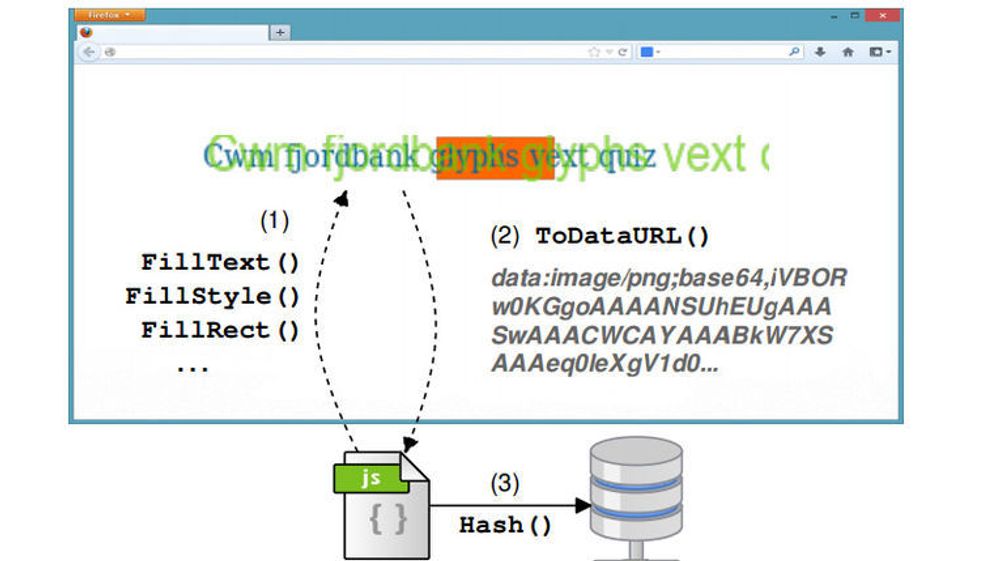

Alle moderne nettlesere støtter canvas-elementet i HTML og tilhørende programmeringsgrensesnitt. Med «Canvas fingerprinting» brukes dette til å tegne et usynlig bilde på websidene. Bildet inneholder en tekst som nettleseren genererer og gjengir. Fordi datamaskiner benytter blant annet ulike operativsystemer, fontbiblioteker, nettlesere, grafikkort og grafikkdrivere, vil det i de fleste tilfeller være små forskjeller i bildene som er generert på ulike maskiner, for eksempel på grunn av ulikheter i teknikker som anti-aliasing, subpiksel-utjevning eller API-implementeringer.

Typisk vil sporingsskriptet lage en Base64-kodet representasjon av bildet, for deretter å generere en hash-verdi av dette. Det er denne hash-verdien som utgjør «fingeravtrykket». Dette kan også kombineres med nettleseregenskaper som listen med plugins, tilgjengelige fonter. En oversikt over en del slike opplysninger som nettleseren deler ut, kan man se via denne siden. Men canvas fingerprinting-teknikken går altså noen skritt videre.

Forskerne har sjekket bruken av denne teknikken på de 100 000 mest trafikkerte nettstedene ifølge Amazon-eide Alexa. Websidene til 5542 av nettstedene inneholder slike skripts. En oversikt over disse nettstedene finnes her. Det mest besøkte nettstedet var pornonettstedet YouPorn.com. Men på listen finner man også offentlige tjenester, blant annet whitehouse.gov, nettaviser og nettstedet til IT-sikkerhetsselskapet Kaspersky.

På 5282 av nettstedene ble det benyttet et skript levert av AddThis, som blant annet tilbyr webmoduler for sosial deling av innhold. Flere av de nevnte nettstedene benytter dette, og en talskvinne for AddThis innrømmer overfor ProPublica at selskapet har begynt å teste «canvas fingerprinting» i selskapets løsninger uten å varsle. Metoden skal dog bare har blitt benyttet hos et begrenset utvalg av de 13 millioner nettstedene som benytter AddThis-modulene.

Både talskvinnen understreker at selskapet ikke bruker noen av dataene som samles inn, heller ikke via cookie-baserte løsninger, i forbindelse annonsestyring eller brukertilpasning. Brukere kan dessuten si ifra at de ikke ønsker at sporet ved å melde seg ut på denne siden, som registrerer dette valget i en cookie.

Talskvinnen forteller dessuten at AddThis vurderer å avslutte testingen fordi metoden, selv om den har blitt forbedret siden den ble presentert i 2012, ikke identifiserer unikt nok.

Nyheten skal likevel ha ført til at i alle fall YouPorn.com har fjernet all AddThis-teknologi fra nettstedet.

Ifølge forskerne ved KU Leuven og Princeton University er de aller fleste av dagens nettlesere ikke mulig å sperre canvas-basert sporing. Unntaket er Tor Browser. I denne nettleseren vises brukeren en dialogboks hvor brukeren kan godta eller blokkere denne typen sporing for hvert enkelt nettsted hvor dette benyttes. Tor Browser er forøvrig basert på Firefox ESR.

De to andre metodene som omtales i forskernes rapport, kalles for «evercookies» og «cookie syncing».

Evercookies, som også kalles for supercookies, er en kjent teknikk som gjør det mulig for cookie å gjenoppstå fordi dataene også lagrer på steder som er mindre synlige for brukerne og vanskeligere å slette, for eksempel som Local Shared Objects i Flash Player eller i datalagere i nettleseren, som IndexedDB. Det er relativt problemfritt å slette denne formen for sporingsdata, men kan være vanskelig å stoppe uten å deaktivere nettleserfunksjonalitet som nettsteder avhenger av.

Cookie-synkronisering dreier seg om at bruker-identifikatorer deles på tvers av domener, typisk i cookies, men gjerne også kombinert med evercookies. Metoden kalles også for «cookie matching» og er beskrevet av Google her.

Mer informasjon om studien og forskerne finnes her.

Les også:

- [28.09.2011] Ønsker å forby supercookies

- [18.08.2011] – Nettbrukere spores med «supercookies»