En gruppe europeiske og amerikanske forskere, ledet av den nederlandske matematikeren Arjen K. Lenstra, har gjennom granskning av flere millioner offentlige krypteringsnøkler kommet fram til at en ikke ubetydelig andel av nøklene overholdet ikke gir noen som helst sikkerhet.

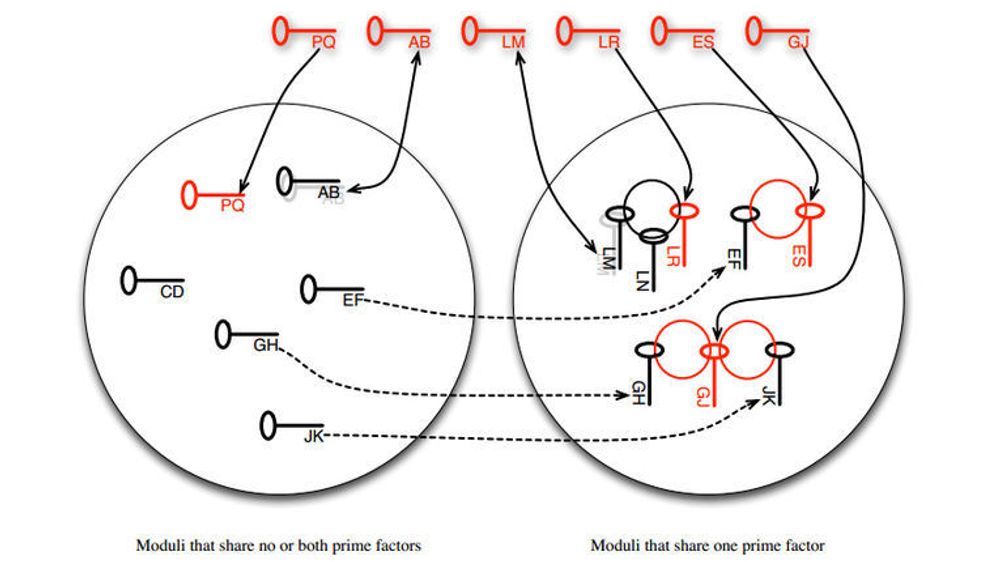

Forskerne gransket både 1024-bit RSA-moduli-baserte X.509-sertifikater og PGP-nøkler. En RSA-modulus består av produktet av to store primtall, som sammen med krypteringseksponenten e utgjør den offentlige nøkkelen. Den private nøkkelen består av den samme RSA-modulusen og dekrypteringseksponenten d.

– En underforstått og avgjørende antakelse som ligger til grunn for sikkerheten i infrastrukturen for offentlige nøkler er at tidligere vilkårlige valg ikke bli repetert under nøkkeloppsettet, skriver forskerne i rapporten.

Minst 0,2 prosent av de undersøkte, offentlige nøklene hadde en primtallfaktor til felles.

– Deres hemmelige nøkler er tilgjengelige for alle som tar seg bryet med å gjenskape arbeidet vårt. Med tilgang en samlingen av offentlige nøkler, er dette endefram sammenlignet med mer tradisjonelle måter å fremskaffe hemmelige RSA-nøkler på, heter det i rapporten.

Metoden som forskerne benyttet, er delvis basert på Euklids 2400 år gamel algoritme for å finne største felles divisor.

– Mangelen på raffinement i våre metoder og oppdagelser gjør det vanskelig for oss å tro at det vi har presentert, er nytt – spesielt for byråer og grupper som er kjente for sin nysgjerrighet inne slike områder, heter det i rapportens konklusjon.

Forskerne skal ikke ha gjort seg opp noen mening om hvorfor denne manglende vilkårligheten inntreffer, men det har en annen forskningsgruppe.

Gruppen har gjort en lignende undersøkelse med resultater som ennå ikke har blitt offentliggjort. Der går det fram at det i liten grad er nettbanker, nettbutikker og andre nettsteder som benytter krypterte HTTPS-forbindelser, som er berørt av disse problemene.

I stedet dreier det seg i stor grad om integrerte enheter som ofte genererer de kryptografiske nøklene ved første oppstart.

Nøkkelgenerering i pc-er og servere kan ta i bruk vilkårlig informasjon fra fysiske kilder, for eksempel bevegelsene til mus, tastatur og harddisk, samt nettverkshendelser eller andre eksterne kilder til uforutsigbar informasjon. I integrerte enheter er mulighetene til dette ofte mindre gode, noe som innebærer at entropien ikke er tilstrekkelig stor til å skape virkelig vilkårlige faktorer.

– Problematikk i forhold til å få 100 prosent vilkårlige nøkler i kryptografiske løsninger, er ikke noe nytt. Men omfanget som her er vist, er ikke ubetydelig (0,4 % av nøklene i den kartlagte populasjonen kunne knekkes). Svakheten knytter seg primært til maskinvare som brannmur, rutere, VoIP-telefoner og VPN-løsninger, og ikke SSL-sertifikater for nettsteder som bank, netthandel med videre, skriver Erik Holthe Eriksen og Geir Arild Engh-Hellesvik i en epost til digi.no.

Begge er ansatt i KPMG Advisory, hvor Eriksen er konsulent for informasjonssikkerhet og Engh-Hellesvik er leder for informasjonssikkerhetstjenesten.

– Hvilke produkter som inneholder slike svakheter får vi ikke vite, men virksomheter bør kartlegge om løsningene som verner om deres mest sensitive data har slike svakheter og vurdere om dette er en akseptabel risiko. Den alminnelige bruker har imidlertid lite å bekymre seg for, mener de to.