Nettverkselskapet Cisco publiserte nylig sin årlige rapport om IT og sikkerhet: Cisco 2008 Annual Security Report (pdf, 52 sider).

Rapporten gir en allsidig gjennomgang av det globale IT-sikkerhetsbildet i 2008, samt av de viktigste trekkene som ser ut til å prege utviklingen i 2009. Både private brukere og bedrifter får innsyn i hvilke forhold som øker risikoen, og gode tips i hvordan de kan redusere den.

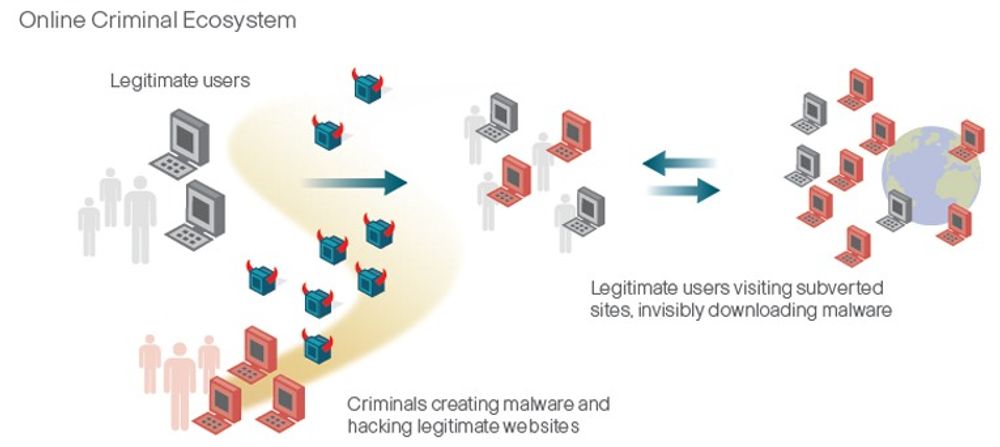

Det mest oppsiktsvekkende som skjedde i 2008, var at vellykkede datakriminelle i stigende grad gikk over til å bruke såkalte «usynlige» metoder for å smitte pc-er og servere med ondsinnet. Samtidig ble kjente metoder, særlig bruken av overbevisende e-postmeldinger for å lure brukere til å klikke på råtne lenker eller avgi følsom informasjon, betydelig forfinet.

Den typiske «usynlige» måten å smitte brukere på, er å hacke seg inn i et nettsteds server, og legge igjen kode som rammer tilfeldige besøkende på siden. I slike tilfeller kan det være nok å besøke et nettsted for å bli kapret til et botnett. I rapporten heter dette «drive-by download».

Nettsteder som overfører ondsinnet kode til sine besøkende står i dag for over 87 prosent av alle web-baserte trusler, heter det i rapporten. Noen av disse nettstedene er kopier av legitime tjenester, eller tilsynelatende forlatelige steder. Men det store flertallet – mer enn 79 prosent – av nettstedene som smitter sine besøkende, er legitime tjenester som kriminelle har hacket.

Det nytter ikke med sunt vett, antivirus og brannmur for å verne seg mot denne typen smitte. At man blir smittet betyr ikke at man har vært dum eller opptrådt uforsiktig. Det betyr at man har vært uheldig, og det gjenspeiler at datakriminelle har fått et betydelig forsprang på sine jegere og på sine ofre.

Cisco-rapporten retter et søkelys mot de mange sårbarhetene som finnes, ikke på vanlige brukeres pc-er, slik tendensen har vært hittil, men på serverne og systemene som bærer tjenestene på web. Den antar at 90 prosent av alle verdens nettsteder kan være sårbare for angrep.

Problemet er altså ikke bare at brukere har en «upatchet» utgave av Internet Explorer – slik vi alle har hatt den siste uken – som er sårbar overfor ondartede nettsteder. Problemet er også, og nå kanskje i større grad, at legitime og populære tjenester ikke gjør nok for å kvitte seg med kjente sårbarheter.

De to mest brukte metodene er krysskripting (XSS i sjargongen, for «cross site scripting») og SQL-injisering, begge gjerne gjennom html-elementet iFrame (integrert ramme). Cisco antar at 70 prosent av alle nettsteder er sårbare for XSS, og at 10 prosent er sårbare for SQL-injisering.

SQL-injisering ble brukt av kriminelle hackere i september i år, da de lyktes i å kompromittere mange hundre sider på BusinessWeek.com, nettstedet til det populære amerikanske næringslivsmagasinet.

Det er utrolig mer effektivt å spre ondsinnet kode gjennom et nettsted som BusinessWeek.com, et av de tusen største på web, enn gjennom e-post.

Cisco-rapporten peker på at mengden ondsinnet kode som kriminelle lykkes i å spre gjennom vedlegg til e-post, har falt de siste årene. Årsakene er dels at andre metoder har tatt over, dels at antivirus er blitt mer effektivt. En graf i rapporten viser en beskjeden økning fra 2005 til 2006, deretter en halvering fra 2006 til 2007. Nivået i 2008 er det samme som i fjor.

En av metodene som brukes av kriminelle til å bryte seg inn i nettsteder, er gamle botnett. Rapporten nevner hvordan den gamle trojaneren Asprox, som startet for mange år siden som et redskap for å fange passord. Asprox-botnettet brukes i dag som vert for et SQL-injiseringsverktøy. Zombie-pc-ene i Asprox-nettet bruker Google til å skanne web for asp-baserte tjenester som kan være mottakelige for SQL-injisering gjennom iFrame. På sitt mest aktive greide Asprox å infisere 31 000 forskjellige nettsteder hver dag.

Rapporten gjengir flere tilfeller av spektakulær bruk av falske nettsteder.

Etter presidentvalget i USA, ble det sendt ut en spammelding med en lenke til Barack Obamas seierstale 5. november. Lenke førte til en tro kopi av Obamas offisielle nettsted America.gov. Den som klikket på videoinnslaget, ble oppfordret til å installere en oppdatering til Adobe Flash Player. De som lot seg lure, fikk sin pc tappet for skjermdumper og passord, som havnet på en server i Kiev i Ukraina.

Et annet eksempel er BeijingTicketing.com, et nettsted som ga seg ut for selge billetter til OL i Beijing. Sammenliknet med lekenes offisielle nettsted, hadde det falske et mer profesjonelt utseende, og var langt mer brukervennlig. Det var lett å navigere og lett å kjøpe billetter fra, selv om billettene aldri ble levert og alle pengene ble tapt. I motsetning til det offisielle billettstedet var det mye informasjon om selve lekene, og det var knapper som gjorde det enkelt å informere venner på Facebook og andre steder om nettstedet.

Ifølge Cisco er spam generelt sett blitt mer irritasjonsmoment enn sikkerhetstrussel.

Fra i fjor er mengden doblet til nærmere 200 milliarder meldinger per dag, tilsvarende 90 prosent av all e-post. Det betyr at det hver dag sendes rundt 200 spammeldinger per nettbruker. På grunn av bedre filtre i bedrifter og tjenesteleverandører, er det en svært liten andel som disse som faktisk når fram til en innboks.

Faren ligger i at de som når fram, er mer sosialt tiltrekkende og farligere enn tidligere, heter det i rapporten. Mange av meldingene som borer seg gjennom spamfiltrene dreier seg om phishing. Av disse tilhører rundt én prosent en kategori som Cisco kaller «spear phishing», fordi de retter seg mot avgrensede og små målgrupper. Her greier kriminelle å gi mottakerne et inntrykk av at meldingen er nærmest intern for gruppen: Avsender og de øvrige mottakerne er kjente.

Sosiale nettjenester inneholder flere farer. De har vist seg sårbare for spesielle trojanere og ormer. De er også en kilde til personlige opplysninger som kriminelle ved å benytte seg av, ikke bare for å begå typisk datakriminalitet. Et typisk eksempel er at man samler tilstrekkelig med opplysninger om en familie til å kunne posere som venn av et barnebarn, med en tåredryppende historie om hvordan barnebarnet trenger en kausjonist for å slippe fri fra uberettiget varetekt i Canada.

En annen fare som rapporten framhever, er at opplysninger lagt ut på web ikke utnyttes i tilstrekkelig grad der det er behov for å sjekke bakgrunnen til for eksempel jobbsøkere. I delstaten Florida, der bakgrunnssjekk har vært påkrevet for ansettelse av boliglånsmeklere siden 2006, førte manglende bruk av tilgjengelige opplysninger til at over 10 500 personer med kriminell bakgrunn urettmessig fikk lisens til å mekle boliglån.

Cisco peker på at selve infrastrukturen til Internett gjør det enklere for kriminelle å opptre.

De viser særlig til domenenavnsystemet (DNS) som er forholdsvis lett å forfalske gjennom såkalt cache-forgiftning (DNS poisoning), en teknikk som får en DNS-server til å oppgi feil IP-adresse til en gitt URL. I 2008 ble både blant annet China Netcom og AT&T Internet Services rammet av DNS cache-forgiftning. I tilfellet AT&T var det selve hjemmesiden til Google som ble omdirigert til en falsk og smittende utgave av tjenesten. Rapporten mener dette peker på behovet for å implementere DNSSEC (DNS Security Extensions) på globalt basis. DNSSEC sikrer DNS-oppdateringer med en krypteringsordning som er svært vanskelig å forfalske.

Når det gjelder tiltak som bedrifter kan gjennomføre, peker Cisco på at det er et misforhold mellom hvordan IT-avdelingen oppfatter brudd på sikkerhetsregler, og medarbeidernes faktiske motiver for å handle i strid med reglene.

IT-folk oppfatter at brudd på sikkerhetsregler i hovedsak skyldes likegyldighet og manglende bevissthet hos brukerne. Ifølge Cisco er dette feil: Regelbruddene skjer stort sett med overlegg. Brukerne sier at de ikke kan overholde regler som hindrer dem fra å gjøre jobben sin eller nå tjenestene de mener å ha krav på.

Det er med andre ord ikke til å unngå at «bevisstgjøringskampanjer» ikke fungerer. Sikkerhetsreglene må i stedet legges opp i nærmere samsvar med arbeidsoppgavene til dem det gjelder. I stedet for å lage regler som «forbyr», må man ha regler som «bemyndiger», mener Cisco.

Les også:

- [19.10.2009] 200 000 nettsteder selger falsk antivirus

- [25.08.2009] Sikkerhetshull i Cisco WLAN

- [04.02.2009] Rimelig spam- og virussperre

- [13.01.2009] 25 feil som ethvert program må unngå