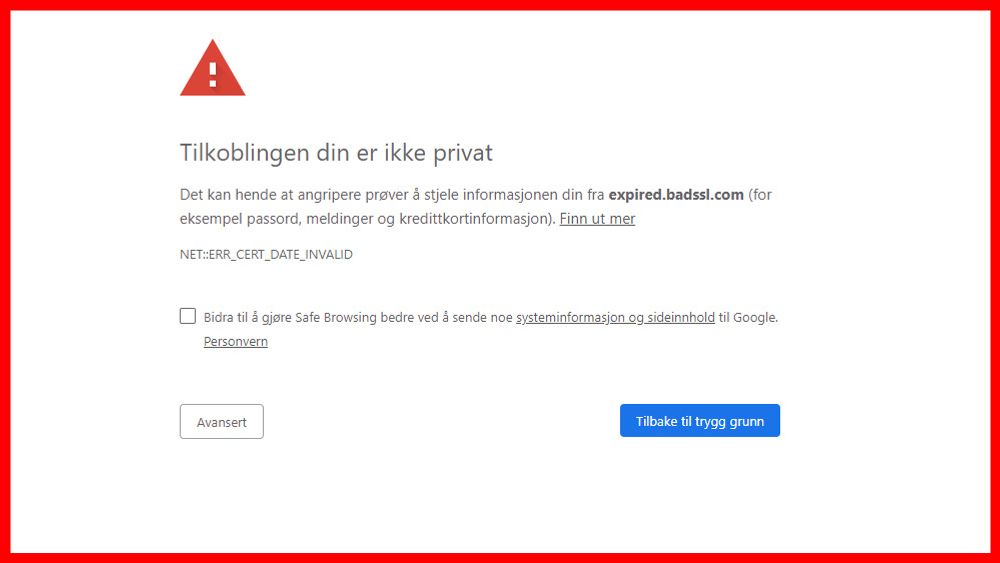

SIKKERHET

Buypass må skifte ut sertifikater. Mange av kundene blir berørt

Også en rekke andre sertifikatutstedere må gjøre det samme.

Del

Kommentarer:

Du kan kommentere under fullt navn eller med kallenavn. Bruk BankID for automatisk oppretting av brukerkonto.