Avisen The New York Times rapporterer nemlig nå at det er mulig å hacke stemmeassistent-tjenestene fra Google, Apple og Amazon ved hjelp av noe så uventet som laserstråler.

Lyskommandoer

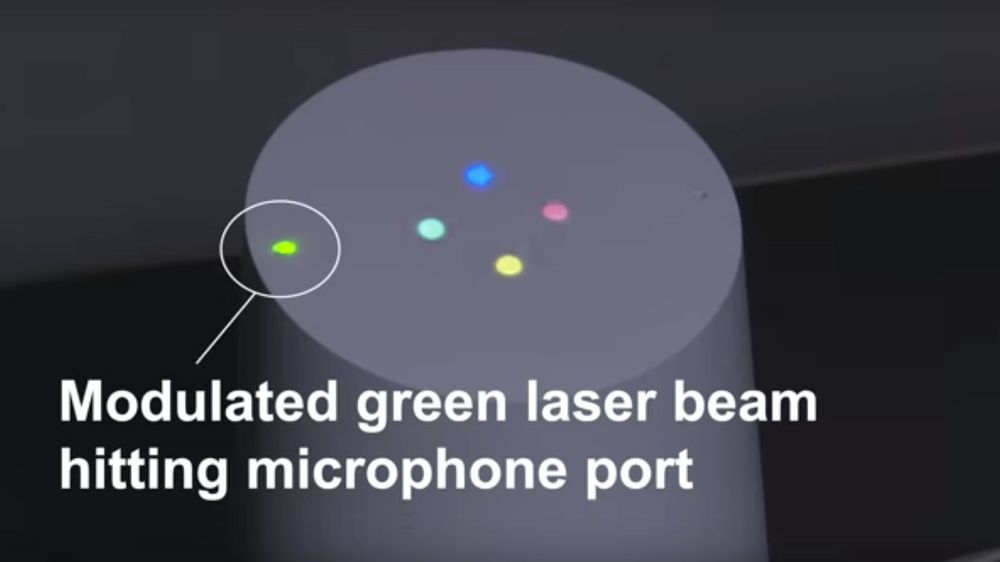

En gruppe amerikanske og japanske sikkerhetsforskere opplyste nylig at de har klart å ta over både Google Home-, Amazon Alexa- og Siri-enheter ved å rette laserstråler mot enhetenes mikrofoner fra relativt lange avstander og utføre kommandoer.

Forskerne kaller fenomenet for «lyskommandoer» og beskriver løsningen i et omfattende forskningsdokument.

Oppdagelsen som ligger bak lyskommandoene er at den delen av mikrofonen som omdanner lydbølger til elektriske signaler også viser seg å reagere på lys. Dermed kan mikrofonen «lures» til å tro at den mottar lydsignaler.

Starter utfasing av tredjepartscookies: Snart kan du slå av sporingen i Chrome

I litt mer tekniske termer gikk metoden ut på å modulere lysstrålenes såkalte amplitude – som betegner avstanden fra bølgenes største utslag til likevektstilstanden.

Ved å styre laserstråler mot mikrofonen på en smarthøyttaler, for eksempel gjennom et vindu, kan en angriper i praksis kapre stemmeassistenten og sende uhørbare kommandoer til Alexa, Siri og Google Assistant.

Kan brukes til mye ugagn

Som forskerne peker på kan dette igjen blant annet misbrukes til å åpne smarte garasjedører, gjennomføre kjøp på nettet, åpne smartlåser og kontrollere ulike smarthjem-brytere. Under forsøk skal løsningen ha fungert over så lange avstander som 110 meter, og det eneste som begrenser avstanden er angriperens evne til å sikte inn og fokusere lysstrålen.

Alt som trengs for å utføre et angrep er en vanlig laserpeker, en laserdriver og en lydforsterker.

Vil la mobilnettene fungere også hvis landet kuttes i to

Forskerne brukte en telefotolinse til å fokusere strålen, noe som økte presisjonen dramatisk over lange avstander, og en angriper kan for eksempel bruke en kikkert eller teleskop til å peile seg inn på målet.

Både Amazon, Apple og Google skal ha blitt gjort oppmerksomme på funnene og skal være i ferd med å studere konklusjonene i rapporten fra forskerne.

Alle detaljene kan du finne i selve forskningsdokumentet.