SIKKERHET

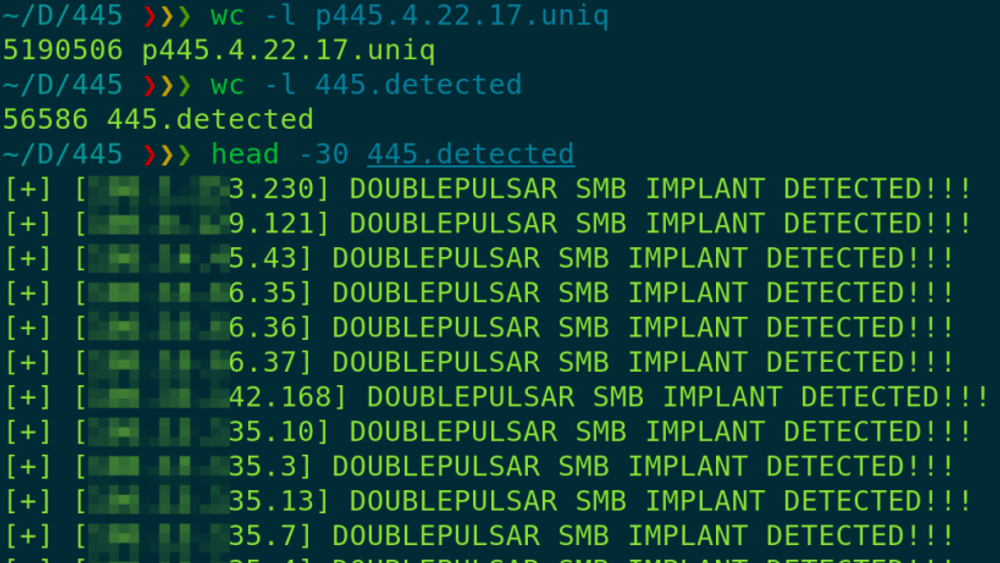

Hackergruppe tok i bruk NSA-skadevare ett år før Shadow Brokers lekket dem

Kan tyde på at det har vært flere lekkasjer.

Del

Kommentarer:

Du kan kommentere under fullt navn eller med kallenavn. Bruk BankID for automatisk oppretting av brukerkonto.