Et stort, nytt botnett, bestående av dårlig sikrede IoT-enheter, er i ferd med å bli bygget opp av en så langt ukjent aktør. Mengden av IP-adresser som er involvert i botnettet har vokst kraftig siden begynnelsen av oktober, mye raskere enn det som var tilfellet for det mye omtalte Mirai-nettverket i 2016.

Les mer om Mirai: Kode brukt i ett av tidenes største DDoS-angrep er publisert på nettet

Allerede antas det at enheter hos mer enn én million organisasjoner globalt er berørt. Check Point skal ha sett de første, illevarslende tegnene den 17. september, etter en økning i forsøkene på å trenge gjennom selskapets IPS-løsning (Intrusion Prevention System) for IoT-produkter.

Botnettet vokser særlig ved å automatisk «rekruttere» nettverkstilknyttede overvåkningskameraer og nettverksrutere, men også andre typer IoT-enheter. Dette er mulig fordi mange ofte enten lar være å endre standardpassordet til enhetene, å jevnlig sjekke om det har kommet programvareoppdateringer til enhetene, eller å begrense de eksterne administrasjonsmulighetene til enhetene. Gjerne en kombinasjon av alle tre.

Les også: Sjekkliste for bedriftsledere som vil forsvare seg mot DDoS-angrep og botnet

DDoS

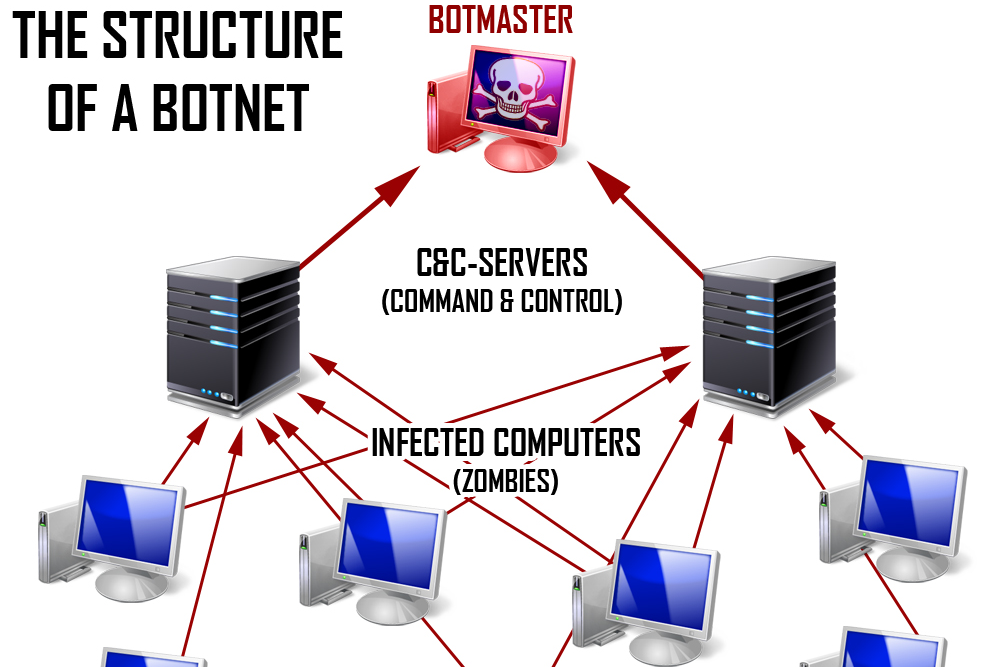

Så snart en enhet er kapret og infisert av skadevare, vil den kunne brukes til å infisere andre enheter av tilsvarende type. Målet er å bygge opp et så stort nettverk av enheter at gruppen som står bak kampanjen, kan utføres i potensielt ødeleggende distribuerte tjenestenektangrep (DDoS).

Angrepene er gjerne økonomisk eller politisk motiverte. Man kan kreve løsepenger for å stoppe angrepet mot for eksempel viktige offentlige tjenester, infrastruktur eller kommersielle selskaper. Men DDoS-angrep brukes også til å kvele ytringsfriheten ved at for eksempel nettaviser eller blogger blir gjort utilgjengelige for leserne.

Gruppen bak botnettet kan bruke det til egne formål, eller tilby det som en tjeneste til andre.

Check Point har observert aspekter ved det nye botnettet som har fått selskapet til å mistenke en mulig forbindelse med nevnte Mirai. Men selskapet understreker at det likevel dreier seg om en helt ny og langt mer sofistikert kampanje, samtidig som at det er for tidlig å gjette hva intensjonene til trusselaktøren som står bak, kan være.

De usikre tingenes nett. En varslet katastrofe

_logo.svg.png)

Flere sårbarheter og leverandører

I en rapport om oppdagelsene så langt, lister Check Point en rekke sårbarheter som potensielt blir benyttet for å infisere enhetene.

Her går det fram at utnyttelse av sårbarheter i både IP-kameraer, nettverksrutere og nettverksbaserte lagringssystemer fra selskaper som GoAhead, D-Link. TP-Link, Netgear, Avtech, MikroTik, Linksys (inkludert Belkin og Cisco) og Synology blir utnyttet. I tillegg utnyttes en generell Linux-sårbarhet som åpner for avsløring av systemfilinformasjon.

For å kunne begrense ytterligere spredning, må brukere av alle internett-tilknyttede enheter én gang for alle sørge for at innloggingspassordet til disse enhetene blir endret, samt sjekke om det finnes oppdatert program- eller fastvare å installere.

Les også: Sørgelig få IoT-enheter blir oppdatert av brukerne