Mobiltelefoner har blitt et yndet mål for cyberkriminelle, og nå har nok en trussel inntatt plattformen. En ny Android-skadevare har nemlig dukket opp i det digitale landskapet, og den har blant annet mulighet til å omgå totrinnsverifisering.

Skadevaren ble oppdaget og omtalt av sikkerhetsselskapet F5 Labs, som har døpt programvaren «Malibot». ZDNet er blant dem som har skrevet om saken.

Farlig banktrojaner

F5 Labs sier de oppdaget Malibot mens de sporet den mye omtalte Flubot-skadevaren, og den deler også en del egenskaper med denne.

Den overordnede, primære funksjonen til skadevaren er ifølge F5 Labs innhenting av sensitive data fra mobilen, først og fremst finansielle data som bankinformasjon. Dette gjøres blant annet via såkalte «overlay»-angrep, hvor ofrene lures til å gi fra seg data via falske vinduer fra tilsynelatende legitime institusjoner, som banker.

Malibot bruker imidlertid flere andre teknikker og har bred funksjonalitet, deriblant tyveri av informasjonskapsler (cookies), kjøring og sletting av applikasjoner på kommando og loggføring av aktiviteter som samtaler og SMS-meldinger.

Programvaren kan også stjele kryptolommebøker, ta opptak av skjermen og sende SMS-meldinger til andre mobiler.

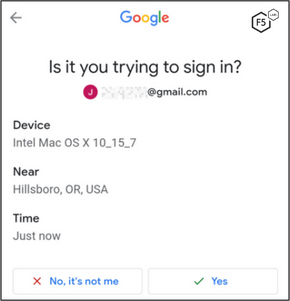

Skummelt nok kan Malibot også omgå Googles forespørsel-baserte totrinnsverifisering, noe den gjør ved å utnytte tilgjengelighetsfunksjonaliteten (Android Services) i Android. Denne funksjonaliteten setter blant annet apper i stand til å utføre handlinger på vegne av brukeren, men misbrukes ofte av skadevare til ondsinnede formål.

Stjeler også koder fra Google Autentisering

Dette er imidlertid ikke den eneste formen for totrinnsverifisering Malibot er i stand til å omgå. Skadevaren er også designet for å stjele autentiseringskoder fra Google Autentisering-appen på kommando, ved å fange opp de innkommende SMS-meldingene med verifiseringskodene.

Malibot sprer seg, i likhet med Flubot, via SMS-meldinger som lurer ofrene til å laste ned skadevaren. Den distribueres ifølge F5 Labs også ved å kamuflere seg som en legitim kryptoapplikasjon ved navn The Crypto App, som har over én million nedlastninger på Google Play.

Den falske appen lastes ned via en egen nettside med en nedlastingslenke. Sikkerhetsselskapet har også oppdaget en annen spredningskampanje under navnet «Mining X», som ikke er basert på en eksisterende Google Play-app, men som i stedet opererer med en QR-kode som tar offeret til skadevaren.

Enn så lenge retter Mailbot seg hovedsakelig mot bankkunder i Italia og Spania, men F5 Labs mener vi kan vente oss langt flere ofre i tiden fremover – noe som også betyr at den kan dukke opp på våre breddegrader. Den lignende Android-skadevaren Flubot har som kjent rammet nordmenn i stor skala.

Flere tekniske opplysninger finner du i sikkerhetsselskapets egen omtale av skadevaren.

Nå kan det bli slutt på disse svindelmeldingene – gikk til storaksjon mot farlig Android-skadevare