Fredag ble som kjent en rekke store og små nettsteder gjort utilgjengelige i flere timer på grunn av et angrep, som ikke var direkte rettet mot nettstedene, men i stedet mot DNS-tjenestene (Domain Name System) til selskapet Dyn.

Lørdag konkluderte Dyn med at hele angrepet var over. Samtidig opplyste selskapet at det dreide seg om et distribuert tjenestenektangrep (DDoS) hvor det ble mottatt trafikk fra flere titalls millioner IP-adresser på en gang.

Bakgrunn: Nettsider tilbake etter DDoS-angrep. Også regjeringen.no ble rammet

Mirai-botnettet

Selv om det gjenstår mye etterforskning, skal det være klart at én av kildene til trafikken skal ha vært botnettet Mirai, som alene består av mange millioner infiserte IoT-enheter.

Det var også Mirai-botnettet som ble brukt i DDoS-angrepet mot sikkerhetsbloggen Krebs on Security i september, uten at det er sikkert at samme gruppe står bak. Kildekoden ble offentliggjort tidligere denne måneden.

Flere twitterbrukere har hevdet overfor Associated Press at de er med i gruppen som står bak dette angrepet. Gruppen kaller seg @NewWorldHacking på Twitter.

– Vi gjorde ikke dette for å tiltrekke oss føderale agent, bare for å prøve krefter, fortalte to som kaller seg henholdsvis Prophet og Zain, til APs reporter. De fortalte videre at ti medlemmer stod bak angrepet. Omkring 30 personer skal ha tilgang til @NewWorldHacking-kontoen på Twitter. Av disse skal 20 være fra Russland og 10 fra Kina. Men også en person kalt Ownz har hevdet å være medlem. Vedkommende skal være en 19-åring fra London.

NorSIS er bekymret: Kode brukt i ett av tidenes største DDoS-angrep er publisert på nettet

Legger ned

Personene i gruppen opplyste at hensikten med angrepene har vært å sette søkelyset på problemer med internettsikkerheten. I går kunngjorde gruppen at den vil slutte med slike angrep.

Intel har registrert mer enn 1,3 millioner Mirai-enheter. Men enn 150 000 har vært online det siste døgnet. Intels oversikt viser at det også er enheter i Norge som er med i Mirai-nettverket, men har ikke oppgitt hvor mange.

I angrepet mot Dyn skal det også ha blitt brukt andre enheter og flere ulike angrepsvektorer.

Les også: Sikkerhetsblogger utsatt for tidenes største DDoS-angrep

Sårbare dingser

Som tidligere lar slike store angrep seg utføre på grunn av internett-tilknyttede enheter med elendig sikkerhet. Spesielt nevnes overvåkningskameraer som vanlige folk bruker til å holde øye med alt fra boligen til babyen sin.

Ofte dreier det seg om billige produkter fra Kina hvor leverandøren ikke bryr seg om å oppdatere produktet etter at det har blitt solgt, og hvor brukerne ikke har kunnskaper nok til å forstå hvilken risiko dette utgjør, både for dem selv andre.

Spesielt produkter fra kinesiske Hangzhou Xiongmai Technology har blitt trukket fram i denne sammenheng. Ifølge teknologinettstedet CIO er mange av i Mirai-infiserte enhetene levert av dette selskapet, noe selskapet selv bekrefter. Dette skyldes en kombinasjon av sårbarheter og at brukere ikke endrer standardpassordet når enhetene tas i bruk for første gang.

Hangzhou Xiongmai Technology skal i fjor høst ha kommet med ny fastvare som fjerner disse problemene, men det skal være mange enheter i bruk som fortsatt kjører gamle og sårbare versjoner av fastvaren.

Les også: De usikre tingenes nett. En varslet katastrofe

Må ha mer redundans

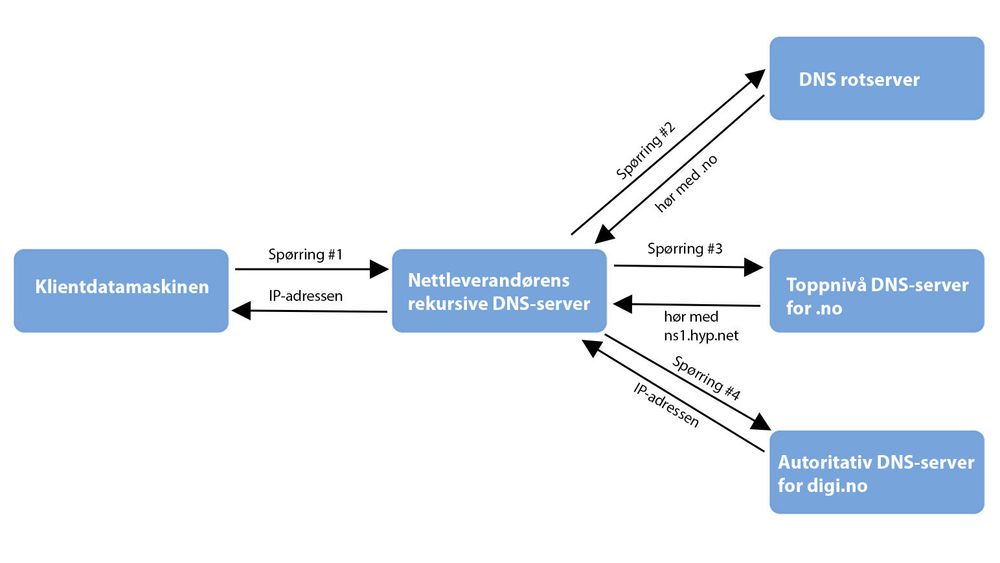

Når man registrerer et domene i DNS, er det vanlig å benytte minst to autoritative DNS-servere. Et generelt råd er at disse bør være i nettet til to ulike leverandører, slik at nettverksproblemer hos én nettverksleverandør ikke påvirker mer enn én av serverne.

Digi.no kjenner ikke oppsettet til Dyn. Men uansett oppsett hjelper det lite mot angrep gjort med forsett og mot alle selskapets DNS-servere. Angrepet fikk svært stor effekt fordi Dyn tilbyr DNS-tjenester for veldig mange av de større internettjenestene. Trolig ble Dyn valgt nettopp på grunn av dette.

Det som derimot ville ha hjulpet, var om nettstedene også hadde brukt autoritative DNS-servere også hos én eller to andre leverandører. Et eksempel på noen som allerede gjør dette, er Nordea. For det norske domenet har banken oppgitt fire DNS-servere. Tre av DNS-serverne eier banken selv, mens den fjerde ser ut til å tilhøre et datterselskap av IBM i Sverige.

Alle de fire serverne ville måtte gjøres utilgjengelige for at nordea.no skulle bli berørt.

Få av de berørte mest nettstedene under fredagens angrep skal ha brukt DNS-tjenester også fra andre, i tillegg til Dyn.

Angrepet på Dyn viser at det kan være risikabelt «å putte alle eggene i samme kurv» også på dette området. Det er ikke nødvendigvis problematisk å bruke autoritative DNS-servere hos store leverandører som Dyn, men i tillegg bør man vurdere å ta i bruk en server eller to hos en mindre leverandør – som kanskje er mindre utsatt for angrep og som drar med seg færre i det eventuelle fallet.

Leste du denne? Nøkkelen som sikrer DNS skal byttes for første gang