Sikkerhetsselskapet FireEye kom i går med en advarsel om det har oppdaget tilfeller av angrepskode fra Angler Exploit Kit (Angler EK) som fullstendig kan omgå Microsofts Enhanced Mitigation Experience Toolkit (EMET), i alle fall på maskiner med Windows 7.

Ifølge FireEye kan dette være noe helt nytt.

- Leste du denne? Fant alvorlige sårbarheter i «crapwaren» til ti av ti pc-er

Katt og mus

EMET beskrives av Microsoft som et verktøy som kan bidra til å oppdage og blokkere teknikker som ofte brukes til å utnytte minnerelaterte sårbarheter. Men dette kan ofte bli en katt og mus-lek hvor den enes forsprang ikke varer lenge.

FireEye beskriver metodene som Angler EK nå benytter som temmelig avanserte. I stedet for å benytte vanlige ROP-teknikker (Return Oriented Programming) til å omgå DEP (Data Execution Prevention) – teknologien som hindrer kjøring av kode i visse deler av minnet – benyttes innebygde ruter i Flash.ocr og Coreclr.dll til å kalle på henholdsvis VirtualProtect og VirtualAlloc med PAGE_EXECUTE_READWRITE, noe som fører til at både DEP og heuristikk knyttet til returadresse-validering blir omgått.

- Les også: Kraftig vekst i Silverlight-angrepene

Utpressingsvare fungerer

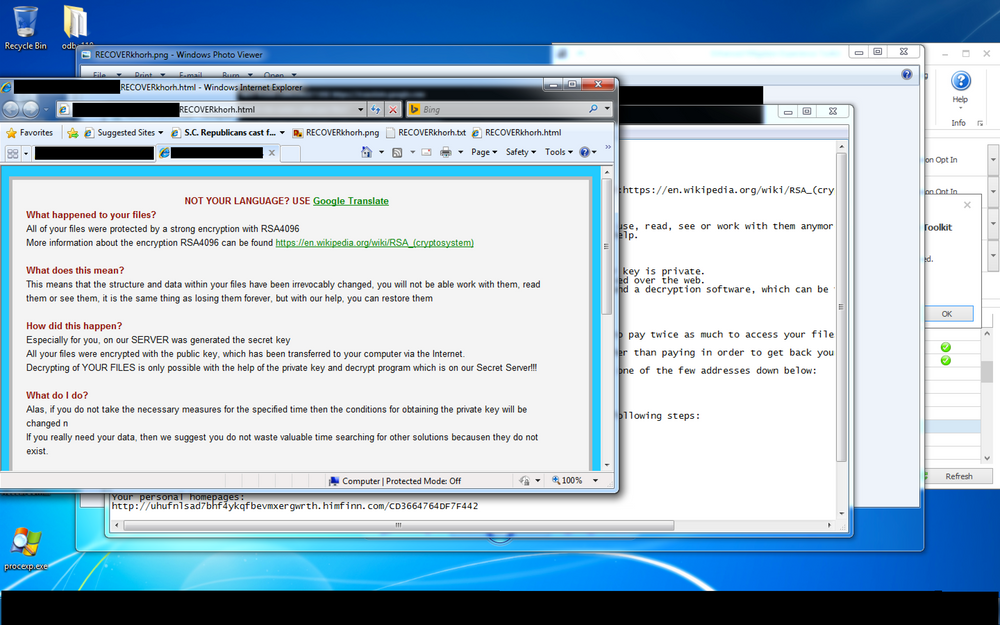

I sine eksperimenter har FireEye lykkes med å kjøre utpressingsvaren TeslaCrypt på Windows 7 med den nyeste versjonen av EMET installert på systemet.

Selv om teknikkene omtales som mer avanserte enn de som ofte har blitt brukt tidligere, må man kunne regne med at Microsoft kommer med en oppdatering som kan hindre også slike angrep.

Ingen raskt løsning

Ifølge FireEye er det ingen rask løsning på dette. Selv om man nok kan gå ut fra en framtidige utgaver av EMET setter en stopper for denne typen omgåelser, vil det kunne ta tid.

Den beste måten å hindre utnyttelse av sårbarhetene som utnyttes, er derfor å sørge for at sårbarhetene ikke er tilgjengelige – enten ved å være ekstra påpasselig med å installere de siste sikkerhetsoppdateringene til spesielt nettlesere og nettleserplugins, eller å avinstallere eller deaktivere slike plugins, inkludert Flash Player, Silverlight og Java.