Versjonskontrolltjenesten og åpen kildekodelageret Github ble onsdag denne uken utsatt for et virkelig massivt, distribuert tjenestenektangrep (DDoS). I angrepet skal det ha blitt sendt opptil 1,3 terabit med data per sekund mot Githubs servere.

Dette er mer enn dobbelt så mye som det sikkerhetsbloggen til Brian Krebs ble utsatt for i september 2016 – et av de første kjente angrepene gjort med Mirai-botnettet.

Memcrashed

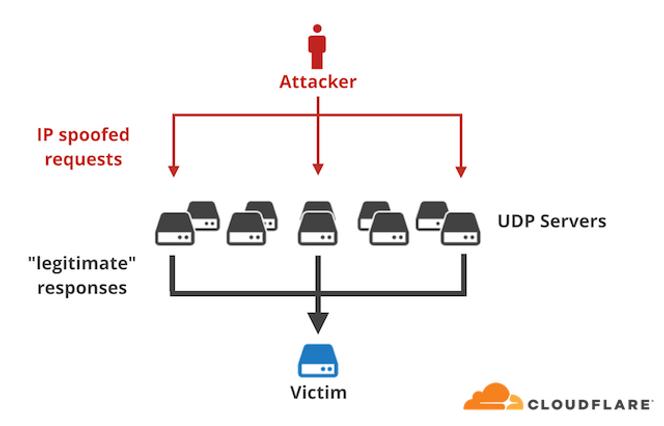

Angrepet mot Github skal ikke blitt gjort via et klassisk botnett med tusenvis av infiserte enheter, også kalt zombier. I stedet dreide det seg om et forsterkningsangrep hvor mange forespørsler, med forfalsket avsenderadresse, ble sendt til titusenvis av servere som kjører objektcachingsystemet Memcached.

Allerede flere dager før angrepet, hadde blant annet Cloudflare oppdaget en stor økning i denne typen angrep, som har fått kallenavnet Memcrashed.

Forsterkning

Denne typen angrep kalles for forsterkningsangrep fordi én liten forespørsel, altså målt i overført datamengde, typisk resulterer i en respons som er mange ganger større. Denne responsen sendes ikke til datamaskinen hvor forespørselen kommer fra, men til den forfalskede adressen som er oppgitt i forespørselen.

Fra én enkelt pc er det da mulig å sende store mengder forespørsler til mange Memcached-servere, som da sender tilsvarende mange, men mye større, svarmeldinger til IP-adressen som angripes. Dette kan føre til at både nettverk og datamaskiner, både bak IP-adressen og på veien dit, bare greier å håndtere en liten brøkdel av trafikken. Det gjør at heller ikke legitim trafikk slipper gjennom.

51 000 ganger

I angrepet mot Github var forsterkningsfaktoren på 51 000, ifølge selskapet selv. Det vil si at for hver byte angriperne sendte til Memcached-serverne, ble 51 kilobyte sendt til Github.

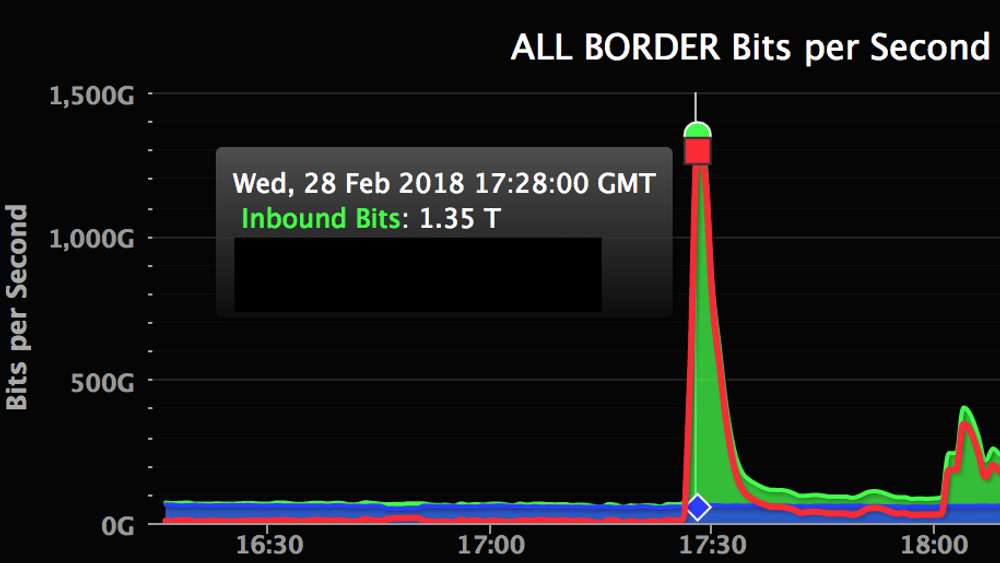

Angrepet mot Github ble oppdaget onsdag klokken 17:21 UTC. Dette førte til at tjenesten var utilgjengelig for brukerne. Fem minutter senere valgte Github sende ut en kommando som gjorde at trafikken ble sendt via Akamai, som tilbyr en tjeneste som beskytter mot DDoS-angrep.

Klokken 17:30 UTC kunne Github konkludere med at tjenesten var fullt tilgjengelig igjen.

Akamai greide altså å motvirke angrepet, noe selskapet ikke greide da Krebs on Security-bloggen ble angrepet i 2016.

Github skriver i hendelsesrapporten at de nå planlegger å gjøre selskapets ytre infrastruktur mer motstandsdyktig mot både nåværende og framtidige forhold. I tillegg skal beskyttelsen mot slike angrep gjøres mindre avhengig av menneskelig inngripen.

Akamai regner med at det bare er et tidsspørsmål før det kommer enda kraftigere Memcrashed-angrep.