Mange pc-er som er utstyrt med Intel-prosessor og støtte for fjernadministrasjonsteknologiene Intel Active Management Technology (AMT), Intel Standard Manageability (ISM) or Intel Small Business Technology (SBT), gjør det mulig for angripere å få mer eller mindre full tilgang til maskinene via et nettverk. Det er spesielt pc-er solgt til bedrifter som er utstyrt med disse teknologiene, som støttes av mange vPro-prosessorer fra Intel.

Allerede mandag for en uke siden ble det offentliggjort at en slik sårbarhet eksisterer i fastvaren til de berørte systemene. Men det er først mot slutten av forrige uke at detaljene om sårbarheten har blitt tilgjengelige.

Les også: Intel-maskiner får integrert fjernstyring

Også når pc-en er avslått

Sårbarheten ble første oppdaget i februar av Maksim Malyutin i selskapet Embedi. Administrasjonsgrensesnittet til AMT er webbasert. Det krevers at administratorer logger seg inn. Autentiseringen gjøres ved hjelp av Digest Access Authentication. Det Embedi, og senere også Tenable har oppdaget, er at man kan omgå hele autentiseringen fordi systemet godtar ethvert passord, ja til og med et blankt passordfelt.

Dette er selvfølgelig ille nok, men som Embedi skriver, gjør AMT det mulig å fjernadministrere datamaskinene selv når de er skrudd av, så lenge de er koblet til strøm og nettverk.

Sårbarheten kan utnyttes helt uavhengig av operativsystem og eventuell sikkerhetsprogramvare som kjøres der.

Angrepsscenarier

AMT er dessuten fullstendig uavhengig av operativsystemet. Det åpner for full fjernstyring, inkludert lasting og kjøring av ethvert program eller å lese fra eller skrive til enhver fil.

AMT gjør det også mulig å modifisere pc-en slik at den ikke laster det vanlige operativsystemet fra systemdisken, men i stedet bruker et operativsystem lagret på en virtuell diskavbildning.

I tillegg kan man via nettverket skru av eller på pc-en, samt endre «BIOS»-innstillingene.

Alt dette kan være nyttig å gjøre for IT-avdelinger, men uvedkommende kan gjøre stor skade dersom de får tilgang til å gjøre det samme.

Embedi har kommet med en del presiseringer på denne siden, etter at det har dukket opp en del misforståelser og overdrivelser i pressen og andre steder.

Siden 2010

Sårbarheten har blitt funnet i Intels «manageability»-fastvare med versjonsnummer mellom 6.x og 11.6. Disse har blitt levert sammen med bedrifts-pc-er helt siden første versjon av Intel Core-prosessorfamilien, i alle fall fra 2010.

De fleste systemer som kan være berørt, er utstyrt med et klistremerke hvor det står både Intel og vPro. Flere andre metoder for å identifisere systemer som potensielt er sårbare, er oppgitt på denne siden.

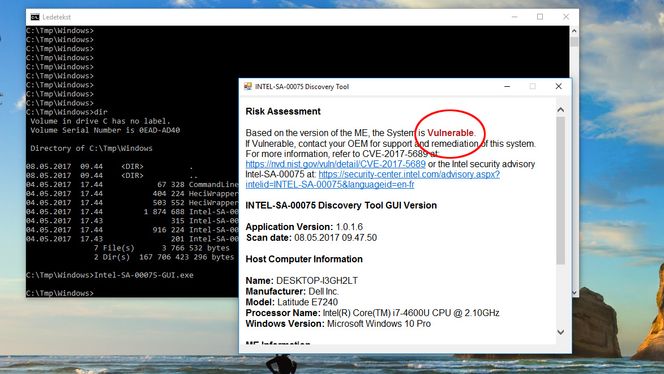

Dersom man har et vPro-system, bør man sjekke om systemet faktisk kan være sårbart. Et Windows-verktøy med en tilhørende veiledning er tilgjengelig via denne siden.

Dersom systemet er sårbart, må man installere en fastvareoppdatering fra pc-leverandøren. Disse oppdateringene skal bli tilgjengelige fra og med denne uken. Disse skal ha en byggnummer hvor den siste, firesifrede delen starter på sifferet «3», for eksempel 8.1.71.3608.

Ifølge Intel skal i alle fall Dell, Fujitsu, HP og Lenovo allerede ha publisert enten oppdateringer eller oversikter over planlagte utgivelsesdatoer for disse oppdateringene. En oppdatert oversikt med mer informasjon, finnes på denne siden.

Mange kan være berørt i Norge

For å utnytte sårbarheten, kreves det vanligvis at en angriper har tilgang til lokalnettet hvor pc-ene som skal angripes, er tilknyttet. Men de mange angrepene med utpressingsvare og annen skadevare har vist at dette ikke er noen uoverkommelig hindring for mange kriminelle.

Erlend Oftedal, sikkerhetskonsulent og teknologidirektør hos Blank, forteller til digi.no at det også finnes datamaskiner i Norge hvor man kan utnytte sårbarheten direkte fra internett. Ifølge søketjenesten Shodan dreier det seg om minst 175 datamaskiner.

– Det er grunn til å tro at det er langt flere som har dette tilgjengelig internt i bedrifter, slik at dette kan utnyttes til å angripe datamaskiner uten at det kan oppdages av OS eller sikkerhetsprogramvare, skriver Oftedal i en epost til digi.no.

Leste du denne? Antivirus åpnet for fjernkjøring av angrepskode på Mac