Magento er blant verdens mest brukte programvare for nettbutikker. Angivelig skal den være brukt av opptil 300.000 ulike e-handelstjenester. Nå har det Adobe-eide selskapet kommet med en svært viktig sikkerhetsoppdatering til alle støttede utgaver av programvaren.

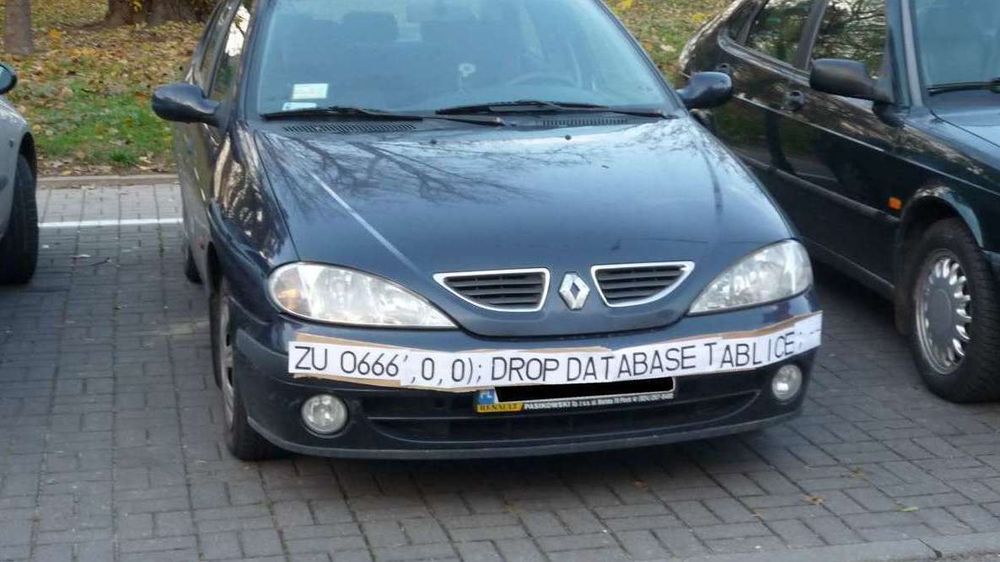

SQL-injisering

Blant sårbarhetene som har blitt fjernet, er en SQL-injiseringssårbarhet som kan utnyttes uten at det kreves noen form for autentisering. Ifølge sikkerhetsselskapet Sucuri skal sårbarheten være veldig enkel å utnytte og kan brukes til å sende kommandoer til et underliggende databasesystemet.

Dette gjør det mulig å hente ut sensitiv informasjon fra systemet, inkludert brukernavn og hashede passord. Potensielt gjør sårbarheten det også mulig å sette inn kode som skimmer betalingskortinformasjon.

Dette skriver blant annet Ars Technica.

Manglende kunnskaper

Mange av nettbutikkene som benytter Magento, kjøper dette som en tjeneste fra en leverandør. Trolig har de fleste av disse god kontroll på sikkerhetsoppdateringene som kommer og installerer disse så raskt som mulig.

Verre er det med alle firmaene som drifter Magento på egenhånd. Mange av disse har ikke intern kompetanse til å forstå konsekvensene av slike angrep. Når den skadelige koden først har blitt injisert, er det ikke tilstrekkelig bare å installere sikkerhetsoppdateringen. Da må også databasesystemet renses.

I 2016 var det et lignende tilfelle, og sikkerhetsforskere som forsøkte å varsle berørte nettbutikker, ble ofte avvist av folk som mente at alt var i skjønneste orden. Dette gjaldt også i Norge.

Les mer: Er skremt av responsen fra hackede, norske nettbutikker

Frykter hackerkampanje

Fordi sårbarheten nå er så enkel å utnytte, frykter sikkerhetsselskaper at dette vil skje i stor stil.

– Dette kan lede til én av de mest katastrofale webhackingskampanjene noen gang. Magento brukes for det meste av anerkjente e-handelsnettsteder og åpner derfor døren til en enorm mengde med sensitiv, personidentifiserende informasjon, inkludert gyldige kredittkortdetaljer, sier Ilia Kolochenko, administrerende direktør i IT-sikkerhetsselskapet High-Tech Bridge, i en kommentar digi.no har mottatt.

– De farligste feilene er SQL-injisering som kan utnyttes uten noen betingelser, er tilstrekkelige til å stjele hele databasen, og som sannsynligvis kan ta kontroll over hele det sårbare nettstedet og den tilhørende webserveren. Sofistikerte skadevareinfeksjoner kan skape trøbbel for nettsteder etter at alle verdifulle data har blitt stjålet, mener Kolochenko.

Nettbutikker som frykter at sårbarheten allerede kan være utnyttet, kan se i webserverloggen om /catalog/product/frontend_action_synchronize har blitt besøkt mer enn bare unntaksvis. Dersom den har blitt besøkt mange ganger i løpet av noen få minutter, kan det være grunn til å gjøre nærmere undersøkelser.