Kryptert overføring av data via internett blir stadig vanligere, og ikke uten grunn. Mye av det vi mottar eller sender fra oss av data består av informasjon som er fortrolig, og i alle fall noe av dette kan utnyttes av ondsinnede dersom de får tak i det. Ikke minst gjelder dette innloggingsinformasjon, fødselsnummer, samt informasjon om betalingskort og banktransaksjoner.

Til tross for dette synder svært mange norske aktører når håndterer slik informasjon. Yngve N. Pettersen, en tidligere Opera-veteran som senere har sluttet seg til Jon Stephenson von Tetzchners Vivaldi, har analysert bruken av kryptering hos til sammen 243 norske nettbutikker.

Som seniorutvikler i Vivaldi er jobber Pettersen med blant annet med sikkerhet, men han understreker overfor digi.no at dette prosjektet er gjort i privat regi.

Pettersen har jobbet sikkerhet og sikkerhetsprotokoller i nettlesere helt siden 1997. Han står blant annet bak åpen kildekode-prosjektet TLS Prober, som kan brukes til å registrere hvilken SSL/TLS-funksjonalitet internett-tilknyttede servere støtter, samt sårbarheter de er berørt av. I mai i fjor omtalte digi.no en undersøkelse om utbredelsen av Heartbleed som Pettersen hadde utført med dette verktøyet.

Skuffende

I en omfattende rapport om undersøkelsen, konkluderer Pettersen at resultatet var mildt sagt skuffende. Det er mye å sette fingeren på, men for å nevne noe av verste:

Bare 16 prosent av nettbutikkene krypterer innlogging til konto, mens kun 30 prosent krypterer steget hvor man begynte prosessen med å registrere adresse og betaling.

– Det vil si at 70 prosent av nettbutikken ikke krypterte steget hvor man enten logger inn eller registrerer sitt navn og adresse, og starter prosessen for å betale, skriver Pettersen.

Derimot ser det ut til at trinnet hvor man gir fra seg kredittkortinformasjon i de fleste tilfeller skjer på en kryptert side. Men som Pettersen understreker – i det fleste tilfeller gjøres dette hos en tredjepart, for eksempel Nets eller Dibs. Det er likevel mange tilfeller hvor leverandøren av nettbutikkløsningen som står for dette. To av disse nettbutikkene registrerte kredittkortinformasjon på ikke-krypterte sider.

– Bryter trolig loven

Undersøkelsen viste at minst 26 prosent av nettbutikkene ber om fødselsnummer via en ukryptert side. Pettersen mener dette kan være et brudd på personvernloven, siden Datatilsynet opplyser at når fødselsnummer sendes via telekommunikasjon, skal det krypteres. Butikkene krever ofte at kunden oppgir fødselsnummer dersom de ønsker å betale med en kredittjeneste eller faktura.

Pettersen mener at hele nettbutikken bør krypteres, og særlig dersom man logger seg inn. Han nevner en rekke årsaker til dette, men sentrale stikkord er mulighetene for phishing og uønsket profilbygging som ukryptert overføring av data åpner for, ikke minst når brukeren benytter offentlige WLAN-soner. Disse kan enkelt erstattes av falske soner med likt navn.

Pettersen nevner at det problematiske ved at kassesteget ukryptert, er at man risikerer at kriminelle leder en over til en phishingtjeneste hvor man blir fralurt kredittinformasjonen eller betaler beløpet til feil mottaker.

– At nettbutikken er kryptert betyr ikke nødvendigvis at nettbutikken gjør alt på en sikker måte bak nettstedet, men det er den eneste måten en kunde kan få en indikasjon på hvor alvorlig nettbutikkens eiere tar kundenes sikkerhet, siden det ikke er praktisk mulig for de fleste å få kontrollert de indre systemene i nettbutikken, skriver Pettersen. Rapporten hans tar for seg flere andre momenter, inkludert en analyse av hvorfor disse nettbutikkene ikke benytter kryptering. Han mener dog at ulike myter er en del av årsaken.

Hvem har ansvaret?

Sikkerhetsrådgiver i God Praksis, Per Thorsheim, sier til digi.no at undersøkelsen til Pettersen er svært grundig. Men på ett punkt vil han går litt lenger enn Pettersen.

For der Pettersen skriver nettbutikkeieren ikke har hele ansvaret i de fleste tilfeller, fordi særlig de mindre butikkene ikke utvikler sin egen nettbutikkløsning, men i stedet kjøper den av en leverandør, mener Thorsheim at hele ansvaret ligger hos nettbutikkeieren.

– Jo, nettbutikken jeg handler i har ansvaret for hele løsningen, uavhengig av hvor og hos hvem løsningen faktisk kjører. Kommer mine data på avveie så holdes nettbutikken ansvarlig, og så må de gå sine underleverandører videre, skriver Thorsheim i en e-post til digi.no.

– Dessverre er det en kjent problemstilling at mange tror at outsourcing av drift også inkluderer outsourcing av ansvar, noe som er helt feil, skriver Thorsheim videre. Han ønsker nettbutikker generelt skal benytte HTTPS fra start til slutt, slik at alle hans kjøp – enten det er av syltetøy, undertøy, datamaskiner, pengegaver eller politiske medlemskap – beskyttes mot uautorisert innsyn.

Passord i klartekst

Pettersen nevner ikke passordsikkerheten til nettbutikkene i sin rapport, men det er grunn til å tro at det fortsatt finnes norske nettbutikker som lagrer brukernes passord i klartekst. Dette kan både leses av utro tjenere og ved eventuelle innbrudd. Den enkleste måten å teste dette på for en kunde, er å oppgi at man har glemt passordet. Dersom nettbutikken oppgir passordet kunden har valgt, så har det blitt lagret i leselig form. Da er det i alle fall viktig at man ikke bruker det samme passordet ved innlogging på andre tjenester.

Nettbanker

Mens det ikke sjelden er små aktører som står bak nettbutikker, så er saken en helt annen med nettbanker. Det er ingen norske enkeltpersonforetak som driver en nettbank i Norge. Likevel er er det mange nettbanker som ikke har like god sikkerhet som du kunne og burde ha hatt. Det viser en undersøkelse gjort av webhotellet Raskesider.no. I et blogginnlegg forklarer daglig leder Erlend Eide at undersøkelsen er gjort med SSL Server Test-tjenesten til Qualsys SSL Labs. Denne tjenesten har mye felles med TLS Proper-verktøyet til Yngve N. Pettersen. Det er altså TLS/SSL-konfigurasjonene til offentlige webservere som testes.

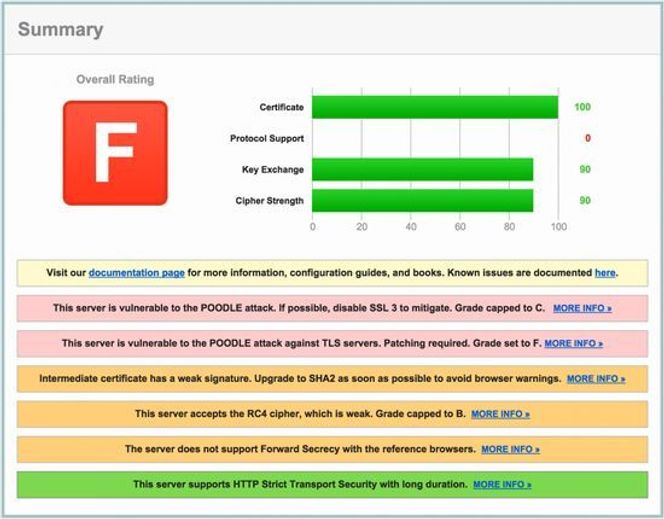

I undersøkelsen har Raskeside.no ganske enkelt testet konfigurasjonene til åtte velkjente nettbanker som er tilgjengelige i Norge. Resultatene rangeres fra A+ til F, hvor A+ er det beste resultatet, og F er det dårligste. Ingen av de åtte nettbankene oppnår A+, men to har fått en A, mens én har fått en A-. I motsatt ende har tre fått karakteren F. Vi velger å ikke gjengi navnet på nettbankene her, men de navngis i blogginnlegget hos Raskesider.no.

POODLE

Nettbankene som ikke oppnår høyere karakter enn F, bruker blant annet protokoller og chiffersamlinger som har kjente og klare svakheter. Alle tre bruker stadig versjoner av programvare som åpner for POODLE-angrep, som utnytter en sårbarhet som ble allment kjent i oktober i fjor.

– Dette betyr i praksis at sikkerhetssertifikatene ikke gir den beskyttelsen de er ment å gi, og at kundene som bruker disse nettbankene ikke kan være helt trygge på at det bare er banken som kan følge med på kommunikasjonen, skriver Eide.

digi.no ba Per Thorsheim om en kommentar også til denne undersøkelsen.

– Resultatene er det ingen grunn til å trekke i tvil, men det er viktig for meg å påpeke følgende:

- Innsyn i transaksjoner vil ha liten interesse, både for kriminelle og for statlige aktører som for eksempel NSA. Førstnevnte kan ikke tjene penger på det, sistnevnte har andre, mer effektive og ikke minst lovlige måter å få tak i informasjon om pengetransaksjoner på.

- Svakhetene som påpekes muliggjør ikke endring av transaksjoner, for eksempel endring av beløp eller overføring til andre kontoer.

Ikke godt nok

– Det som undersøkelsen allikevel avdekker, og som for meg personlig fremstår som en mer interessant svakhet, er at disse webserverne med tilhørende SSL-konfigurasjon åpenbart ikke driftes og følges opp godt nok, skriver Thorsheim.

– Dersom de ved installasjon har hatt et oppsett som på installasjonstidspunktet var i henhold til anbefalt god praksis, så ligger de nå langt bak. Det er vanskelig å se noen teknisk vurdering som rettferdiggjør å kjøre med karakter F. Det er godt kjent at spesielt A/A+-konfigurasjon kan forårsake problemer for en del eldre nettlesere og operativsystem. A- skal meg bekjent være kompatibelt med alt som er relevant å bruke per dags dato av nettlesere, avslutter Thorsheim.