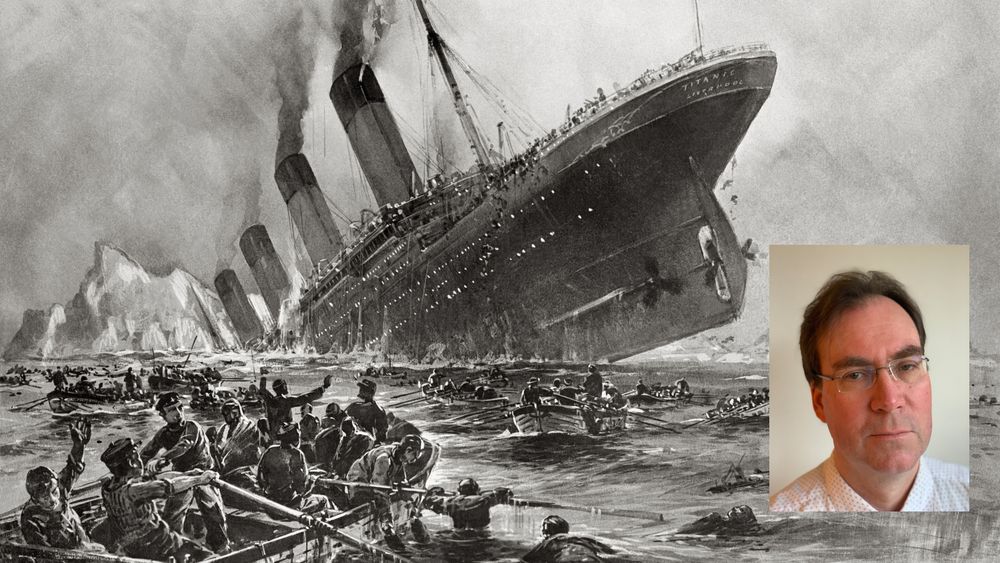

I disse dager er det 110 år siden passasjerskipet Titanic sank. Cirka 1500 mennesker omkom i denne tragiske ulykken i april 1912. Kan vi lære noe av denne katastrofen som er relevant for dataangrep? Ja, for det viser seg at i begge tilfeller så er det en serie med samtidige «sårbarheter» som er til stede.

Hvorfor sank Titanic? Og hvorfor det fikk så store konsekvenser? De fleste vil kanskje svare at det var fordi skipet kolliderte med et isfjell. Og det er jo for så vidt riktig, men skip har krysset Nord-Atlanteren millioner av ganger uten å treffe et isfjell. Og når noen en svært sjelden gang har truffet et isfjell, så har det ikke blitt en så stor katastrofe.

Et interessant spørsmål blir da hvorfor kolliderte akkurat Titanic med et isfjell, og hvorfor ble det så alvorlige konsekvenser av denne kollisjonen? Mye tyder på at det var en rekke sårbarheter til stede som både forårsaket kollisjonen og forsterket konsekvensene. Det var summen av disse sårbarhetene som utløste både kollisjonen og de påfølgende alvorlige konsekvensene. Det var altså mange sårbarheter som slo til samtidig.

Tilsvarende kan overføres til vår tids dataangrep. I mediene får man ofte inntrykk av at det var én spesiell sårbarhet som gjaldt. Som oftest er det i praksis en serie med samtidige sårbarheter som resulterte i et vellykket dataangrep.

Først tar vi for oss Titanic

Det er drøftet i det uendelige hvorfor skipet sank. I korthet kan man si at skipet forliste fordi man ikke tenkte helhetlig forebyggende sikkerhet.

For det første, man ignorerte en rekke sårbarheter, som kunne hindret selve kollisjonen. Noen eksempler:

- kikkertene til de som holdt utkikk etter isfjell var innelåst (svak «systemovervåkning»)

- telegrafisten ble brukt til inntektsgivende fest-telegram, mens varsler om isfjell ble oversett (datidens «twittertrafikk» for rikfolk ble prioritet foran trusselinformasjon)

- kapteinen presset opp farten for mye etter forholdene (dårlig sikkerhetskultur)

Fjerning av én av disse sårbarhetene kunne kanskje ha hindret selve kollisjonen.

For det andre så var det en rekke sårbarheter som økte konsekvensene av kollisjonen, noen utvalgte eksempler:

- det hadde i over en uke vært en brann i en kullhaug, dette kan ha svekket deler av sikkerhetsveggene.

- man evakuerte lugarene med vinduene åpne, vann kom raskere inn i båten slik at den sank raskere.

- det var for få livbåter, og de som var ble ikke godt utnyttet (hundrevis av ledige plasser).

Fjerning av bare én av disse sårbarhetene kunne, på tross av kollisjonen, muligens ha reddet langt flere.

Så kun ett tiltak kunne kanskje hindret selve kollisjonen. Andre tiltak kunne redusert konsekvensene selv om man kolliderte. Men en sårbarhet kommer sjelden alene, det ser vi både med dette skipsforliset og med moderne dataangrep.

Så tar vi for oss et moderne dataangrep

Det må som regel en rekke sårbarheter til samtidig for at et dataangrep skal lykkes, akkurat som med skipsulykker.

Vi kan i denne forenklingen dele opp sårbarhetene i to grupper. Noen sårbarheter gir angriperen det første fotfestet. Andre sårbarheter maksimerer skaden når de først har klart å komme inn én av «dørene».

I første omgang kan vi se på gruppen av vanlige sårbarheter som gir angriper det første fotfeste.

I 2021 fikk en rekke angrep på populære e-postservere og fjernaksess-servere mye oppmerksomhet.

Generelt så var det gjerne tre typer sårbarheter til stede samtidig i mange av disse tilfellene:

- forsinket manuell sikkerhetsoppdatering,

- passord som var lette å gjette, det vil si én-faktor, og

- serveren manglet beskyttelse mot internett.

Alle disse tre sårbarhetene var gjerne nødvendig samtidig for at angriper skulle få et fotfeste inn i virksomheten. Og det motsatte, hadde en av disse tre sårbarhetene vært fraværende, så hadde angriper hatt betydelig mer krevende jobb, kanskje den «digitale kollisjonen» kunne vært unngått.

Så ser vi på gruppen av sårbarheter som øker konsekvensene av at angriperen faktisk klarte å få et fotfeste.

Når angriperen likevel har fått et første fotfeste, så er det viktig for dem å finne en rekke andre sårbarheter for å utføre sitt «oppdrag». Her kunne listen vært svær lang med hensyn til noen vanlige sårbarheter. Vi kan ta noen vanlige eksempler som at

- det manglet nettverkssikkerhet internt i virksomheten slik at angriper lett manøvrerte seg videre,

- sikkerhetskopiene var lett tilgjengelige og overskrivbare for angriperen,

- man hadde kun manuell sikkerhetsoppdatering av virksomhetenes servere og

- man hadde ikke koblet fra servere som ikke lenger var i bruk.

Alle slike sårbarheter hjalp angriperen i å nå sine mål. Hadde én av disse eller de andre sårbarhetene vært fjernet, så hadde kanskje ikke angrepet fått like store konsekvenser.

Det er altså gjerne summen av sårbarheter som gjør et angrep vellykket. Det er ikke så ofte at kun én sårbarhet gjør angrepet vellykket, på tross av hva man kan få inntrykk av i en del medieoppslag.

Enten det er gjelder et skip eller et datasystem, så forekommer sårbarheter sjeldent alene. Og fjerner man minst et par av de mest alvorlige sårbarhetene, så kan man enten fjerne problemet helt eller i alle fall redusere konsekvensene betraktelig. Les gjerne mer om sårbarheter og sikkerhetstiltak på www.nsm.no/digitalutpressing og www.nsm.no/grunnprinsipper-ikt. Lykke til med virksomhetens sikkerhetsarbeide.

IBM krangler med en av landets største offentlige IT-leverandører