Torsdag 26. januar 2023 holdt jeg foredrag på Teknas teknologidag, hvor jeg blant annet snakket om rådet «ikke klikk på suspekte lenker i tekstmeldinger», som mange gir.

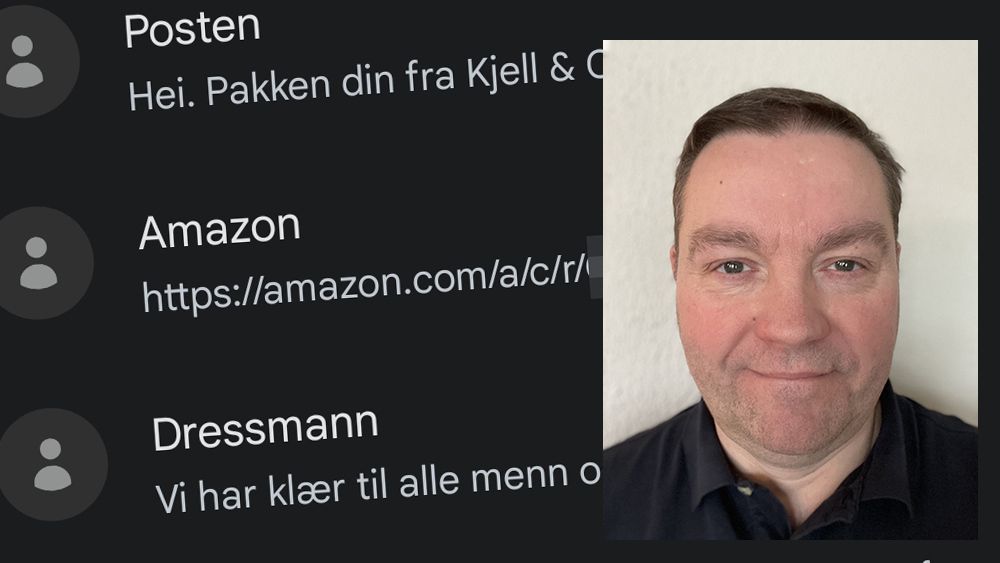

En utfordring med dette rådet er at man får mange uventede e-poster og tekstmeldinger i hverdagen med helt legitime lenker man faktisk må trykke på, selv om man ikke har direkte initiert en prosess for å få dem.

En annen utfordring er at man ikke blir informert om at det som del av en prosess, innebærer at man vil få tilsendt en tekstmelding med en lenke man skal klikke på, for eksempel ved elektronisk signering av en avtale.

En tredje utfordring er at vi mangler en fornuftig forklaring på hva man mener med «suspekt lenke».

Jeg gikk derfor igjennom alle tekstmeldinger fra bedrifter og organisasjoner jeg mottok i 2022, og jeg fant totalt 78 avsendere. Et solid flertall var fra norske virksomheter, men en del var også fra utenlandske selskap, for eksempel Twitter og Coinbase. 12 avsendernavn var numre i lengde 5 til 14 sifre, for eksempel 04800 (DNB) og 47 59 44 20 10 (Helsenorge), mens 66 var ulike navn som for eksempel Telenor, Gjensidige, KPMG, Kry, Vipps, Coop, SAS, Finn og Power. I disse tekstmeldingene kom det 4-, 5-, 6- og 7-sifrede engangskoder. Fra noen kom det passord, hvor samtlige var svært dårlige. Av 20 avsendere med engangskoder var det tre som opplyste i meldingen hvor lenge koden var gyldig, for eksempel fem minutter.

Egen testing

41 avsendere hadde én eller flere lenker i meldingen som ble sendt. Jeg definerer «suspekt lenke» som en lenke til et domenenavn som ikke tilhører avsender, for eksempel bruk av bit.ly, eller som har et navn som ikke naturlig forbindes med avsender. Basert på den definisjonen hadde 16 avsendere lenker som faller i kategorien «suspekt lenke», og de kom fra ulike organisasjoner som Bergen kommune, Nordic Choice Hotels, Power, Tryg, Telenor og KPMG. Jeg har til gode å undersøke om disse organisasjonene selv har informert offentlig at de bruker slike lenker og hvordan man som sluttbruker kan verifisere ektheten uten å klikke for å se hva som skjer.

Videre har jeg fått testet hvorvidt det var mulig å sende spoofede tekstmeldinger fra alle avsenderne. Jeg har selv Telenor-abonnement, og av 78 avsendere var det kun fire som ikke kom gjennom: DNB (både et nummer og et navn), Finn og Norsk Tipping. Alle de øvrige avsenderne kan misbrukes til svindel ved å sende SMS i deres navn til norske forbrukere, samtidig som de ser ut som om de kommer fra korrekt avsender. Teleoperatørene har muligheter for å forhindre dette, men det krever at organisasjonene selv kontakter teleoperatørene og ber om nødvendige sikkerhetstiltak. Det er også en skjebnens ironi at Telenor selv ikke ser ut til å ha sperret for spoofing av sitt eget navn overfor sine egne kunder: spoofede tekstmeldinger fra «Telenor» går gjennom til deres egne kunder.

Rådet om ikke å klikke på suspekte linker i tekstmeldinger og e-post, er fornuftig, men først må de som skal sende ut legitime meldinger, sørge for at de ikke oppfattes som svindelforsøk. Frem til det skjer er det fullt forståelig at folk blir lurt.