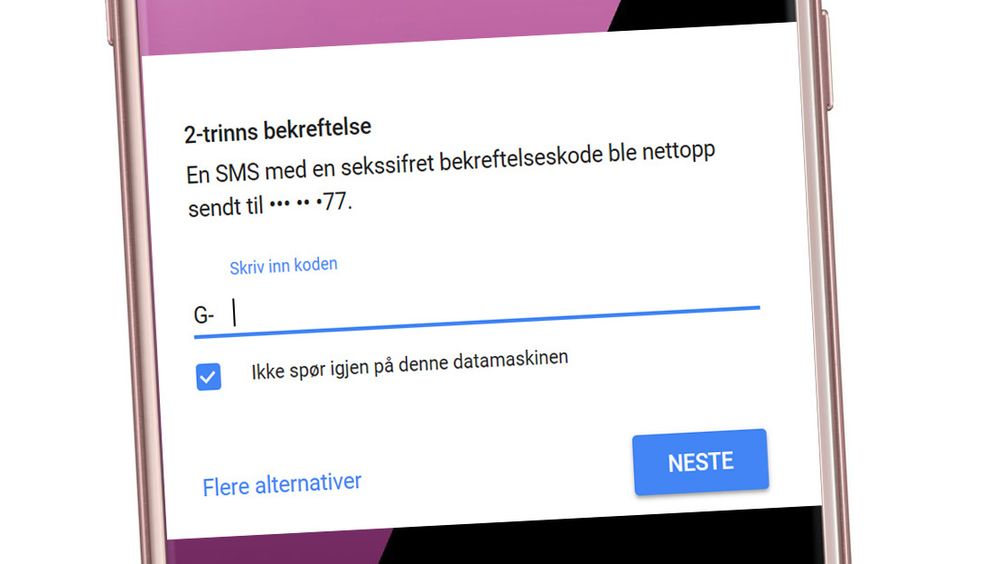

Autentisering med to faktorer har blitt vanlig på en rekke tjenester på internett. Det innebærer at brukeren må oppgi en engangskode i tillegg til det vanlige passordet ved innlogging.

Dermed er det ikke nok bare å finne ut brukernavnet passordet til kontoeieren. Innbruddstyven må også raskt få tilgang til engangskoden, som gjerne sendes som SMS, epost eller vises i en egen app.

Dette kan være vanskelig å få til, noe som gjør at to-faktor autentisering i mange tilfeller gir betydelig bedre sikkerhet enn brukernavn og passord alene.

Phishing

Men hva om man bare omgår hele problemstillingen? Det er dessverre enklere enn man skulle tro. I alle fall dersom brukeren ikke hele tiden er svært oppmerksom på hvilke lenker vedkommende klikker på.

I en temmelig fersk video demonstrerer Kevin Mitnick, en av tidenes mest kjente hackere – i dag Chief Hacking Officer hos KnowBe4, hvordan det er mulig å logge seg inn på blant annet LinkedIn-kontoen til andre personer, selv om to-faktor autentisering er aktivert.

Utgangspunktet for å få dette til er å narre LinkedIn-brukeren til å logge seg inn på en side som ser ut til å være LinkedIn, men som kontrolleres av angriperen.

Hver dag narres trolig tusenvis av mennesker til å klikke på ondsinnede lenker i godt tilpassede phishingmeldinger som sendes som per epost. Dette er også framgangsmåten som Mitnick benytter i videoen.

Evilginx

I videoen ser vi at brukeren sendes til et nettsted med en innloggingsside på LinkedIn. Denne falske leveres av en webserver hvor også programvaren Evilginx kjøres. Denne er utviklet av sikkerhetsforskeren Kuba Gretzky. Evilginx er ikke lagd for å brukes som et angrepsverktøy, men kan helt klart brukes som nettopp dette.

_logo.svg.png)

Det Evilginx gjør, er først å sende innloggingsdataene videre til det virkelige nettstedet, i dette tilfellet LinkedIn. Dersom LinkedIn aksepterer innloggingen, blir phishing-offeret logget inn – men all trafikken sendes gjennom nettstedet

I bakgrunnen, fordi kommunikasjonen mellom LinkedIn og brukeren stadig ledes gjennom angriperens server, kan Evilginx fange opp alt som skal til for å logge seg inn som brukeren.

Selv om brukerens brukernavn og passord nok også kan registreres, er dette helt unødvendig.

Session-cookie

Det angriperen er ute etter er en cookie som identifiserer brukeren. Mitnick kaller det for en session-cookie, men den aktuelle cookien som brukes i demonstrasjonen heter «li_at» og utløper først etter et år.

Slike cookier brukes gjerne til to ting.

Det ene er å gjenkjenne brukerne når de går fra én side til en annen på det samme nettstedet. Da slipper brukerne å logge seg inn på nytt for hver nye side. Denne cookien slettes når nettleseren stenges.

I tillegg tilbyr mange nettsteder å huske brukeren også mellom nettleserøkter, slik at brukeren ikke trenger å logge seg inn på nytt så lenge det er den samme nettleseren som brukes. Den nevnte cookien til LinkedIn brukes tilsynelatende til dette.

Evilginx lagrer innholdet i denne cookien i en loggfil, i et format som gjør at den enkelt kan kopieres og limes rett inn i utviklerkonsollen i blant annet Chrome, etter at man først har gått inn på nettstedet.

Dette vises i videoen lenger opp i saken.

Når angriperen deretter laster siden på nytt, er han innlogget som den ønskede brukeren.

Ikke bare LinkedIn

LinkedIn er her bare brukt som eksempel. Den samme teknikken fungerer stort sett overalt, for eksempel også hos Google.

Gretzky har skrevet en langt mer detaljert gjennomgang av Evilginx i dette blogginnlegget. Der skriver han at den eneste variabelen som det ikke er enkelt for angriperen å ta kontroll over, er IP-adressen til den angrepne brukeren.

Nettstedene bør derfor sørge for at ikke flere IP-adresser samtidig benytter den samme session-ID-en. Oppdages det at dette skjer, bør begge logges ut.

Mitnicks råd for å hindre at brukerne lar seg narre av phishingangrep, handler om å oppdra brukerne. Han nevner blant annet at virksomheter bør simulere slike angrep slik at brukerne «vaksineres» mot å la seg narre av slike angrep.

– Viktigst, du er nødt til å stoppe, se og tenke, før du klikker på den lenken, avslutter Mitnick.