Forskerne som har oppdaget sårbarheter knyttet til visningen av epost som er kryptert med PGP eller S/MIME, har valgt å offentliggjøre detaljene om sårbarhetene. Opprinnelig var planen at de skulle publiseres tirsdag morgen, men en annen part har brutt avtalen om å holde igjen detaljene.

Det som er klart er at det ikke er selve krypteringen som har blitt knekket. I stedet dreier det seg om det forskerne kaller for bakkanaler eller eksfiltreringskanaler i klientprogramvaren. Disse kan stenges av brukerne selv, noe vi kommer tilbake til lenger ned i saken.

Det er ikke slik at brukerne rådes til å unngå å bruke PGP eller S/MIME. I stedet bes de sikre at sårbarhetene ikke kan utnyttes når de dekrypterer meldingene.

En forutsetning for å utnytte sårbarhetene er uansett at angriperen har tilgang til brukerens epost. For å kunne lese meldingen i klartekst, må angriperen først få tilgang til den krypterte teksten.

HTML

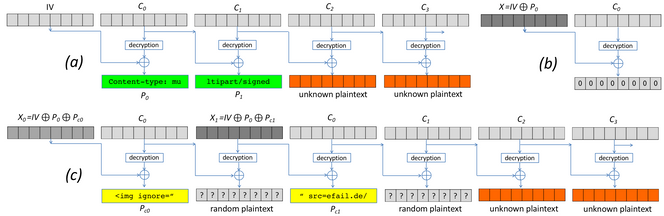

Deretter kan angriperen opprette en ny, HTML-basert epostmelding som sendes til eieren av den krypterte eposten. Deretter utnyttes det faktum at en epost godt kan bestå av både krypterte og ikke-krypterte deler.

Dersom angriperen starter eposten med en ukryptert del, kan det for eksempel settes inn en bildetagg (IMG) eller annet HTML-element som kan laste en ekstern ressurs som ligger på en server som angriperen kontrollerer. I eksemplet med IMG-taggen går trikset ut på å ikke avslutte verdien til SRC-parameteren med et anførselstegn.

I stedet settes den krypterte teksten inn rett etter bildeadressen, før eposten avsluttes med en HTML-del hvor de resterende delene av IMG-taggen (">) kommer først.

Selv om HTML-innholdet og den krypterte teksten ikke har samme innholdstype (MIME), blir ikke disse delene isolert av epostklienten.

Blir en del av nettadressen

Straks mottakeren av eposten velger å dekryptere den krypterte teksten i meldingen fra angriperen, blir denne en del av nettadressen til bildet. Dersom brukeren har valgt at bilder automatisk skal lastes i epostmeldinger, forsøker klienten nå å laste et bilde hvor hele den dekrypterte teksten er en del av nettadressen.

Denne adressen, inkludert den dekrypterte teksten, kan angriperen lese i loggene til webserveren som leverer bildet.

Av de 48 epostklientene forskerne testet, var automatisk lasting av bilder aktivert som standard i 13 klienter.

– Det er svært overraskende at slike sårbarheter fortsatt er til stede i nåværende versjoner av Thunderbird og Apple Mail, skriver forskerne i rapporten.

Utdatert teknologi støttes fortsatt

Den andre sårbarheten eller angrepsmetoden, som kalles for CBC/CFB Gadget Attack, er mer komplisert, i alle fall å forstå. Her dreier det seg om å utnytte sårbarheter i spesifikasjonene til OpenPGP og S/MIME for å hente ut klarteksten.

I disse angrepene utnyttes det at både OpenPGP og S/MIME støtter utdaterte kryptografiprimitiver som det mulig for en angriper å sette inn, fjerne eller endre rekkefølgen på blokker med chiffertekst, samt å utføre endringer av klarteksten, uten å måtte ha tilgang til krypteringsnøkkelen.

Dette kan brukes til å sette inn for eksempel en IMG-tagg i den krypterte klarteksten. Detaljene om hvordan dette gjøres, kan leses i rapporten og på denne siden.

Botemidler

På kort sikt er det to ting mottakere av kryptert epost kan gjøre.

Det ene er å unngå å dekrypterer meldingene i selve epostklienten. I stedet kan dette gjøres ved å kopiere den krypterte teksten over i en separat klient og gjøre dekrypteringen der.

Det andre er å deaktivere all gjengivelse av HTML-innhold i epostklienten. Da vil det ikke bli sendt forespørsler om lasting av eksternt innhold.

På litt lengre sikt vil det ifølge forskerne være nødvendig for noen leverandører å komme med sikkerhetsfikser som enten fjerner de nevnte sårbarhetene, eventuelt gjør dem langt vanskeligere å utnytte.

I tillegg er det nødvendig å oppdatere både OpenPGP- og S/MIME-standardene. Angrepene utnytter både sårbarheter og ikke-definert atferd i disse, i tillegg til i MIME-standarden.

Leste du denne? Derfor elsker NSA PGP-kryptering

Artikkelen er oppdatert med de uthevede avsnittene i begynnelsen av saken.