Den anerkjente sikkerhetsforskeren Tavis Ormandy ved Google Project Zero har avdekket en alvorlig sårbarhet i Windows som gjør det mulig for hackere å ta full kontroll over en Windows-PC. Den skal være forholdsvis enkel å utnytte, og har eksistert i Windows helt siden Windows XP, skriver blant The Register.

Sårbarheten befinner seg i det som kalles Text Services Framework, nærmere bestemt i en protokoll som kalles CTextFramework (CTF). Ifølge Ormandy er dette en gammel, kompleks og ganske obskur protokoll som er full av sikkerhetshull som kan utnyttes via applikasjoner som håndterer tekst på skjermen.

BlueKeep er tilbake og truer nye Windows-maskiner. Microsoft advarer og ber kundene oppdatere nå

Når en bruker starter enn applikasjon, starter Windows også en CTF-klient for applikasjonen. CTF-klienten mottar instruksjoner fra CTF-serveren om blant annet systemspråk og tastaturoppsett.

Ormandy oppdaget imidlertid at kommunikasjonen mellom CTF-klientene og CTF-serverne ikke er autentisert og sikret godt nok – det er ingen tilgangskontroll.

«En hvilken som helst applikasjon, en hvilken som helst bruker – til og med prosesser som kjører i en sandkasse – kan koble seg til en hvilken som helst CTF-sesjon. Klienter forventes å rapportere tråd-ID, prosess-ID og HWND (vindusreferanse. Red. anm.), men det er ingen autentisering involvert og du kan enkelt og greit lyve», skriver Ormandy i sin rapport.

Det er heller ingenting som forhindrer noen i late som de er en CTF-tjeneste og få andre applikasjoner til å koble seg til denne falske CTF-tjenesten – selv om applikasjonene har admin-rettigheter.

CTF vil kunne gjøre det mulig å unnslippe sandkasser og eskalere privilegier, ifølge Ormandy.

Angrep via Notepad

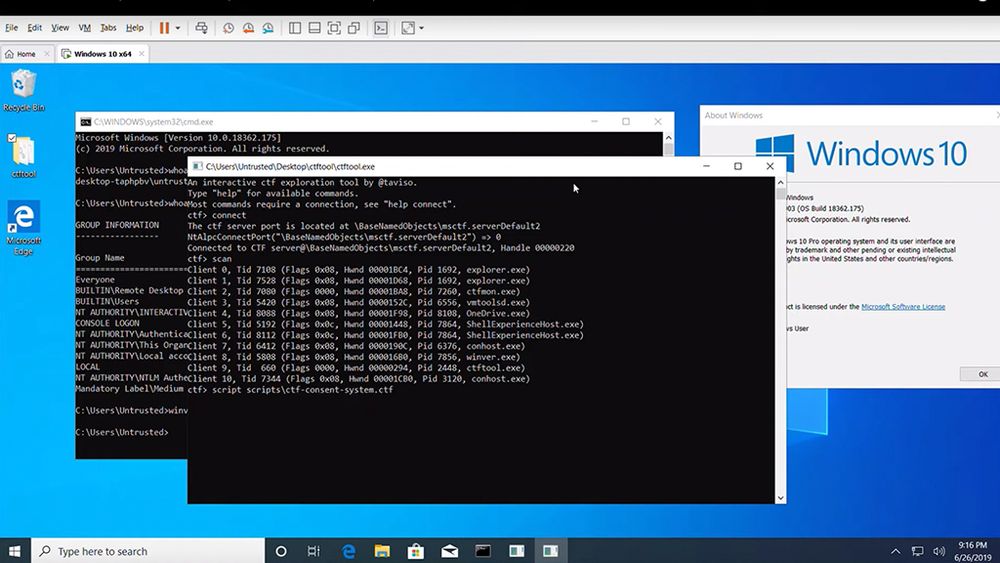

Ormandy har laget et «proof-of-concept»-verktøy som utnytter CTF-sårbarheten via Notepad til å åpne opp Windows' kommandolinjeverktøy med fulle administratorrettigheter.

Ifølge Ormandy kan et slikt angrep videreutvikles ved at noen kan injisere kommandoer i et terminalvindu med systemrettigheter eller lese passord når brukere logger inn. Et slikt angrep kan gjennomføres også av en AppContainer-prosess (som kjører i en sikker sandkasse).

_logo.svg.png)

Ormandy demonstrerer et annet mulig angrep hvor han tar kontroll over UAC-dialogboksen – den som dukker opp når en applikasjon forsøker å gjøre endringer i Windows-systemet. Ved å bruke ShellExecute() og «runas» til å kjøre consent.exe kan en angriper i praksis gi seg selv fulle systemrettigheter.

Se video av hvordan angrepet gjennomføres her:

Angriperen må allerede ha tilgang til maskinen

Til slutt må det understrekes at for at en angriper skal kunne utnytte CTF-sårbarhetene, så må vedkommende allerede ha programkode kjørende på den aktuelle PC-en – altså på en eller annen måte ha klart å plante skadevare på PC-en. Og da er man gjerne ille ute uansett.

Ormandy avslutter med å si at selv uten bugs, så gjør CTF-protokollen det mulig for applikasjoner å utveksle informasjon og lese innhold fra hverandre. Alle feilene i protokollen gjør det imidlertid mulig å ta kontroll over en nesten hvilken som helst applikasjon. Han mener det vil være interessant å se hvordan Microsoft vil modernisere protokollen.

Kildekoden til verktøyet Ormandy har laget for å utnytte sårbarhetene i CTF ligger tilgjengelig på Github, og er ment brukt for blant annet å analyse sikkerheten i Windows.

Microsoft har gitt ut en sikkerhetsfiks (CVE-2019-1162) som vi anbefaler at alle installerer så snart som mulig.

Dette er ikke den eneste alvorlige sårbarheten som har dukket opp. Sårbarheter i Remote Desktop Service (RDS) gjør det mulig for ondsinnet programvare med dataorm-egenskaper å spre seg automatisk mellom PC-er. Du kan lese mer om dette her.