At man ved å måle strømforbruket i sanntid i teorien kan finne ut hva en dataprosessor til enhver tid gjør - og dermed også for eksempel hvilke krypteringsnøkler den benytter - har vært kjent en stund. Selv om metoden i teorien kan benyttes, er det så komplisert å gjøre det nøyaktig nok, at man ikke anser det som spesielt farlig eller plausibelt. I tillegg må man ha fysisk tilgang til maskinen prosessoren sitter i, samtidig som man analyserer målingene fra den.

But there's a new cowboy in town: Hertzbleed.

Bleeding hertz

Forskerteamet som har funnet metoden kaller den det fordi den er delvis basert på prosessorens frekvens og strømforbruk. Takket være en funksjon som alle moderne prosessorer har, nemlig at de justerer frekvensen og strømforbruket etter behov, har metoden ifølge forskerne blitt langt lettere å bruke.

Justeringene av prosessorens frekvens går nemlig så raskt at man i teorien kan beregne seg frem til kryptonøkler og lignende. Alt det krever er en periode hvor man analyserer hvordan prosesoren svarer på visse spørringer, og dette kan gjøres på avstand. Dermed trenger man ikke lenger ha fysisk tilgang til prosessoren i analysefasen, slik man måtte før.

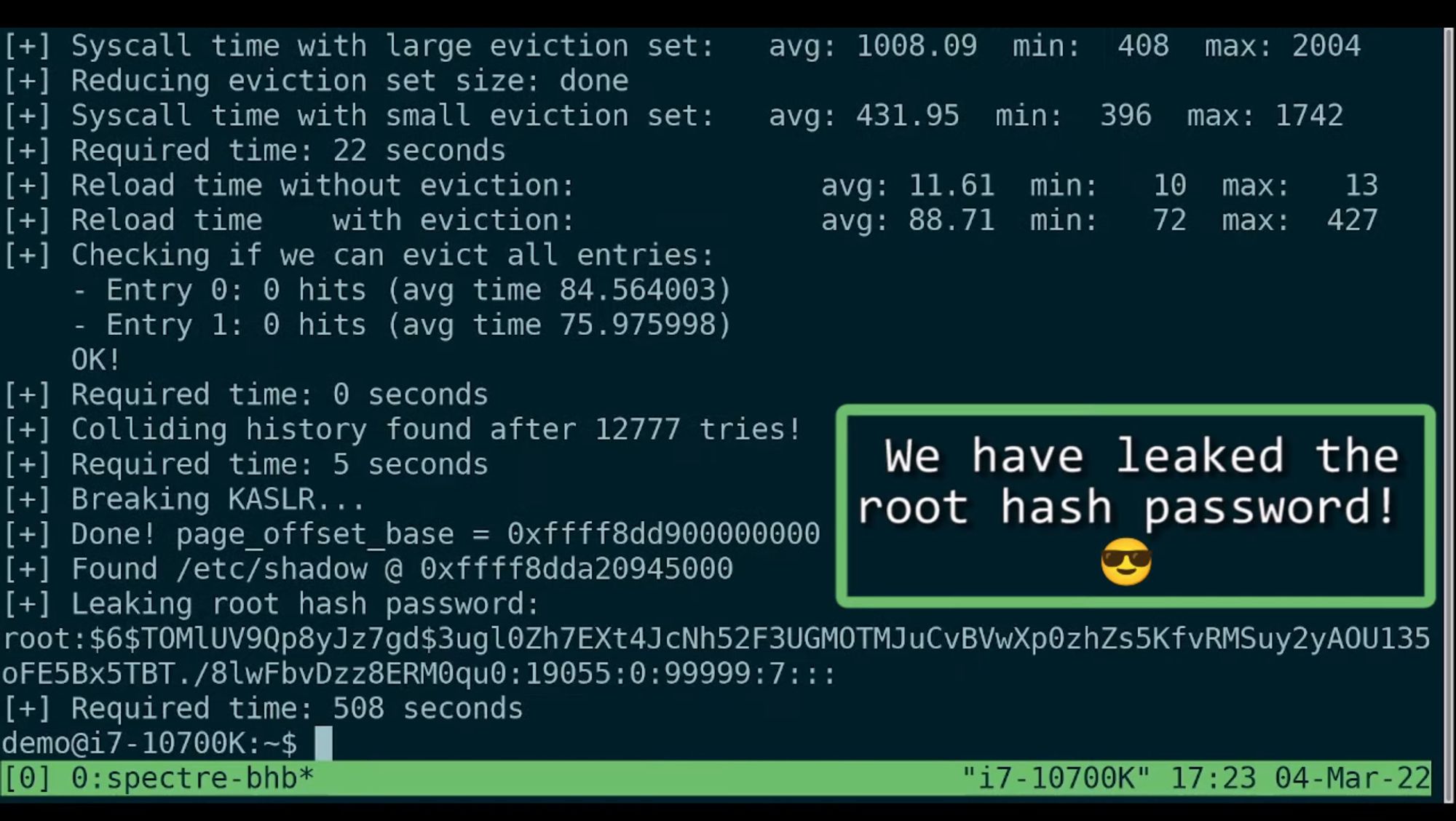

Nye CPU-sårbarheter rammer både AMD, ARM og Intel

I korthet er det forskjellig hvilken frekvens prosessoren bruker for å regne ut 2022 + 23823, enn den bruker for regnestykket 2022 + 24436, skriver Ars Technica.

Forskerne skal ha testet sin metode ut med prosessorer i Intels 8, 9, 10 og 11 generasjons prosessorer, og uttaler at også AMDs Ryzen-prosessorer og Intels Xeon er sårbare for denne typen angrep. ARM-prosessorer kan også være sårbare, men det er ikke bekreftet, skriver forskerne i sin blogg.

Bør du være bekymret?

Neppe. Databandittene må være av det spesielt motiverte slaget dersom de tenker å benytte denne metoden for å finne kryperingsnøklene dine. På den annen side er det jo også slik at ulike lands dissidenter og lignende - foruten å nevne journalister - faktisk ER utsatt for slike spesielt motiverte aktører.

Det ser heller ikke ut til at Intel betrakter denne sårbarheten som spesielt realistisk i praksis.

En opplagt vei til å beskytte seg mot sårbarheten er å slå av funksjonen som klokker ned prosessoren når den ikke har så mye å gjøre. Da vil den imidlertid kjøre på full guffe hele tiden, og dermed bruke langt mer strøm og utvikle mye mer varme.

Sårbarhet gjør det mulig å omgå forsvarsmekanisme i Apples M1-prosessor