Denne uken har vært vanskelig for flere av nettstedene til de offentlige myndighetene. Både Altinn og NAV har lekket personopplysninger.

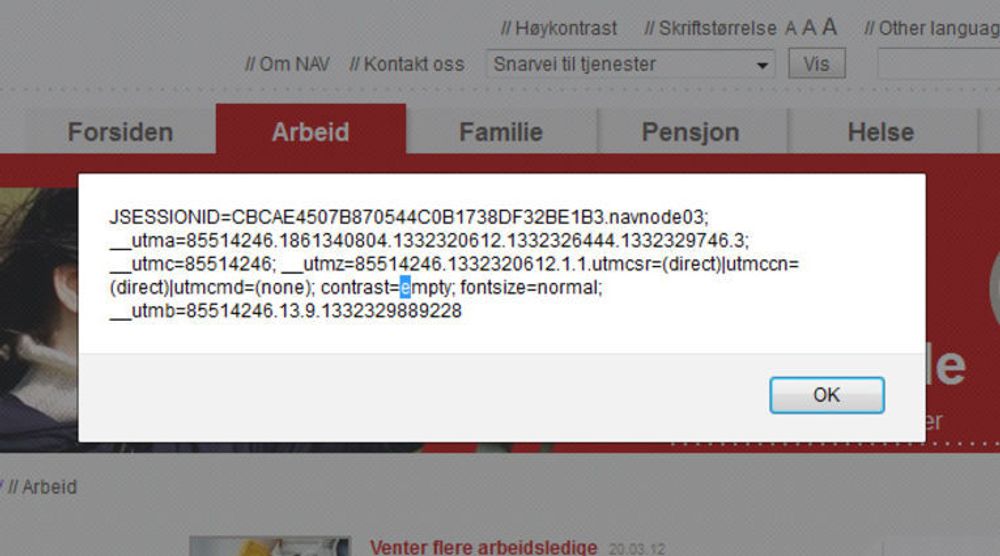

Men problemene er ikke begrenset til dette. I går kunne den selvstendige IT-konsulenten Einar Otto Stangvik fortelle til digi.no at han hadde funnet en sårbarhet på nettstedet til NAV. Ved hjelp av en enkel manipulering av URL-en til en side på nettstedet, kunne Stangvik demonstrere at det var mulig å hente ut sesjonsidentifikatoren til brukeren. Se bildet i toppen av saken.

Denne identifikatoren brukes til å gjenkjenne brukeren når vedkommende beveger seg fra en side til den neste, uten å måtte logge inn på nytt.

URL-en som ble benyttet er den følgende:

http://www.nav.no/Arbeid?show=%22style=%22position:absolute;left:0px;top:0px;width:2000px;height:1000px;display:block; background:transparent%22onmouseover=%27alert%28document.cookie%29%27x=%22

Den fungerte trolig bare med Firefox.

– Ved å sende lenker som inneholder JavaScript (til ofrene, red. anm), så kan en angriper få tilgang til sesjonsidentifikatoren til offeret som åpner lenken, samt kalle opp tjenester, utføre handlinger eller lese ut personlig informasjon som ligger lagret – som om de ble utført av offeret, skriver Stangvik til digi.no.

Dette innebærer i praksis at angriperen overtar økten til offeret og kan forsette der offeret slapp. En forutsetning for at dette skulle fungere, er at offeret ikke hadde logget ut av NAV før vedkommende klikket på den manipulerte lenken. En annen forutsetning er at det hele tiden benyttes samme nettleser.

Stangvik forklarer at sårbarheten utnytter tilgjengelighetssystemet hos Nav.

– Enkelt forklart legger det til skjulte lenker med hurtigtaster som brukeren kan benytte for å nå hovedmeny osv. Ved å manipulere urlen, så kan ekstra innhold sendes inn i disse tilgjengelighetslenkene, som kjører JavaScript i det brukeren flytter / holder musa over websiden, skriver Stangvik.

Han mener at sårbarheten påvirket alle sider hos NAV, inkludert Ditt NAV-sidene samt sidene som integrerer mot andre tjenester.

Digi.no tok i går ettermiddag kontakt med Nina Aulie, IKT-direktør i NAV, og fortalte om sårbarheten. Hun lovet da å ta affære. Noen få timer senere kunne hun fortelle at sårbarheten har blitt fjernet, noe som tyder på at rettingen ble høyt prioritert.

– Dette burde vi ha funnet og løst raskere. Feilen har ligget i gamle maler i publiseringsløsningen på nav.no. Disse er nå oppdatert og feilen skal dermed være fjernet. Vi i NAV er ikke kjent med at mangelfull oppgraderingen av maler har medført at innloggingssesjon til nav.no sine selvbetjeningsløsninger har vært utsatt, skriver Aulie.

MinID

Men dette var ikke det eneste sikkerhetsproblemet Stangvik fant på offentlig eide nettsteder i går. Fra en hvilken som helst webside kunne man lenke til en gitt JavaScript-fil på nav.no. Dersom nettleserbrukeren samtidig var logget på et nettsted via MinID, kunne eieren av den nevnte websiden få tilgang til det faktiske navnet til brukeren. Stangvik hadde lagt ut et konseptbevis på denne siden, men det er nå blitt fjernet, etter at Difi ble varslet om sikkerhetsproblemet.

Les også:

- [26.03.2012] Vil ikke ha havarikommisjon

- [21.03.2012] Dataglipp også hos Nav

- [20.03.2012] Ny skandale rammer Altinn