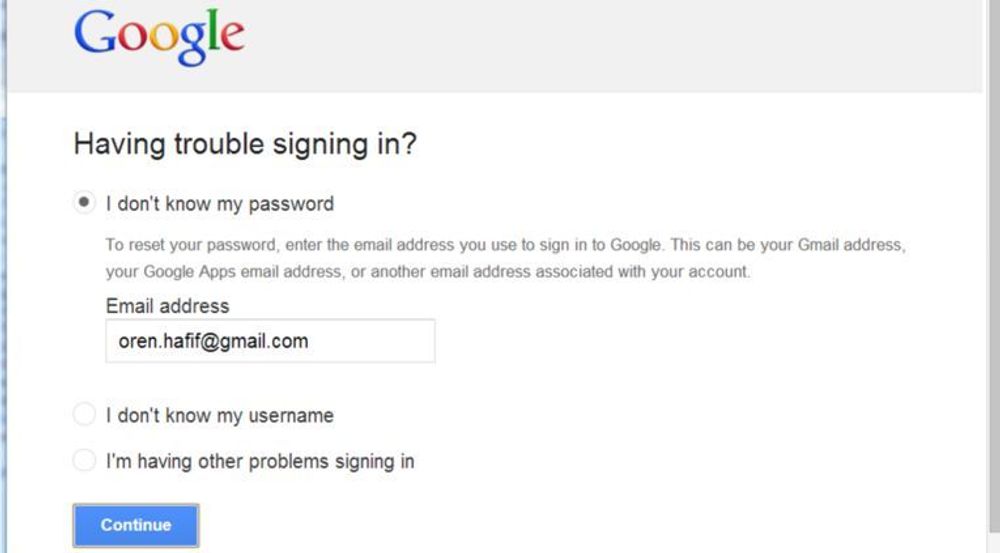

Google meldte i forrige uke om at selskapet en uke tidligere hadde fjernet mer enn 20 sårbarheter som var blitt rapportert inn via selskapets dusørprogram. Blant disse sårbarhetene var en alvorlig sårbarhet i systemet for resetting av brukerpassord som har blitt funnet av IT-sikkerhetsspesialisten Oren Hafif.

Vi skal ikke gå inn på alle detaljene – de kan leses her, men sårbarheten gjorde det mulig å få tilgang til Google-/Gmail-kontoer ved hjelp av ganske troverdig phishing. Ikke minst det at det hele har kunnet gjøres med bare google.com-adresser, bidro til troverdigheten. Det er dog ikke kjent at slike angrep faktisk har blitt gjort.

Sårbarheten åpnet for angrep som kombinerer «cross-site scripting» (XSS) med «cross-site request forgery» (CSRF). Begge deler handler om å utnytte brukerens tillit til kjente systemer.

I konseptbeviset blir brukeren tilsendt en e-post hvor vedkommende bes bekrefte eierskapet til en Gmail-konto ved å klikke på en lenke som er oppgitt i e-posten. Lenken vil gå via angriperens nettsted, men det kan for eksempel ligge på Google Sites. Derfra omdirigeres nettleseren til Googles faktiske side for bekreftelse av kontoeierskap, men URL-en inneholder skriptkode som gjør det mulig for angriperen å fange opp det nye passordet brukeren etter hvert skriver inn.

I konseptbeviset omtales ikke Googles to-trinns verifisering, hvor brukeren vanligvis også må taste inn en engangskode hentet fra en mobilapplikasjon eller SMS, i tillegg til passordet. Brukere som har aktivert dette, vil i mindre grad være utsatt ved passordlekkasjer, både av den nevnte typen og av den typen som berører millioner av Adobe-brukere.

Ifølge Hafif ble sårbarheten fjernet ti dager etter at han varslet Google.