Microsoft kom i går med sikkerhetsoppdateringer som til sammen fjerner over hundre sårbarheter i selskapets produkter. Flere av sårbarhetene har kritisk alvorlighetsgrad. Det innebærer stort sett at de åpner for fjernkjøring av vilkårlig kode i systemet.

Blant alle disse er det én sårbarhet som har fått ekstra mye oppmerksomhet, også fra Microsoft selv. Det er en sårbarhet i Windows DNS Server som potensielt kan bli utnyttet av ormer, det vil si skadevare som sprer seg selv fra system til system uten brukerinteraksjon. Den er gitt 10,0 poeng i Common Vulnerability Scoring System (CVSS), noe som er den aller høyeste verdien.

Mens Trump krevde å overta Grønland, åpnet Danmark telenettet sitt for amerikansk KI

Kun i Windows Server 2003 og nyere

Sårbarheten ble introdusert med Windows Server 2003 og finnes i alle nyere versjoner av serveroperativsystemet, men ikke i andre Windows-versjoner. Den kan utnyttes dersom serveren er satt opp som DNS-server for et nettverk. Da kan sårbarheten utnyttes til å fjernkjøre kode i konteksten til Local System Account ved å sende spesielt utformede forespørsler til serveren.

Local System Account er en konto med større privilegier i systemet enn vanlige brukerkontoer, noe som ifølge Check Point Research, som oppdaget sårbarheten, gjør at angriperen kan oppnå rettigheter som Domain Administrator.

Signal-grunnlegger med Chat GPT-konkurrent: Skal ivareta privatlivet

«SigRed»

Microsoft ble informert om sårbarheten den 19. mai i år. Check Point Research kaller den for «SigRed», oppkalt etter funksjonen SigWireRead i programvaren dns.exe. Ifølge Check Point håndterer funksjonen responstypen SIG (signatur).

Sårbarheten er skyldes en heltalls overflytsfeil som leder til en heap-basert buffer-overflytsfeil. Den kan utnyttes gjennom litt kreativ bruk av DNS-responser med overdrevent mye data. Teknikken er nærmere beskrevet i dette blogginnlegget.

Smugling via HTTP

I utgangspunktet avhenger slik utnyttelse av at angriperen allerede har fotfeste i lokalnettet som DNS-serveren betjener. Men sikkerhetsforskerne hos Check Point Research har også funnet en teknikk som åpner for fjerntilgang. Den dreier seg om å smugle DNS-meldinger inne i HTTP.

Fordi Windows DNS Server støtter DNS også over TCP (i tillegg til UDP), er det mulig for en angriper å lokke en person på innsiden av lokalnettet til å åpne en ondsinnet webside, som via brukerens nettleser kan sende en HTTP POST-forespørsel med en innbakt DNS-spørring til den interne DNS-serveren med å bruke TCP-port 53.

Angrepet forutsetter at brukeren benytter en nettleser som støtter HTTP-forespørsler over TCP-port 53. Ifølge Check Point Research tillater ikke nettlesere som Chrome og Firefox dette, men Internet Explorer og EdgeHTML-baserte Edge har ikke slike restriksjoner.

Et slikt HTTP-basert angrep avhenger dog av samhandling med en bruker, og inngår dermed ikke i det som skal gjøre det mulig for ormer å utnytte sårbarheten.

I det hele tatt nevner Check Point Research i liten grad muligheten for ormer. Det er Microsoft selv som har påpekt den muligheten, uten å gå i detalj.

Forsvaret tettet kritisk hull i sentralt system etter tre uker

Alternativ løsning

Check Point Research opplyser at selskapet på forespørsel fra Microsoft har holdt tilbake noen detaljer om hvordan angrepene kan utføres. Dette for å gi de berørte systemadministratorene tid til å patche systemene.

– Vi mener at en besluttsom angriper vil kunne utnytte sårbarheten. Vellykket utnyttelse av denne sårbarheten vil ha alvorlig innvirkning, siden du ofte finner Windows Domain-miljøer som ikke er patchet, spesielt domenekontrollere. I tillegg kan noen internettilbydere til og med ha satt opp sine offentlige DNS-servere som WinDNS, skriver sikkerhetsforskerne i blogginnlegget.

Det er ikke kjent at sårbarheten har blitt utnyttet i angrep, men det anbefales at man installerer sikkerhetsoppdateringen så raskt som mulig. Dersom dette ikke er aktuelt, finnes det en midlertidig løsning som eliminerer sårbarheten, nemlig å sette maksimumslengden til DNS-meldinger over TCP til 0xFF00. Dette gjøres ifølge Microsoft med følgende to kommandoer:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters" /v "TcpReceivePacketSize" /t REG_DWORD /d 0xFF00 /f

net stop DNS && net start DNS

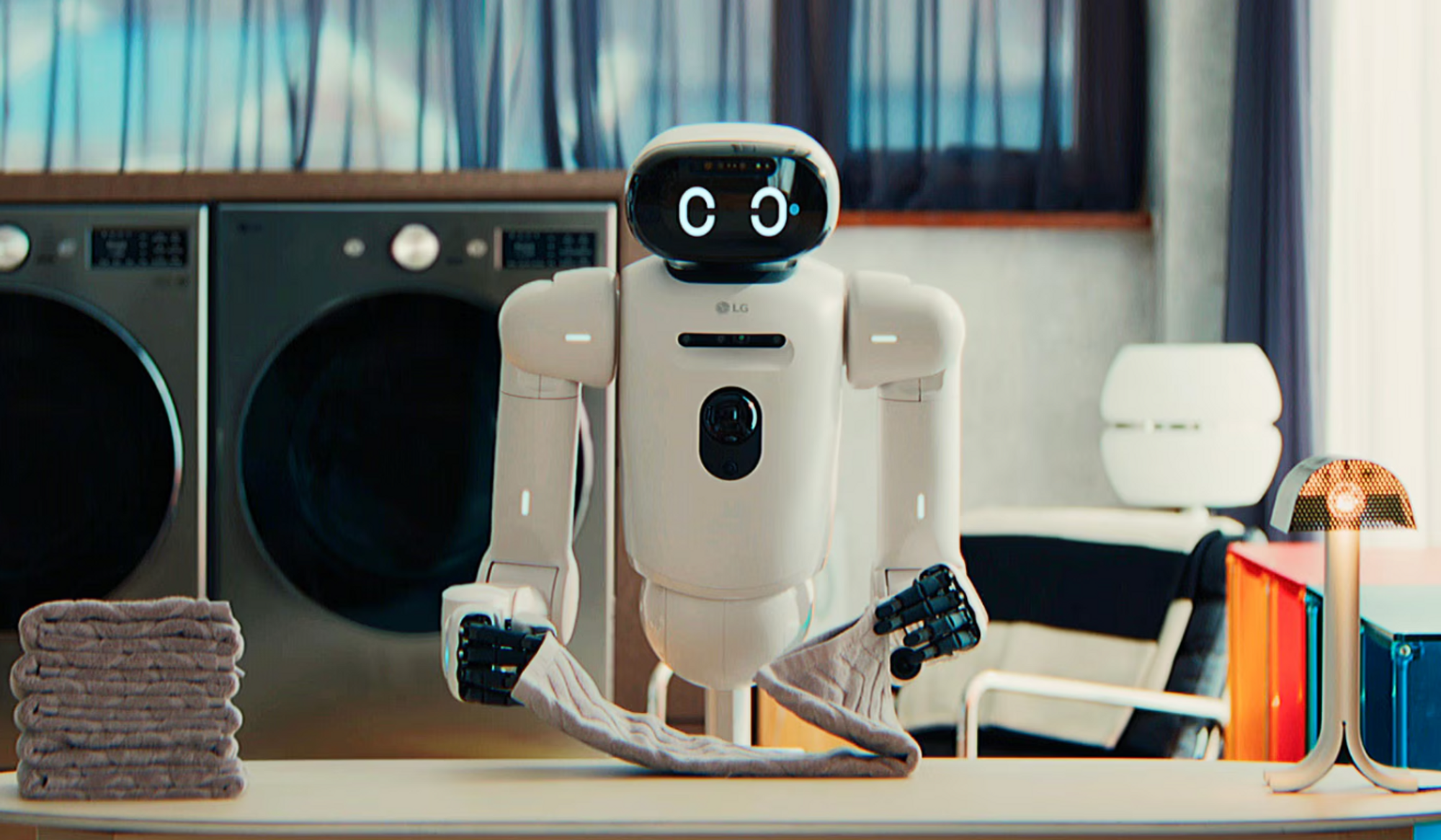

Snart skal denne KI-roboten kunne ta oppvasken din