CCleaner (Crap Cleaner) er et populært Windows-program som brukes av mange for å rydde opp og fikse problemer med trege PC-er – og ifølge Avast, selskapet som eier CCleaner, har programmet blitt lastet ned mer enn to milliarder (!) ganger.

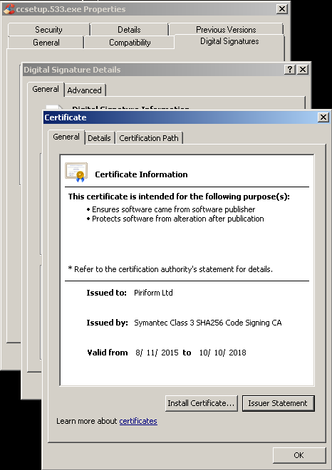

Nå har sikkerhetseksperter ved Cisco Talos oppdaget at nedlastingsservere hos Avast har blitt kompromittert, og det er funnet skadevare i CCleaner versjon 5.33 og i CCleaner Cloud 1.07.3191. Dette til tross for at det tilsynelatende har vært en legitim versjon med en gyldig signatur fra Piriform, selskapet som har laget CCleaner og som ble kjøpt opp av antivirusselskapet Avast i juli.

Ved å installere denne versjonen av CCleaner kan PC-en bli en del av et botnet. Ifølge The Verge sier en talsperson fra Avast at så mange 2,27 millioner brukere har blitt berørt av angrepet. Men Piriform mener de skal ha klart å forhindre skade som følge av angrepet, ved å få stengt ned en server som angrepskoden ville prøve å få kontakt med, via et samarbeid med amerikanske myndigheter .

– Piriform tror at brukerne er trygge nå, ettersom vår etterforskning indikerer at vi klarte å fjerne trusselen før den ble i stand til å gjøre skade, sier talspersonen fra Avast.

Alle nedlastinger mellom 15. august og 12. september er berørt

Angrepet skal ha blitt oppdaget av Avast den 12. september, og ifølge Reuters kom de med en ny versjon der skadevaren var fjernet senere samme dag. En ny versjon av CCleaner Cloud kom den 15. september.

Det som antagelig har skjedd, er at en hacker har klart å få tilgang til en maskin som brukes til å produsere CCleaner.

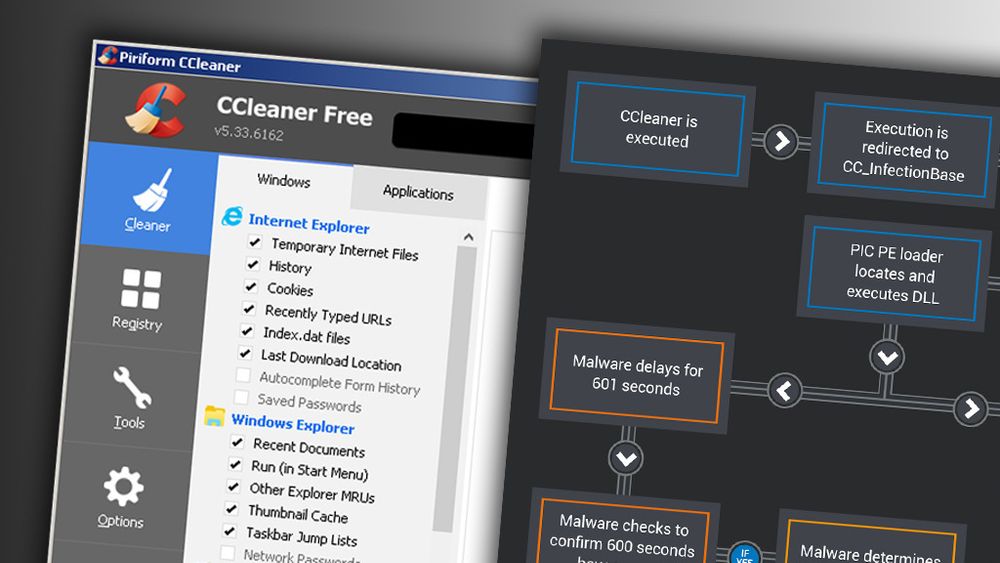

Cisco Talos har en detaljert beskrivelse av hva som har skjedd. De skriver at de oppdaget problemet den 13. september da de gjennomførte betatesting av en ny teknologi de jobber med som skal oppdage angrepskode (exploits). Det viste seg at det var installasjonsfilen til CCleaner 5.33 som fikk alarmen til å gå. I tillegg inneholdt 32-bits binærfilen til CCleaner programkode for såkalt Command and Control-funksjonalitet (også kalt C&C, eller C2).

Ved å gå gjennom versjonshistorikken viser det seg ifølge Cisco Talos at den berørte versjonen (5.33) ble gitt ut den 15. august 2017, mens versjon 5.34 hvor skadevaren var fjernet kom først den 12. september. Det betyr at en infisert versjon av CCleaner har vært tilgjengelig i nesten én måned.

Ettersom binærfilen var signert med et gyldig sertifikat utstedt til programvareselskapet tror Cisco Talos at det er sannsynlig at en angriper på en eller annen måte har klart å få tilgang til utviklingsmiljøet. Det er også mulig at skadevaren kan ha blitt injisert av noen med innsidetilgang.

«Dette er et godt eksempel på hvor langt angripere er villige til å gå i forsøk på å distribuere skadevare til organisasjoner og enkeltpersoner verden over. Ved å utnytte tillitsforholdet mellom programvareselskaper og brukerne av programvaren, kan angriperne ha fordel av at brukerne stoler på filene og web-serverne som brukes til å distribuere oppdateringer», skriver Cisco Talos i sitt blogginnlegg – der du finner ytterligere teknisk informasjon om angrepet. Her kan du også lese Piriform/Avasts kommentar til hendelsen.

Sikkerhetsekspert Nils Roald i Cisco sier i en kommentar til digi.no at CCleaner er et bra verktøy som han selv bruker.

– Det at et så populært program inneholder skadelig programvare er veldig uheldig, sier Roald.

Han oppfordrer alle som har CCleaner til å sjekke om de har versjon 5.3.3, altså versjonen med bakdøren.

– Selv om du skulle ha den nye oppdateringen, men har oppgradert via 5.3.3, kan det ifølge Cisco Talos fortsatt være en mulighet for at du har skadelig kode på PC’en din. Vi anbefaler derfor sterkt å re-innstallere programmet og kjøre en backup for å være sikker på at du ikke har malwaren på PC’en din, sier Roald.