Med mindre du benytter brannmuren Zonealarm, har du antagelig ikke merket noe uvanlig, men tirsdag denne uken gjennomførte en rekke IT-leverandører en koordinert utgivelse av en feilfiks til operativsystemer og andre IT-produkter. Feilfiksen fjerner en alvorlig sårbarhet i systemet for oversettelse mellom vertsnavn og IP-adresser - DNS (Domain Name System).

Les også:

- [11.08.2008] DNS-fiksen har selv et stort sikkerhetshull

- [01.08.2008] Halve Internett fortsatt truet av sårbar DNS

- [09.07.2008] Fire nye sikkerhetsfikser fra Microsoft

- [14.02.2008] Hackere styrer tusener av falske DNS-servere

- [02.03.2007] Nytt system kan stoppe falske nettsider

- [17.03.2006] Ny type angrep bekymrer CERT

Feilen, som ble oppdaget av Dan Kaminsky tidlig i år, ligger i selve DNS-protokollen, og ikke i noen spesiell implementering av den. Derfor har det vært viktig at både servere og klienter ble oppdatert samtidig.

I et blogginnlegg oppsummerer Kaminsky ukens hendelser. Han skriver at etter en enorm og hemmelig innsats, greide man å alle de største plattformene til å komme med feilfikser på samme dag. Dette skal aldri ha skjedd tidligere.

For de aller fleste skal oppdateringen ha skjedd helt smertefritt. Unntaket er Windows-brukere som benytter brannmuren Zonealarm fra Check Point Software Technologies. Så snart Microsofts feilfiks ble installert på disse systemene, opplevde brukerne å miste tilgangen til Internett.

En oppdatering til Zonealarm som retter problemet, finnes her. Det finnes flere midlertidig måte å få tilgang til nettet igjen, slik at Zonealarm-oppdateringen kan lastes ned. Dette inkluderer å avinstallere den aktuelle feilfiksen i Windows (KB951748), å endre sikkerhetsnivået i Zonealarm fra "High" til "Medium" eller å fjerne hele brannmuren og la den integrerte brannmuren i Windows overta.

Etter at Kaminsky oppdaget sårbarheten, tok han blant annet kontakt med IT-sikkerhetsorganisasjonen US-CERT (United States Computer Emergency Response Team). Dette skriver sikkerhetsselskapet Securosis i dette dokumentet. I mars møttes teknikere fra en rekke teknologiselskaper hos Microsoft i Seattle for å koordinere tiltakene.

Alle ble enige om å reparere produktene sine og å utgi oppdateringene i løpet nøyaktig samme dag, altså tirsdag denne uken. Dette ble gjort for å redusere risikoen for at ondsinnede skulle finne ut av sårbarheten før leverandørene hadde fått sikret sine individuelle produkter.

En test for å se om DNS-serveren man benytter er sårbar, finnes på denne siden.

Selve sårbarheten skal være temmelig kompleks, og lite tyder på at noen med onde hensikter vet hvordan den fungerer. Det skal dessuten være svært vanskelig å finne fram til sårbarheten bare ved å studere oppdateringene. Det antas likevel at kunnskap om sårbarheten vil komme i feil hender i løpet av noen uker. Derfor er det viktig at sikkerhetsfiksene installeres så raskt som mulig.

Kaminsky skal selv offentliggjøre detaljer om sårbarheten under en sikkerhetskonferanse i begynnelsen august.

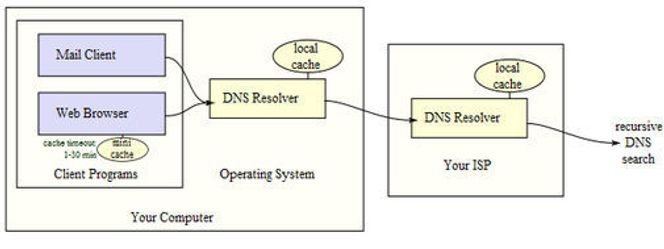

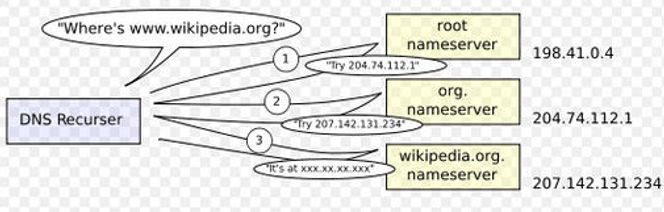

For å forstå hva som kan skje dersom sårbarheten utnyttes, må man vite litt om hvordan DNS fungerer.

Når noen registrerer et domenenavn, skjer dette på bare to-tre DNS-servere. Dersom man har et nettsted med mye trafikk, ville belastningen på blant annet disse serverne bli veldig stor, dersom brukernes maskiner måtte slå opp for hver fil som skal lastes ned fra webserveren.

Derfor tas det i bruk en stor grad av mellomlagring av oppslagene i DNS. Dette kan skje lokalt i brukerens PC, i Internett-leverandørens DNS-server og i mer sentrale servere. I disse mellomlagrene oppbevares informasjonen fra oppslagene en gitt tid.

Sårbarheten som nå er blitt fjernet, gjør det mulig for ondsinnede å overskrive den mellomlagrede informasjonen med falsk informasjon. Dette kalles gjerne «DNS cache poisoning». Når en bruker da skriver inn en adresse i nettleseren, vil en «forgiftet» DNS-server kunne levere en annen IP-adresse tilbake til brukerens maskin enn IP-adressen til webserveren ønsker å benytte. Dermed kan brukeren bli ført til et helt annet nettsted.

I de fleste tilfeller er dette bare irriterende og løses enklest ved å varsle leverandøren av DNS-tjenesten og midlertidig ta i bruk en annen, ikke-forgiftet DNS-server. Men denne formen for angrep kan også utnyttes til å stjele fortrolig informasjon fra uheldige brukere.

Dersom angriperen har laget et nettsted som ser helt likt ut som brukeren nettbank og sørger for at DNS-oppføringen til nettbanken leder til de falske nettstedet, kan brukeren bli lokket til å oppgi innloggingsinformasjon som deretter kan utnyttes av angriperen. Det samme kan selvfølgelig også gjøres i forbindelse med alle andre typer nettsteder hvor brukeren må oppgi informasjon man ikke uten videre er villige til å gi til andre.

Nå er ikke DNS cache poisoning så veldig uvanlig, men det skyldes normalt en feil i et enkelt produkt eller feilkonfigurering av serveren. Det spesielle med dette tilfellet er at problemet er knyttet til selve DNS-designet og dermed gjelder så godt som alle implementeringer av systemet.

Les også:

- [11.08.2008] DNS-fiksen har selv et stort sikkerhetshull

- [01.08.2008] Halve Internett fortsatt truet av sårbar DNS

- [09.07.2008] Fire nye sikkerhetsfikser fra Microsoft

- [14.02.2008] Hackere styrer tusener av falske DNS-servere

- [02.03.2007] Nytt system kan stoppe falske nettsider

- [17.03.2006] Ny type angrep bekymrer CERT