Det russiske IT-sikkerhetsselskapet Kaspersky Lab kunne denne uken avsløre hvordan en beryktet gruppe med russiskspråklige kyberspioner har greid å holde seg så skjult i årene gruppen har vært virksom.

Les mer: Kyberspioner med felles opphav

Turla

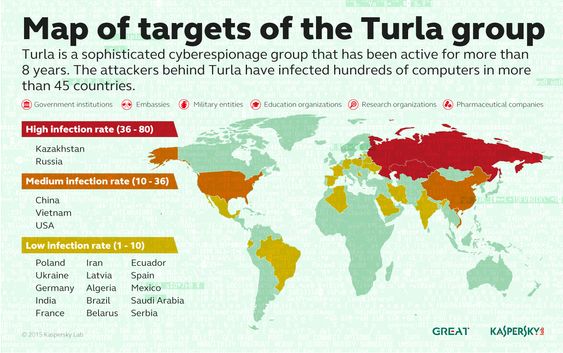

Gruppen, som Kaspersky Lab kaller for Turla, har over en periode på mer enn åtte år infisert hundrevis av datamaskiner i mer enn 45 land, både i Nord- og Sør-Amerika, Europa, Afrika og Asia, med en bakdør. Det har blitt funnet datamaskiner infisert av Turla hos blant annet ambassader og institusjoner og bedrifter knyttet til utdanning, forsvar, forskning og farmasi.

Selve infeksjonen av pc-ene foregå med relativt vanlige metoder, for eksempel via e-post, vannhullangrep og lignende. Men en svakhet i slike operasjoner er ofte kommando- og kontrollserverne (C&C) som skadevaren kommuniserer med.

Ved å analysere trafikken fra infiserte pc-er kan man relativt raskt finne ut hvor C&C-serveren til skadevaren er lokalisert, slik at man i alle fall kan stanse denne.

Men dette har vist seg svært vanskelig med skadevaren til Turla-gruppen, som også går under navnet Snake eller Uroburos.

Ekstemt villig: Telegigant hjalp NSA med omfattende internett-spionasje

Skjulte C&C-servere

Det Kaspersky Lab har funnet ut, er at Turlas C&C-servere er koblet til internett via utvalgte, enveis satellittforbindelser som stort sett bare kan mottas i deler av Afrika. Dette gjør det vanskeligere for sikkerhetsspesialister i Europa og Nord-Amerika å etterforske angrepene.

Men det er heller ikke slik at Turla betaler for slike satellittbaserte tjenester, noe som ville ha gitt etterforskere et pengespor til gruppen. Ifølge Kaspersky utnytter gruppen isteden en svakhet ved mange av disse satellittbaserte forbindelsene, nemlig at alle data overføres ukryptert.

Turla-gruppen kan dermed lytte til dataene som overføres fra satellittene, finne IP-adressen til aktive brukere og motta den delen av trafikken som sendes fra de infiserte datamaskinene. Fordi skadevaren kommuniserer via kommunikasjonsporter som vanligvis er stengt på de fleste pc-er, vil ikke de egentlige brukerne av satellittabonnementene merke noe, siden disse datapakkene normalt bare blir forkastet når de mottas av pc-en eller en ruter.

C&C-serverne vil derimot ha disse portene åpne og kan dermed motta dataene. Fordi satellittsignalene er tilgjengelige over store områder, er det begrenset sammenheng mellom hvor abonnenten hører hjemme og hvor C&C-serverens satellittmottaker er plassert.

I skadevaren til Turla finnes det et hardkodet vertsnavn som er knyttet til den IP-adressen C&C-serveren til enhver tid måtte ha, ved hjelp av en dynamisk DNS-tjeneste.

Leste du denne? – Tiden er inne for å redde Norge

Maksimal anonymitet

– Tidligere har vi sett at minst tre ulike aktører bruker satellittbaserte internettforbindelser til å kamuflere sin virksomhet. Blant disse er løsningen som Turla-gruppen har utviklet, den mest interessante og uvanlige, sier Stefan Tanase, senior sikkerhetsforsker hos Kaspersky Lab, i en pressemelding.

– De er i stand til å nå det ultimate anonymitetsnivået ved å utnytte en utbredt teknologi – enveis satellittbasert internettaksess. Angriperen kan være hvor som helst innen rekkevidden til den valgte satellitten, et område som kan være på tusenvis av kvadratkilometer. Dette gjør det nærmest umulig å oppspore angriperen, sier Tanase.

Kaspersky Lab har tilsynelatende ikke kommet med detaljer om hvordan skadevaren mottar kommandoer fra C&C-serverne, noe som må gjøres via en annen forbindelse enn de aktuelle satellittforbindelsene, som kun fungerer nedstrøms.

De vanlige abonnentene av slike tjenester bruker vanligvis en telefonmodem eller tilsvarende til oppstrømstrafikken. Men det finnes også satellittbaserte internettaksesstjenester som fungerer i begge retninger.

Løsningen på problemet er å sørge for kryptering av satellittsignalene og streng autentisering i mottakerutstyret, men trolig vil dette i de fleste tilfeller bety utskifting av i alle fall mottakerutstyret.

Les også: Europol halshogde botnett