En forskergruppe ved Technische Universität Berlin avslørte i forrige uke, under Usenix Security Symposium i Washington, D.C., at det ved hjelp av en enkel mobiltelefon blant annet er mulig å blokkere både samtaler og tekstmeldinger som egentlig skal til andre mobiler som er «i nærheten», dersom disse tilknyttet det samme GSM-baserte mobilnettverket som telefonen angriperne benytter. Det hele kan gjøres ved hjelp av visse temmelig ordinære mobiltelefoner, samt tilpasning og bruk av åpen kildekode-basert programvare som er fritt tilgjengelig.

Til MIT Technology Review forteller Jean-Pierre Seifert, som leder forskergruppen, at når en samtale eller SMS blir sendt over nettverket, vil mobilnettets basestasjon sende et kall til alle de tilknyttede mobilene. Normalt skal bare den riktige enheten svare.

Forskerne greier å kapre disse henvendelsene («paging») ved at deres løsning rett og slett er raskere enn dagens mobiltelefoner, som ofte bruker et halvt sekund eller mer på svare på en slik henvendelse. Forskergruppen løsning bruker derimot bare rundt 200 millisekunder på å svare «det er meg».

– Dersom du svarer raskere, vil nettverket forsøke å opprette en tjeneste med deg som angriper, sier Nico Golde, en forsker i Seiferts gruppe, til MIT Technology Review. Dette åpner også for at mobilen som brukes i angrepet, også kan motta samtalen eller SMS-en. Men dette er ikke implementert i forskernes løsning.

På grunn av inndelingen av mobilnett, kan et slikt angrep stoppe mobilkommunikasjonen i temmelig store områder. Angrepet er nemlig ikke begrenset av dekningsområde til én mobilmast eller basestasjon, men av det som kalles for Location Area, som består av alle basestasjonene som er tilknyttet samme Visitors Location Register (VLR).

I Berlin skal slike områder være på mellom 100 og 500 kvadratkilometer. På utsiden av byene er områdene ofte enda større.

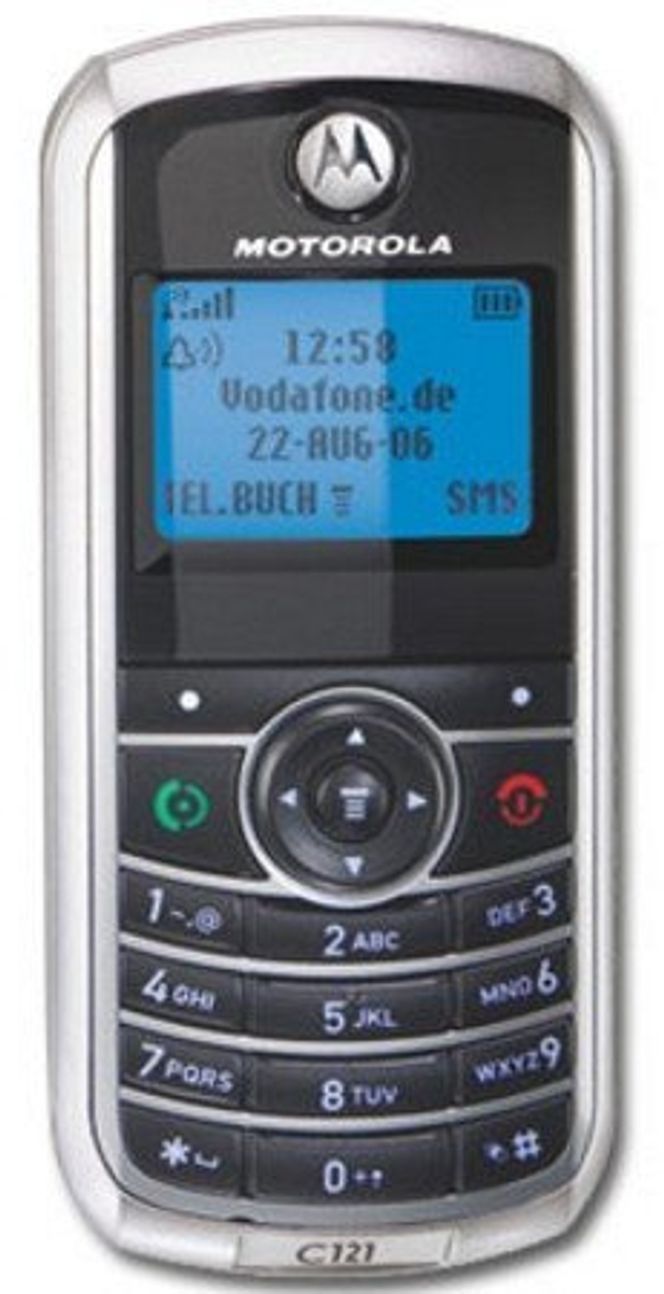

Utgangspunktet for forskernes «hack» er OsmocomBB, en åpen kildekodebasert basisbånd-programvare for en håndfull relativt enkle mobiltelefoner, i første rekke Motorolas C1-serie, som fortsatt er i salg blant annet Tyskland for noen få hundrelapper. Felles for disse mobilene er basisbåndprosessoren Calypso fra Texas Instruments.

Begrensninger

Det er noen faktorer ved forskernes prosjekt som ikke er testet i praksis. For det første har angrepene kun blitt gjort via tradisjonell GSM. Med fordi UMTS (3G) og LTE (4G) bygger på de samme prinsippene, mener forskerne at de samme teknikkene skal kunne brukes for å blokkere eller kapre samtaler og tekstmeldinger som sendes via nyere mobilteknologier.

Dessuten har forskerne bare angrepet sine egne mobiltelefoner. Ifølge MIT Technology Review har de likevel beregnet at for å blokkere tjenestene til den tredje største mobiloperatøren i Tyskland, E-Plus, innenfor ett «location area», kreves det 11 modifiserte telefoner. Vanligvis er det jo ganske mange «paginger» som må fanges opp hvert sekund.

En forsker ved Microsoft, Victor Bahl, sier til MIT Technology Review at problemet kan løses, men at det vil kreve en endring av GSM-protokollene, slik at håndsettene kan bevise sin identitet via utveksling av krypterte koder. Bahl tror mobiloperatørene vil nøle med å iverksette en slik investering inntil denne typen angrep eventuelt blir en umiddelbar trussel.

– Resultatet av dette er at den gode gamle tiden, da du kunne anta at alle telefoner var ærlige og fulgte protokollen, er over, avslutter Seifert.

Både et opptak av Usenix-foredraget og rapporten om forskningen er tilgjengelige her.