De kriminelle utviklerne av skadevare tar stadig i bruk nye metoder for å sørge for at skadevaren kan trenge gjennom sikkerheten til målsystemene.

– Det kraftigste angrepet noensinne

Nylig ble det oppdaget at det i to ulike angrep med utpressingsvare har blitt tatt i bruk en legitim og digitalt signert maskinvaredriver for å sette sikkerhetsfunksjonalitet ut av spill, før skadevaren satte i gang hoveddelen av angrepet, nemlig å kryptere filene på systemet.

Dette skriver IT-sikkerhetsselskapet Sophos.

Kjent sårbarhet

Det dreier seg om en Windows-driver, GDRV.SYS, som var en del av en programvarepakke utgitt av hovedkortprodusenten Gigabyte. Denne driveren har en sårbarhet som skal ha vært kjent siden 2018. Da ble det også offentliggjort kode som demonstrerer hvordan sårbarheten kan utnyttes til å kjøre kode med forhøyde privilegier.

Ifølge Sophos skal Gigabyte i 2018 først ha nektet for at deres programvare var berørt av sårbarheten. Deretter skal selskapet ha snudd og til slutt sluttet å bruke den sårbare driveren.

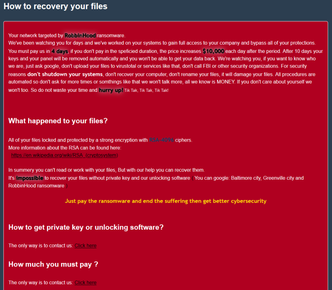

Problemet er at driveren fortsatt eksisterer og er digitalt signert med nøkkel og sertifikat fra Verisign som ikke har blitt trukket tilbake. Dermed kan skadevaren, som kalles for RobbinHood, inkludere driveren og bruke den til å endre kernel-delen av minnet, uten at noen sikkerhetstiltak reagerer.

Det er ifølge Sophos kun nødvendig å endre én byte i en variabel i «kernel space» for å deaktivere håndhevelsen av driversignaturer i Windows.

Deaktiverer endepunktsikkerheten

I RobbinHood-tilfellene brukes dette til å laste ytterligere en driver, som ikke er signert. Ifølge Sophos gjør denne driveren en stor innsats for å drepe prosesser og slette filer som hører til sikkerhetsprodukter som er installert på systemet.

Dersom dette lykkes, kan skadevaren sette i gang krypteringen av filene uten at den blir forstyrret.

I likhet med de fleste andre slike angrep, er det en forutsetning at en bruker av datamaskinen kan lokkes til å laste ned og kjøre skadevaren. Gitt hvor mange slike angrep som lykkes hvert år, virker det ikke som at dette er noen stor hindring.

RobbinHood-skadevaren skal i alle fall ha blitt brukt i angrepet som slo ut store deler av de offentlige IT-systemene i byen Baltimore i Maryland, USA, i mai i fjor.

Studie viser at KI-modeller ikke er så kreative som vi tror