Et britisk IT-sikkerhetsselskap, SecurEnvoy, har gjennomført en undersøkelse som bekrefter markedets behov for deres teknologi. SecurEnvoy leverer tofaktorautentisering med éngangspassord, der kodebrikker erstattes av brukerens mobiltelefon. Undersøkelsen bekrefter et av deres hovedargumenter for å kutte ut kodebrikker: Ansatte har lett for å miste dem, og prosessen med å skaffe nye kodebrikker er svært kostbar.

Undersøkelsen er gjennomført blant 300 IT-profesjonelle i London. Den avdekker at i løpet av en typisk tolv måneders periode må:

- 7 prosent av selskapene erstatte mellom 51 og 75 prosent av sine kodebrikker

- 14 prosent må erstatte mellom 26 prosent og 50 prosent

- 13 prosent må erstatte mellom 11 prosent og 25 prosent

- 10 prosent må erstatte opptil 10 prosent av sine kodebrikker.

Den avdekker videre at det koster gjennomsnittlig 50 pund – 4500 kroner – å erstatte en kodebrikke for bruk i interne systemer med tofaktorautentisering.

Ifølge SecurEnvoy innebærer dette at kodebrikker ikke bare er foreldet teknologi, det påfører også unødvendige omkostninger. Risikoen for å miste en mobiltelefon er erfaringsmessig noe lavere enn for en kodebrikke.

Uavhengig av hva man måtte mene om denne undersøkelsen, har SecurEnvoy interessante løsninger.

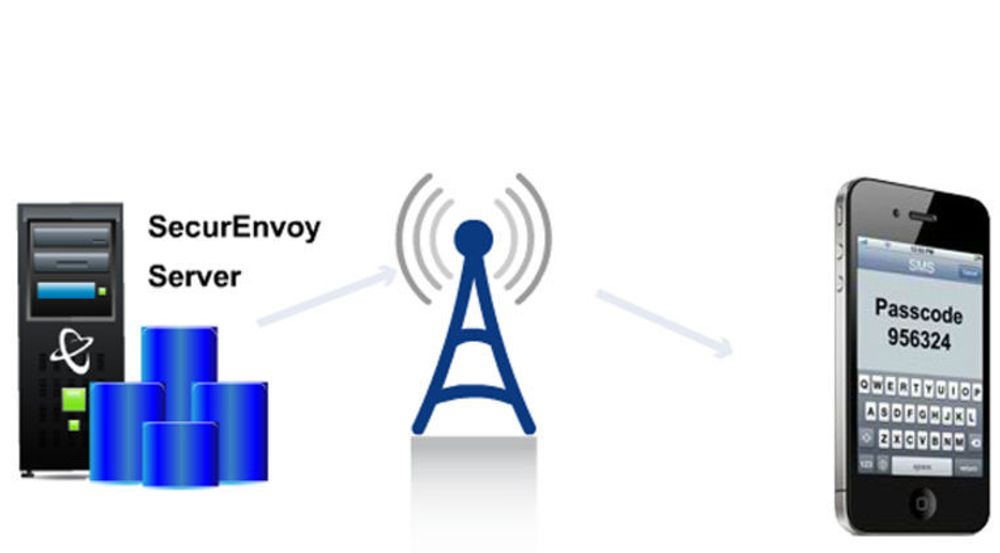

Løsningen omfatter en applikasjon som kjører på en Windows-server, gjerne i en virtuell maskin. Applikasjonen kan integreres mot et bredt utvalg av katalogtjenester, som ActiveDirectory, Novell E-Directory, Sun Directory og OpenLDAP.

Engangspassord sendes til mobiltelefoner som SMS: Det kreves ingen lokal installasjon på mobilen. Erfarer man problemer med dekning, kan man innstille på forhåndslasting av en eller flere engangspassord, slik at hver bruk utløser overføring av neste engangspassord. Alternativt kan koder sendes på e-post.

SecurEnvoy har også en «app for that», det vil si en mobilapplikasjon som fungerer som kodegenerator, en såkalt «soft token». Denne er kompatibel med Google Authenticator, slik at den kan generer engangspassord for pålogging til Googles nettskytjenester.

Oppsettet av kodegeneratorapplikasjonen er svært enkel: Det skjer automatisk når brukeren skanner en oppgitt QR-kode med mobiltelefonens kamera.

Passordgeneratorer er avhengig av en gitt utgangsverdi. Måten utgangsverdien lages på, og hvordan den oppbevares er kritiske faktorer for hvor sikker løsningen er.

En grunn til at kodebrikkene til RSA Security ikke brukes av norske nettbanker, er at utgangsverdiene oppbevares hos RSA, ikke hos kunden. I juni i fjor viste denne skepsisen seg å være berettiget: RSA måtte bytte ut millioner av kodebrikker ute hos kunder, fordi uvedkommende hadde fått tak i utgangsverdier som de så greide å knytte til navngitte brukere. Sikkerhetsbruddet var et av flere som gjorde det mulig for de samme uvedkommende å stjele informasjon fra to leverandører av teknologi til USAs militære, Lockheed-Martin og Northrop-Grumman.

Hos SecurEnvoy genereres utgangsverdier ved å kombinere beregninger på tilfeldige prosesser i både serveren og brukerens telefon. Verdiene lagres hos kunden, beskyttet av kryptering som tilfredsstiller den amerikanske standarden FIPS 140.

På nettstedet til SecurEnvoy tilbys 30 dagers fri utprøving for opptil 100 brukere.

Er en «soft token» i seg selv sikrere enn en kodebrikke? Noen peker på at det er umulig å spore eierens identitet bare med utgangspunkt i en kodebrikke, mens den kriminelt innstilte som finner en mobiltelefon vil bare glede seg over at mobilen tilbyr enda en mulighet til lyssky virksomhet. Andre peker på at mobiltelefonen kan kreve at brukeren oppgir en pin-kode for å gjøre det mulig å benytte den til annet enn å ringe til nødnummer, mens en kodebrikke ikke har tilsvarende vern.